lépésről-lépésre bemutató: hogyan kell másolni vagy klónozni hozzáférési kártyák és kulcs Fobs

️ ️ fontos frissítés: a kereskedelmi létesítményekben használt összes kulcskártya közel 80% – a hajlamos lehet a hackelésre a protokoll sebezhetőségei miatt. A Kisi 128 bites AES kódolt belépőit és címkéit úgy tervezték, hogy megvédjék vállalkozását az ilyen fenyegetésektől: tudjon meg többet itt.

hogyan másoltuk a Kulcsfobokat és találtunk biztonsági réseket a Kulcskártyákban:

ebben a bejegyzésben megtudhatja:

- hány RFID kártyák léteznek

- A legjobb módja, hogy másolja a hivatal 125khz hozzáférési kártyák step-by-step utasítások KEVESEBB, mint 1 perc (beleértve a szükséges eszközöket)

- Egy lépésről-lépésre útmutató, hogy a fejlettebb 13.56 MHz-es lapok másolhatók (s természetesen, ami felszerelés szükséges)

Tulajdonképpen ez azt jelenti, hogy megtanuljuk, hogyan kell klón kártyák (NFC vagy RFID klónozó) a hivatal az asztal!

az RFID kártyák és az RFID Kulcsfobok hatása

IDTechEx megállapította, hogy 2015-ben a teljes RFID piac 10, 1 milliárd dollárt ért el. A szülő könyvtár az NFC becsülték $10.1 milliárd a $9,5 milliárd, 2014-ben pedig $8,8 milliárd, 2013-ban.

Ez a piaci méretezés magában foglalja az összes címkét, olvasót és szoftvert, amelyet RFID kártyákhoz és RFID kulcsfobokhoz terveztek, beleértve az összes formatényezőt is. Az IDTechEx szerint a piac a becslések szerint 2020-ra 13, 2 milliárd dollárra emelkedik. A biztonsági ipar jelentős átalakítást tapasztalt a technológia fejlődésével. Például, ajtó biztonsági fejlődött egyszerű pad zárak, kulcsok, hogy az RFID-kompatibilis kártyák, valamint így, hogy lehet elemelt, valamint kiváltott, valamint az elektromos zárak, hogy megnyitja kapuit. Bár ez a technológia elképesztő, folyamatos fejlesztést és alkalmazkodást igényel a rosszindulatú felhasználók elleni védekezéshez.

minden új technológia, attól a pillanattól kezdve, hogy bevezetik a nagyközönség számára, érzékeny a rosszindulatú felhasználók manipulációira és hackelésére. Jó példa erre az RFID címkék 2013-ban. Abban az időben az RFID technológia futótűzként terjedt el számos ágazatban-tech cégek, kórházak, több pedig 125 kHz-es kártyát használt az elektromos zárakkal biztosított ajtó eléréséhez. A legtöbben az EM4100 protokollkártyát (egy 125 kHz-es típusú kártyát) vagy a CMOS IC-alapú kártyát használták, amely nyíltan tárolta a címkével vagy a fob-val kapcsolatos információkat. Mivel ezeknek az IC-knek nem volt titkosítása vagy hitelesítése, amint egy olvasó a közelben volt, továbbították információikat. Ez óriási biztonsági kockázatot jelentett az érzékeny információkkal és termékekkel foglalkozó vállalatok számára. Lényegében bárki, aki a megfelelő felszereléssel rendelkezik, ellophatja vagy megismételheti ezeket a kártyákat és fobokat, függetlenül attól, hogy engedélyezték-e vagy sem.

érdekli a hozzáférés-vezérlés? Töltse le ingyenes Bevezetés A hozzáférés-ellenőrzési útmutató!

tanuljon meg mindent, amire szüksége van ebben a letölthető útmutatóban.

értem — ezek a kártyák ott vannak, hogyan lehet másolni?

korábbi bejegyzések blogunkon fedezze fel, hogyan HID kártyákat lehet feltörni, és hogyan lehet A Wiegand protokoll, által használt HID olvasók, lehet másolni HID card cloners. Ez a bejegyzés nem megy be annyi technikai mélység, hanem inkább kell egy gyors és egyszerű módja annak, hogy megértsék a kártya másolás komponens.

hogyan kell másolni a 125KHz kártyákat — a régi módon:

egy olvasó, mint az itt látható, könnyen átmásolhatja egy meglévő 125KHz EM4100 vagy hasonló típusú protokoll chip azonosítóját, majd átmásolhatja egy másik kártyára vagy fob-ra. Az egyik első ember, aki 2013—ban megtámadta ezt a biztonsági szabványt, Francis Brown volt, a biztonsági cég ügyvezető partnere, Bishop Fox. Brown elhatározta, hogy szándékosan teszteli a szabvány biztonságát, és kifejlesztett egy Arduino meghajtású olvasót / írót, amely képes lemásolni a meglévő 125 kHz-es címkéket és fobokat.

Ez most már öt éve, hogy Barna a fejlett eszköz, hogy törjenek be ezeket a rendszereket sok vállalat van kapcsolva egy biztonságosabb, magasabb frekvencia szabványos; azonban még mindig sok a vállalkozások, amelyek nem aktualizált, de még mindig használja a 125khz EM4100 kártyát, s így, ami számukra nagyon téve a támadásoknak.

hogyan lehet másolni a 125 kHz-es kártyákat RFID fénymásolóval-ez olyan egyszerű, mint egy e-mail nyomtatása!

a ” kézi RFID író “(vásároljon egyet itt 11 dollárért) így működik:

- kapcsolja be a készüléket, tartsa a kompatibilis EM4100 kártyát vagy fob-ot a kézfogóval szemben, majd kattintson az” Olvasás ” gombra.

- a készülék sípolni fog, ha sikerül, most cserélje ki a másolt címkét egy üres címkére, majd nyomja meg az “írás”

- az eredeti címkén vagy a fob-on tárolt információkat, majd átmásolja az új eszközre

Kész! Nem hiszem el, milyen könnyű ez? Itt van egy videó, amely megmutatja:

így könnyű lemásolni vagy klónozni egy hozzáférési kártyát vagy RFID kulcsot.

how to copy HID cards and get them on your phone

az emberek olyan kérdéseket tesznek fel, mint például: “Hogyan lehet egy mobil NFC-jét hidd proximity card-ként használni (egy vállalati iroda ajtaján)?”és” képes-e az iPhone 6 NFC-jeladója érintés nélküli kártyaolvasóként használni?”és így tovább.

a következő szegmensben a tipikus HID kártyára összpontosítunk, amely a 13-ról működik.56 MHz és egy kicsit fejlettebb másolni:

miért nehezebb ezeket a kártyákat másolni?

mivel a frekvencia jelentősen magasabb, a 125 KHz-es verzióhoz képest a másodpercenként elküldhető bitek mennyisége jelentősen magasabb. Ez azt jelenti, hogy a titkosítandó chipen lévő adatok nagyobbak lesznek, biztonságosabbá téve azt. Most, hogy a titkosítás elérhető ezekhez a kártyákhoz, az olvasó eszközzel való kommunikáció módja az, hogy jelet küldjenek, az olvasó pedig elolvassa. A korábbiaktól eltérően azonban már nem hirdeti az összes adatot; ehelyett csak olyan adatokat sugároz, amelyek nyilvánosak—például az azonosítóját és a nevét.

Ok, értem – nehéz duplikálni őket,de hogyan másoljuk őket?

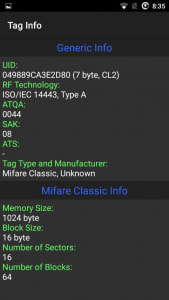

az érzékeny információk eléréséhez meg kell adnia a memória szektorát a jobb gombbal—különben üresen jelenik meg. Annak ellenére, hogy ezek a kártyák sokkal biztonságosabb, ha tudod, hogy a titkosítási algoritmus lehet visszafejteni őket, és hozzáférjen az érzékeny információkat. Ezzel az emberek viszonylag könnyen klónozhatják ezeket a kártyákat.

mivel a legtöbb Android operációs rendszert futtató okostelefon NFC-vel rendelkezik rájuk könnyű elolvasni ezeket a kártyákat, bizonyos esetekben klónozni őket.

—(Ha nem akarsz rendelni berendezés az Ebay-en, ugord át ezt a részt, valamint megtanulják, hogyan kell két példányban a kártya használata egy okostelefon, egy app)—

- Készítsen másolatot a HID kártyák—a szükséges eszközöket: A kezdéshez, szükségünk van egy pár olcsó alkatrészek az Ebay—eladva alatt “NFC-olvasó.”Ellenőrizheti az NFC olvasót az Alibabán is, ha nagyobb mennyiségre van szüksége. Kaptam NFC olvasó / író NewEgg, amely felsorolja azt “NFC ACR122U RFID” olvasó / író eszköz. Windows, Mac és a legtöbb Linux rendszeren fut.

- miután megkapta A másoló eszközt, szüksége van egy Windows-alapú számítógépre. Telepítse az illesztőprogramokat, majd kezdje el használni. Szüksége lesz egy számítógépre is a szoftver futtatásához, majd ezt az útmutatót követve feltörheti a Mifare Classic 1k kártyákat. Itt van a BlackHat útmutató.

tarts ki! Remélem, még nem rendelte meg az NFC olvasót, mert ha van Androidja, akkor azt a telefonjával is megteheti!

a Klónozás Mifare NFC kártya a mobil telefon:

Itt a legkönnyebb másolni NFC kártya telefon:

Bár a BlackHat útmutató működik, akkor lehet egy kicsit frusztráló, hogy használja, mivel van, hogy egyes komponensek együtt hack el egy útmutató, egy-két órát, hogy néhány eredményt.

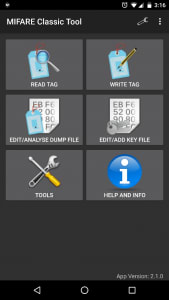

a Mifare NFC Classic 1k kártyák klónozásának legegyszerűbb módja egy NFC képességekkel rendelkező Android okostelefon használata. Így van, a mobiltelefon felhasználható a vállalat biztonságának veszélyeztetésére, ha ilyen típusú kártyákat használnak (RFID biztonsági rendszer). Csak töltse le a” Mifare Classic Tool ” Androidra. Pro tipp: eltartott egy ideig, hogy kitaláljam, miért nem működik, de természetesen be kell kapcsolnia az NFC-t. Nyissa meg a beállításokat, keresse meg az NFC-t, győződjön meg róla, hogy engedélyezi. Most elkezdhetjük klónozni azokat a kártyákat, amelyek soha nem változtatták meg az alapértelmezett szektor jelszavát.

hogyan használják az alkalmazást a kártya másolásához:

az alkalmazás az NFC kártyák gyártója által beállított alapértelmezett kulcsokkal érkezik, nem fogod elhinni, hogy hány ember soha nem zavarja ezt megváltoztatni. Tim Theeuwes egy nagyszerű útmutató, hogyan kell klónozni NFC kártyák segítségével NFC-kompatibilis okostelefon. A következő képek az útmutatójából származnak, amely itt található.

NFC klón az alkalmazáson keresztül

NFC klón az alkalmazáson keresztülNFC hackelés egy alkalmazáson keresztül:

miután elolvastuk a kívánt kulcsot vagy fobot, az összes információt egy fájlba tárolhatjuk. Ezt követően felhasználhatjuk ezt az információt, majd egy üres kártyára írhatjuk vissza, lényegében az eredeti vagy a fob klónozásával. Az alábbi 5. ábra az alkalmazás “írási szektor” részét mutatja, amelyben egyes szektorokat írhat, vagy mindegyiket írhatja. A fontos szektor, amelyet szem előtt kell tartani, a 0. szektor, mivel ez tartalmazza az UID és a gyártó adatait, alapvetően ha a 0. szektort egy másik fob-ra másolja, akkor másolatot készített.

a Kisi Reader Pro a Mifare Desfire EV1 2K NFC kártyákat használja,ezek ma a legbiztonságosabb NFC kártyák. További biztonsági szintet biztosítanak a már meglévő Mifare Desfire NFC kártyák számára, így hihetetlenül biztonságosak.

Ha szeretné tudni, hogyan használjuk a Kisiban a mobil hitelesítő adatokat és a 128 bites AES-kódolt NFC-kártyákat, ellenőrizze a mobil hozzáférés-szabályozó rendszerünk áttekintését, vagy vegye fel velünk a kapcsolatot. Ha jobban érdekli a hozzáférési rendszerek működése, töltse le ingyenes PDF-útmutatónkat.

biztonságos hozzáférés-vezérlést keres?

kérjen árajánlatot honlapunkon!

Leave a Reply