trin-for-trin Tutorial: Sådan kopieres eller klones adgangskort og nøglefob

vigtig opdatering: næsten 80% af alle nøglekort, der bruges inden for kommercielle faciliteter, kan være tilbøjelige til hacking på grund af protokolsårbarheder. Kisis 128bit AES krypterede pas og tags er designet til at beskytte din virksomhed mod sådanne trusler: Lær mere her.

hvordan vi kopierede nøglefobs og fandt sårbarheder i nøglekort:

i dette indlæg lærer du:

- hvor mange RFID-kort findes

- de bedste måder at kopiere dine office 125kh-adgangskort med trinvise instruktioner på mindre end 1 minut (inklusive de værktøjer, du har brug for)

- en anden trinvis vejledning om, hvordan de mere avancerede 13,56 MHH-kort kan kopieres (og selvfølgelig hvilket udstyr du har brug for)

dybest set betyder det, at du lærer at klone kort (NFC eller RFID-kloner) på dit skrivebord!

virkningen af RFID-kort og RFID-nøglefobs

Idtecheks fandt, at det samlede RFID-marked i 2015 var værd $10.1 milliarder. Moderselskabet for NFC blev anslået til 10,1 milliarder dollars-fra 9,5 milliarder dollars i 2014 og 8,8 milliarder dollars i 2013.

denne markedsstørrelse inkluderer alle tags, læsere og programmer designet til RFID-kort og RFID-nøglefobs, inklusive alle formfaktorer. Markedet anslås at stige til 13,2 milliarder dollars i 2020. Sikkerhedsbranchen har oplevet en større revision med teknologiske fremskridt. For eksempel har dørsikkerhed udviklet sig fra enkle padlåse og nøgler til RFID-aktiverede kort og fobs, der kan skubbes og udløses, samt at bruge elektriske låse til at åbne døre. Selvom denne teknologi er fantastisk, kræver den konstant udvikling og tilpasning for at forsvare sig mod ondsindede brugere.

enhver ny teknologi, fra det øjeblik den introduceres til offentligheden, er sårbar over for manipulation og hacking af ondsindede brugere. Et godt eksempel på dette er RFID-tags i 2013. På det tidspunkt havde RFID — teknologi spredt sig som en ildebrand på tværs af mange sektorer-tech-virksomheder, hospitaler og flere brugte 125 kg kort til at få adgang til døren sikret med elektriske låse. De fleste brugte em4100-protokolkortet (en type 125kh-kort) eller et CMOS IC-baseret kort, som havde oplysningerne om tag eller fob gemt åbent. Da disse IC ‘ er ikke havde nogen kryptering eller godkendelse, ville de udsende deres oplysninger, så snart en læser var i nærheden. Dette udgjorde en enorm sikkerhedsrisiko for virksomheder, der beskæftiger sig med følsomme oplysninger og produkter. I det væsentlige kunne enhver med det rigtige udstyr stjæle eller replikere disse kort og fobs, uanset om de var autoriserede eller ej.

interesseret i adgangskontrol? Hent vores gratis introduktion til adgangskontrol Guide!

Start et nyt projekt?

Lær alt, hvad du har brug for i denne hentbare vejledning.

jeg får det — disse kort er derude, hvordan kan de kopieres?

tidligere indlæg på vores blog Udforsk, hvordan HID-kort kan hackes, og hvordan hid-protokollen, der bruges af HID-læsere, kan kopieres af HID-kortklonere. Dette indlæg går ikke ind i så meget teknisk dybde, men bør snarere være en hurtig og nem måde for dig at forstå kortkopieringskomponenten.

Sådan kopieres 125khs kort — den gamle måde:

en læser, som den, der ses her, kan nemt kopiere ID ‘ et for en eksisterende 125KH EM4100 eller en lignende type protokolchip og kopiere den til et andet kort eller fob. En af de første mennesker, der angreb denne sikkerhedsstandard i 2013, var Francis brun—administrerende partner hos sikkerhedsfirmaet, biskop ræv. Brun satte sig for bevidst at teste standardens sikkerhed og udviklede en Arduino-drevet læser/forfatter, der kunne kopiere eksisterende 125kh tags og fobs.

det er nu fem år siden, at Brun udviklede sit værktøj til at hacke sig, og det er nu i disse systemer og masser af virksomheder har skiftet til en mere sikker, højere frekvens standard; men der er stadig mange virksomheder, der ikke har opdateret og stadig bruge 125kh em4100 kort og fobs, hvilket gør dem meget sårbare over for angreb.

Sådan kopieres 125kh-kort med en RFID-kopimaskine-det er lige så nemt som at udskrive en e-mail!

den ” håndholdte RFID-forfatter “(køb en her for så lidt som $11) fungerer sådan:

- Tænd for enheden, og hold et kompatibelt EM4100-kort eller fob til den side, der vender mod håndgrebet, og klik på knappen” Læs”.

- enheden bipper derefter, hvis det lykkes, udskift nu det kopierede tag med et tomt tag og tryk på “Skriv”

- de oplysninger, der er gemt på det originale tag eller fob, kopieres derefter til den nye enhed

udført! Tror ikke, hvor nemt det er? Her er en video, der viser dig:

det er så nemt det er at kopiere eller klone et adgangskort eller RFID-nøglefob.

Sådan kopieres HID-kort og får dem på din telefon

folk stiller spørgsmål som: “hvordan kan en mobils NFC bruges som et HID-nærhedskort (bruges ved dørene til et virksomhedskontor)?”og” er iPhone 6s NFC-sender i stand til at blive brugt som en kontaktløs kortlæser?”og så videre.

i det følgende segment fokuserer vi på dit typiske HID-kort, der fungerer ud af 13.56 mm og er lidt mere avanceret til at kopiere:

Hvorfor er disse kort sværere at kopiere?

da frekvensen er signifikant højere sammenlignet med 125 KHS-versionen, er mængden af bits, der kan sendes pr. Det betyder, at dataene på chippen, der skal krypteres, vil være større, hvilket gør det mere sikkert. Nu hvor kryptering er tilgængelig for disse kort, er den måde, de kommunikerer med en læserenhed, at sende et signal, og læseren læser det. I modsætning til før annoncerer det imidlertid ikke længere alle sine data; i stedet sender den kun data, der er offentlige—som dets ID og navn.

Ok, Jeg forstår det-de er vanskelige at duplikere, men hvordan kopierer vi dem?

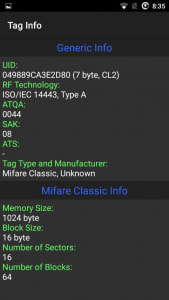

for at få adgang til følsomme oplysninger skal du give den hukommelsessektor den rigtige nøgle—ellers vises den tom. Selvom disse kort er meget mere sikre, når du kender krypteringsalgoritmen, kan du dekryptere dem og få adgang til de følsomme oplysninger. Med det kan folk også klone disse kort relativt let.

da de fleste Android-smartphones, der kører Android OS, har NFC på dem er det let at læse disse kort og i visse tilfælde klone dem.

—(Hvis du ikke ønsker at bestille udstyr på Ebay, skal du springe over denne del og lære at duplikere kortet ved hjælp af en smartphone og en app)—

- forbered dig på at kopiere dine HID—kort—de værktøjer, du har brug for: for at komme i gang har vi brug for et par billige komponenter fra Ebay-det sælges under “NFC reader.”Du kan også kontrollere NFC-læseren på Alibaba, hvis du har brug for højere volumener. Jeg fik min NFC-læser/forfatter på Nyegg, som viser det som “NFC ACR122U RFID” læser / forfatterværktøj. Det kører på vinduer, Mac og de fleste systemer.

- når du har kopieringsværktøjet, skal du bruge en computer. Installer dens drivere og begynde at bruge det. Du skal også bruge en computer til at køre programmet, og efter denne vejledning kan du hacke Mifare Classic 1k-kort. Her er BlackHat-guiden.

Hold fast! Jeg håber, at du ikke bestilte NFC-læseren endnu, For hvis du har en Android, kan du også gøre det med din telefon!

kloning af Mifare NFC-kort med en mobiltelefon:

Her er den nemmeste måde at kopiere NFC-kort til telefon:

selvom BlackHat-guiden fungerer godt, kan det være lidt frustrerende at bruge, da du er nødt til at samle nogle komponenter og hacke væk i en guide i en time eller to for at se nogle resultater.

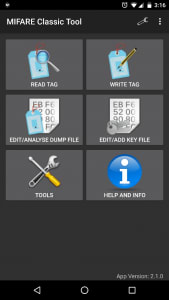

den nemmeste måde at klone Mifare NFC Classic 1k-kort på er ved at bruge en Android-smartphone med NFC-funktioner. Det er rigtigt, din mobiltelefon kan bruges til at kompromittere en virksomheds sikkerhed, hvis de bruger disse typer kort (RFID-sikkerhedssystem). Bare hente “Mifare Classic Tool” til Android. Pro Tip: Det tog mig et stykke tid at finde ud af, hvorfor det ikke fungerer, men selvfølgelig skal du tænde NFC. Gå til dine indstillinger og søg efter NFC, sørg for at aktivere det. Nu kan vi begynde at klone kort, der aldrig har ændret deres standard sektoradgangskode.

hvordan appen bruges til at kopiere kortet:

appen leveres med standardtasterne, der er indstillet af producenten af NFC-kort, du ville ikke tro, hvor mange mennesker der aldrig gider at ændre dette. Tim Theeuves har en god guide til, hvordan man kloner NFC-kort ved hjælp af din NFC-aktiverede smartphone. Følgende billeder er fra hans guide, som kan findes her.

hacking NFC via en app:

når vi har læst den nøgle eller fob, vi ønsker, kan vi gemme alle oplysningerne på en fil. Vi kan derefter bruge disse oplysninger og skrive dem tilbage på et tomt kort, i det væsentlige kloning af originalen eller fob. Figur 5 nedenfor viser” skriv sektor ” del af app, hvor du kan skrive enkelte sektorer eller skrive dem alle. Den vigtige sektor at huske på er sektor 0, da det er det, der indeholder UID og producentens data, dybest set hvis du kopierer sektor 0 til en anden fob, så har du lavet en kopi.

Kisi Reader Pro bruger Mifare Desfire EV1 2K NFC-kort, Disse er nogle af de mest sikre NFC-kort ud i dag. De giver et ekstra sikkerhedsniveau til de allerede eksisterende Mifare Desfire NFC-kort, hvilket gør dem utroligt sikre.

Hvis du vil vide, hvordan vi hos Kisi bruger mobile credential og 128bit AES-krypterede NFC-kort, skal du tjekke denne oversigt over vores mobile adgangskontrolsystem eller komme i kontakt med os. Hvis du er mere interesseret i, hvordan adgangssystemer fungerer, skal du hente vores gratis PDF-guide.

Leder du efter sikker adgangskontrol?

Anmod om et tilbud på vores hjemmeside!

Leave a Reply