Tutorial passo-passo: Come copiare o clonare schede di accesso e portachiavi

⚠️Aggiornamento importante: quasi l ‘ 80% di tutte le schede di accesso utilizzate all’interno di strutture commerciali può essere soggetto a hacking a causa di vulnerabilità del protocollo. I pass e tag crittografati AES a 128 bit di Kisi sono progettati per proteggere la tua azienda da tali minacce: scopri di più qui.

Come abbiamo copiato i portachiavi e trovato vulnerabilità nelle keycard:

In questo post imparerai:

- Quante schede RFID esistono

- I modi migliori per copiare le schede di accesso di Office 125khz con istruzioni passo-passo in MENO di 1 minuto (inclusi gli strumenti necessari)

- Un’altra guida passo-passo su come le schede 13.56 MHz più avanzate possono essere copiate (e, naturalmente, quali apparecchiature sono necessarie)

Fondamentalmente ciò significa che imparerai come clonare le carte (NFC o RFID cloner) nel tuo ufficio scrivania!

L’impatto delle carte RFID e dei portachiavi RFID

IDTechEx ha scoperto che nel 2015 il mercato RFID totale valeva $10,1 miliardi. La directory genitore per NFC è stato stimato un billion 10,1 miliardi-da $9,5 miliardi nel 2014, e billion 8,8 miliardi nel 2013.

Questo dimensionamento di mercato include tutti i tag, lettori e software progettati per schede RFID e portachiavi RFID, compresi tutti i fattori di forma. IDTechEx afferma che il mercato è stimato a salire a billion 13,2 miliardi entro il 2020. Il settore della sicurezza ha subito una profonda revisione con i progressi della tecnologia. Ad esempio, la sicurezza delle porte si è evoluta da semplici serrature e chiavi a schede e telecomandi abilitati RFID che possono essere strisciati e attivati, oltre a utilizzare serrature elettriche per aprire le porte. Mentre questa tecnologia è sorprendente, richiede costante evoluzione e adattamento per difendersi da utenti malintenzionati.

Qualsiasi nuova tecnologia, dal momento in cui viene introdotta al grande pubblico, è vulnerabile alla manipolazione e all’hacking da parte di utenti malintenzionati. Un buon esempio di questo è tag RFID nel 2013. A quel tempo, la tecnologia RFID si era diffusa a macchia d’olio in molti settori: aziende tecnologiche, ospedali e altro ancora utilizzavano carte 125khz per accedere alla porta protetta da serrature elettriche. La maggior parte utilizzava la scheda di protocollo EM4100 (un tipo di scheda 125khz) o una scheda CMOS basata su IC, che aveva le informazioni sul tag o sul fob memorizzate apertamente. Poiché questi circuiti integrati non avevano crittografia o autenticazione, avrebbero trasmesso le loro informazioni non appena un lettore si trovava nelle vicinanze. Ciò ha rappresentato un enorme rischio per la sicurezza per le aziende che si occupano di informazioni e prodotti sensibili. In sostanza, chiunque con l’attrezzatura giusta potrebbe rubare o replicare queste carte e telecomandi, se sono stati autorizzati o meno.

Interessato al controllo accessi? Scarica la nostra Introduzione gratuita alla Guida di controllo di accesso!

Avvio di un nuovo progetto?

Scopri tutto ciò di cui hai bisogno in questa guida scaricabile.

Ho capito: queste carte sono là fuori, come possono essere copiate?

Post precedenti sul nostro blog esplora come le carte HID possono essere violate e come il protocollo Wiegand, utilizzato dai lettori HID, può essere copiato dai clonatori di carte HID. Questo post non va in tanto profondità tecnica, ma, piuttosto, dovrebbe essere un modo semplice e veloce per voi per capire il componente di copia della carta.

Come copiare le carte 125khz-alla vecchia maniera:

Un lettore, come quello visto qui, può facilmente copiare l’ID di un EM4100 125khz esistente, o un tipo simile di chip di protocollo, e copiarlo su un’altra scheda o fob. Una delle prime persone ad attaccare questo standard di sicurezza, nel 2013, è stato Francis Brown—managing partner presso la società di sicurezza, Bishop Fox. Brown ha deciso di testare deliberatamente la sicurezza dello standard e ha sviluppato un lettore/scrittore alimentato da Arduino in grado di copiare tag e fobs 125khz esistenti.

e ‘ ormai cinque anni da quando Brown si è sviluppato il suo strumento di hack in questi sistemi, e un sacco di aziende che sono passati a un più sicuro, più alta frequenza standard; tuttavia, ci sono ancora molte aziende che non hanno aggiornato e ancora utilizzare il 125khz EM4100 carte e ciondoli, che li rende molto vulnerabili agli attacchi.

Come copiare le carte 125khz con una copiatrice RFID: è facile come stampare un’e—mail!

Il “Handheld RFID Writer” (acquistare uno qui per un minimo di $11) funziona in questo modo:

- Accendere il dispositivo e tenere una scheda EM4100 compatibile o fob al lato rivolto verso la presa della mano e fare clic sul pulsante “Leggi”.

- Il dispositivo emette un segnale acustico se riesce, ora sostituire il tag copiato con un tag vuoto e premere “Scrivi”

- Le informazioni memorizzate sul tag originale o fob verranno copiate sul nuovo dispositivo

Fatto! Non credi quanto sia facile? Ecco un video per mostrarti:

È così facile copiare o clonare una scheda di accesso o un portachiavi RFID.

Come copiare schede HID e farli sul telefono

Le persone fanno domande come: “Come può NFC di un cellulare essere utilizzato come una scheda di prossimità HID (utilizzato alle porte di un ufficio aziendale)?”e” Il trasmettitore NFC di iPhone 6 è in grado di essere utilizzato come lettore di schede senza contatto?”e così via.

Nel segmento seguente, ci concentreremo sulla tua tipica scheda HID, che funziona su 13.56 MHz ed è un po ‘ più avanzato da copiare:

Perché queste schede sono più difficili da copiare?

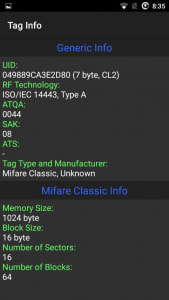

Poiché la frequenza è significativamente più alta, rispetto alla versione a 125 kHz, la quantità di bit che possono essere inviati al secondo è significativamente più alta. Ciò significa che i dati sul chip da crittografare saranno maggiori, rendendolo più sicuro. Ora che la crittografia è disponibile per queste schede, il modo in cui comunicano con un dispositivo lettore è quello di inviare un segnale e il lettore lo legge. A differenza di prima, tuttavia, non pubblicizza più tutti i suoi dati; invece, trasmette solo dati pubblici, come il suo ID e il suo nome.

Ok, ho capito – sono difficili da duplicare, ma come li copiamo?

Per accedere alle informazioni sensibili, è necessario fornire quel settore di memoria con la chiave giusta, altrimenti verrà visualizzato vuoto. Anche se queste carte sono molto più sicuri, una volta che si conosce l’algoritmo di crittografia è possibile decifrare e accedere alle informazioni sensibili. Con questo, le persone possono anche clonare queste carte relativamente facilmente.

Poiché la maggior parte dei telefoni Android in esecuzione il sistema operativo Android hanno NFC su di loro, la lettura di queste carte e, in alcuni casi di clonazione di loro, è facile.

—(Se non si desidera ordinare attrezzature su Ebay, saltare questa parte e imparare a duplicare la scheda utilizzando uno smartphone e un app)—

- Preparatevi a copiare le carte HID—gli strumenti necessari: Per iniziare, abbiamo bisogno di alcuni componenti a buon mercato da Ebay-è venduto sotto “NFC reader.”Puoi anche controllare il lettore NFC su Alibaba se hai bisogno di volumi più elevati. Ho ottenuto il mio lettore/scrittore NFC su NewEgg, che lo elenca come strumento lettore/scrittore “NFC ACR122U RFID”. Funziona su Windows, Mac e la maggior parte dei sistemi Linux.

- Una volta che avete lo strumento di copia, avete bisogno di un computer basato su Windows. Installa i suoi driver e inizia ad usarlo. Avrete anche bisogno di un computer per eseguire il software e, seguendo questa guida, è possibile incidere Mifare Classic 1K carte. Ecco la Guida BlackHat.

Aspetta! Spero che tu non abbia ancora ordinato il lettore NFC, perché se hai un Android puoi farlo anche con il tuo telefono!

Clonazione di schede NFC Mifare con un telefono cellulare:

Ecco il modo più semplice per copiare le schede NFC sul telefono:

Anche se la guida BlackHat funziona bene, può essere un po ‘ frustrante da usare, dal momento che devi riunire alcuni componenti e hackerare una guida per un’ora o due per vedere alcuni risultati.

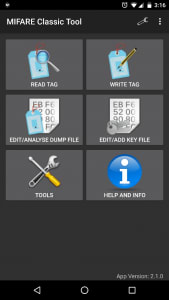

Il modo più semplice per clonare le schede Mifare NFC Classic 1K è utilizzando uno smartphone Android con funzionalità NFC. Proprio così, il tuo cellulare può essere utilizzato per compromettere la sicurezza di un’azienda se utilizzano questi tipi di carte (sistema di sicurezza RFID). Basta scaricare il “Mifare Classic Tool” per Android. Suggerimento pro: Mi ci è voluto un po ‘ per capire perché non funziona, ma ovviamente è necessario attivare NFC. Vai alle tue impostazioni e cerca NFC, assicurati di abilitarlo. Ora possiamo iniziare a clonare le carte che non hanno mai cambiato la loro password di settore predefinita.

Come l’applicazione viene utilizzata per copiare la scheda:

L’applicazione viene fornito con i tasti predefiniti impostati dal produttore di schede NFC, non credereste quante persone mai la briga di cambiare questo. Tim Theeuwes ha una grande guida su come clonare le carte NFC utilizzando lo smartphone NFC-enabled. Le seguenti immagini sono dalla sua guida, che può essere trovato qui.

Hacking NFC tramite un’app:

Una volta che abbiamo letto la chiave o fob che vogliamo, siamo in grado di memorizzare tutte le informazioni su un file. Possiamo quindi utilizzare queste informazioni e scriverle su una scheda vuota, essenzialmente clonando l’originale o il fob. La figura 5 di seguito mostra la parte “Scrivi settore” dell’app, in cui è possibile scrivere singoli settori o scriverli tutti. Il settore importante da tenere a mente è il settore 0 in quanto è ciò che contiene l’UID e i dati del produttore, in pratica se copi il settore 0 su un altro fob, ne hai fatto una copia.

Il Kisi Reader Pro utilizza le schede NFC Mifare Desfire EV1 2K, queste sono alcune delle schede NFC più sicure oggi. Essi forniscono un ulteriore livello di sicurezza per le schede NFC Mifare Desfire già esistenti, che li rende incredibilmente sicuro.

Se vuoi sapere come noi di Kisi usiamo le credenziali mobili e le carte NFC crittografate AES a 128 bit, controlla questa panoramica del nostro sistema di controllo degli accessi mobili o contattaci. Se sei più interessato a come funzionano i sistemi di accesso, scarica la nostra guida PDF gratuita.

Sei alla ricerca di un controllo di accesso sicuro?

Richiedi un preventivo sul nostro sito!

Leave a Reply