Trinnvis Veiledning: Hvordan Kopiere Eller Klone Adgangskort og Nøkkelfobber

⚠ ️ viktig Oppdatering: Nesten 80% av alle nøkkelkort som brukes i kommersielle anlegg, kan være utsatt for hacking på grunn av protokollsårbarheter. Kisis 128bit aes krypterte passerer og koder er utformet for å beskytte virksomheten din mot slike trusler: lær mer her.

Hvordan Vi Kopierte Nøkkelfobber og Fant Sårbarheter i Keycards:

I dette innlegget lærer Du:

- Hvor MANGE RFID-kort finnes

- de beste måtene å kopiere office 125khz adgangskort med trinnvise instruksjoner PÅ MINDRE enn 1 minutt (inkludert verktøyene du trenger)

- En annen trinnvis veiledning om hvordan de mer avanserte 13.56 MHz-kortene kan kopieres (og selvfølgelig hvilket utstyr du trenger)

I Utgangspunktet betyr Det at du lærer å klone kort (NFC eller RFID cloner) på kontoret ditt skrivebord!

Virkningen AV RFID-Kort og RFID-Nøkkelfobber

IDTechEx fant at i 2015 var DET totale RFID-markedet verdt 10,1 milliarder dollar. Foreldrekatalogen FOR NFC ble anslått til 10,1 milliarder dollar — fra 9,5 milliarder dollar i 2014 og 8,8 milliarder dollar i 2013.

denne markedsstørrelsen inkluderer alle koder, lesere og programvare designet FOR RFID-kort og RFID-nøkkelfobber, inkludert alle formfaktorer. IDTechEx sier at markedet anslås å stige til $13.2 milliarder innen 2020. Sikkerhetsbransjen har opplevd en stor overhaling med fremskritt innen teknologi. For eksempel har dørsikkerhet utviklet seg fra enkle låser og nøkler TIL RFID-aktiverte kort og fobs som kan sveipes og utløses, samt bruk av elektriske låser for å åpne dører. Selv om denne teknologien er fantastisk, krever den konstant utvikling og tilpasning for å forsvare seg mot ondsinnede brukere.Enhver ny teknologi, fra det øyeblikket den blir introdusert til allmennheten, er sårbar for manipulering og hacking av ondsinnede brukere. ET godt eksempel på DETTE ER RFID-brikker i 2013. PÅ den tiden HADDE RFID-teknologien spredt seg som brann i mange sektorer-teknologibedrifter — sykehus og flere brukte 125khz-kort for å få tilgang til døren sikret med elektriske låser. De fleste brukte EM4100-protokollkortet (en type 125khz-kort) eller ET CMOS IC-basert kort, som hadde informasjonen om taggen eller fob lagret åpent. Siden Disse ICs hadde ingen kryptering eller autentisering, de ville kringkaste sin informasjon så snart en leser var i nærheten. Dette utgjorde en stor sikkerhetsrisiko for selskaper som håndterer sensitiv informasjon og produkter. I hovedsak kan alle med riktig utstyr stjele eller kopiere disse kortene og fobs, enten de var autorisert eller ikke.

interessert i tilgangskontroll? Last ned Vår Gratis Introduksjon til Adgangskontroll Guide!

Lær alt du trenger i denne nedlastbare guiden.

disse kortene er der ute, hvordan kan de kopieres?

Tidligere innlegg på bloggen vår undersøker hvordan HID-kort kan hackes og hvordan Wiegand-protokollen, som BRUKES AV HID-lesere, kan kopieres av HID-kortklonere. Dette innlegget går ikke inn i så mye teknisk dybde, men bør heller være en rask og enkel måte for deg å forstå kortkopieringskomponenten.

Slik Kopierer du 125khz-Kort-Den Gamle Måten:

en leser, som den som er sett her, kan enkelt kopiere IDEN til en eksisterende 125KHZ EM4100, ELLER en lignende type protokollbrikke, og kopiere den til et annet kort eller fob. En av de første som angrep denne sikkerhetsstandarden, i 2013, Var Francis Brown-administrerende partner I sikkerhetsfirmaet, Bishop Fox. Brown satte seg for å bevisst teste sikkerheten til standarden og utviklet En Arduino-drevet leser/forfatter som kunne kopiere eksisterende 125khz-koder og fobs.

Det er nå fem år siden Brown utviklet sitt verktøy for å hacke i disse systemene og mange selskaper har byttet til en sikrere, høyere frekvensstandard; det er imidlertid fortsatt mange bedrifter som ikke har oppdatert og fortsatt bruker 125khz em4100-kortene og fobs, noe som gjør dem svært sårbare for angrep.

slik kopierer du 125khz-kort med EN RFID-kopimaskin-det er like enkelt som å skrive ut en e-post!

Den «Håndholdte RFID Writer» (kjøp en her for så lite som $11) fungerer slik:

- Slå på enheten Og hold et kompatibelt EM4100-kort eller fob til siden mot håndtaket og klikk på «Les» – knappen.

- enheten vil da piper hvis det lykkes, nå erstatte den kopierte koden med en tom kode og trykk «Write»

- informasjonen som er lagret på den opprinnelige koden eller fob vil da bli kopiert på den nye enheten

Ferdig! Ikke tro hvor lett det er? Her er en video for å vise deg:

det er så enkelt det er å kopiere eller klone et adgangskort eller RFID-nøkkelfob.

hvordan kopiere HID-kort og få dem på telefonen

Folk stiller spørsmål som: «Hvordan kan en MOBILS NFC brukes som ET hid-nærhetskort (brukt på dørene til et bedriftskontor)?»og» er IPHONE 6s NFC-sender i stand til å bli brukt som en kontaktløs kortleser?»og så videre.

i det følgende segmentet fokuserer vi på ditt typiske HID-kort, som fungerer av 13.56 MHz og er litt mer avansert å kopiere:

Hvorfor er disse kortene vanskeligere å kopiere?

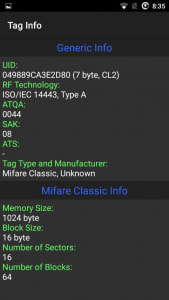

siden frekvensen er betydelig høyere, sammenlignet med 125 KHz-versjonen, er mengden biter som kan sendes per sekund betydelig høyere. Det betyr at dataene på brikken som skal krypteres, blir større, noe som gjør den sikrere. Nå som kryptering er tilgjengelig for disse kortene, måten de kommuniserer med en leser enhet er å sende ut et signal og leseren leser det. I motsetning til før, derimot, det ikke lenger annonserer alle sine data; i stedet sender den bare data som er offentlige-som ID og navn.

Ok, jeg får det-de er vanskelige å duplisere, men hvordan kopierer vi dem?

for å få tilgang til sensitiv informasjon, må du gi den delen av minnet med riktig tast-ellers vil den vises tom. Selv om disse kortene er mye sikrere, når du vet krypteringsalgoritmen, kan du dekryptere dem og få tilgang til sensitiv informasjon. Med det kan folk også klone disse kortene relativt enkelt.

SIDEN De Fleste android-smarttelefoner som kjører Android OS har NFC på dem er det enkelt å lese disse kortene og i visse tilfeller klone dem.

—(hvis du ikke ønsker å bestille utstyr På Ebay, hoppe over denne delen og lære å kopiere kortet ved hjelp av en smarttelefon og en app)—

- Forbered deg på å kopiere HID-kort-verktøyene du trenger: for å komme i gang, trenger vi noen billige komponenter fra Ebay—det er solgt under » NFC reader.»Du kan også sjekke NFC-leseren på Alibaba hvis du trenger høyere volumer. JEG fikk MIN NFC reader / writer På NewEgg, som viser den som «NFC ACR122U RFID» reader / writer tool. Den kjører På Windows, Mac og De fleste Linux-systemer.

- når du har kopieringsverktøyet, trenger du En Windows-basert datamaskin. Installer driverne og begynn å bruke den. Du trenger også en datamaskin for å kjøre programvaren, og etter denne veiledningen kan Du hacke Mifare Classic 1k-Kort. Her Er BlackHat-Guiden.

Hold på! Jeg håper du ikke bestilte NFC-leseren ennå, for hvis Du har En Android, kan du også gjøre det med telefonen din!

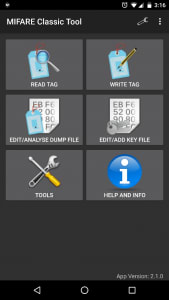

Kloning MIFARE NFC-kort med en mobiltelefon:

Her er den enkleste måten å kopiere NFC-kort til telefonen:

Selv Om BlackHat guide fungerer godt det kan være litt frustrerende å bruke, siden du må få noen komponenter sammen og hacke bort på en guide for en time eller to for å se noen resultater.Den enkleste måten Å klone MIFARE NFC Classic 1k-Kort på er Å bruke En Android-smarttelefon med NFC-funksjoner. Det er riktig, din mobiltelefon kan brukes til å kompromittere sikkerheten til et selskap hvis de bruker disse typer kort (RFID security system). Bare last ned «Mifare Classic Tool» For Android. Pro Tips: det tok meg en stund å finne ut hvorfor det ikke fungerer, men selvfølgelig må du slå PÅ NFC. Gå til innstillingene dine og søk ETTER NFC, sørg for å aktivere den. Nå kan vi begynne kloning kort som aldri har endret sin standard sektor passord.

hvordan appen brukes til å kopiere kortet:

appen leveres med standardtastene satt av produsenten AV NFC-kort, du vil ikke tro hvor mange som aldri gidder å endre dette. Tim Theeuwes har en flott guide til hvordan å klone NFC-kort ved HJELP AV NFC-aktivert smarttelefon. Følgende bilder er fra hans guide, som du finner her.

hacking nfc via en app:

når vi har lest nøkkelen eller fob vi ønsker, kan vi lagre all informasjon på en fil. Vi kan da bruke denne informasjonen og skrive den tilbake på et tomt kort, i hovedsak kloning av originalen eller fob. Figur 5 nedenfor viser» Skriv Sektor » – delen av appen, der du kan skrive individuelle sektorer eller skrive dem alle. Den viktige sektoren å huske på er sektor 0 som det er det som inneholder UID og produsentens data, i utgangspunktet hvis du kopierer sektor 0 til en annen fob, så har du laget en kopi.

Kisi Reader Pro bruker MIFARE Desfire EV1 2K NFC-kort, dette er noen AV DE sikreste NFC-kortene ut i dag. De gir et ekstra sikkerhetsnivå til De allerede eksisterende MIFARE Desfire NFC-kortene, noe som gjør dem utrolig sikre.

hvis du vil vite hvordan Vi i Kisi bruker mobil legitimasjon og 128bit AES-krypterte NFC-kort, sjekk denne oversikten over vårt mobile adgangskontrollsystem eller ta kontakt med oss. Hvis du er mer interessert i hvordan tilgangssystemer fungerer, last ned VÅR gratis pdf-guide.

leter du etter sikker tilgangskontroll?

Be om et tilbud på vår hjemmeside!

Leave a Reply