Dekryptere SSL / TLS-Trafikk med Wireshark

I Denne artikkelen vil Vi gjøre Linux satt opp Og fange HTTPS (Hypertext Transfer Protocol Secure) pakker I Wireshark. Da vil vi prøve å dekode SSL (Secure Socket Layer) krypteringer.

Merk at Dekryptering AV SSL / TLS kanskje ikke fungerer riktig gjennom Wireshark. Dette er bare en prøve for å se hva som er mulig og hva som ikke er mulig.

HVA ER SSL, HTTPS og TLS?

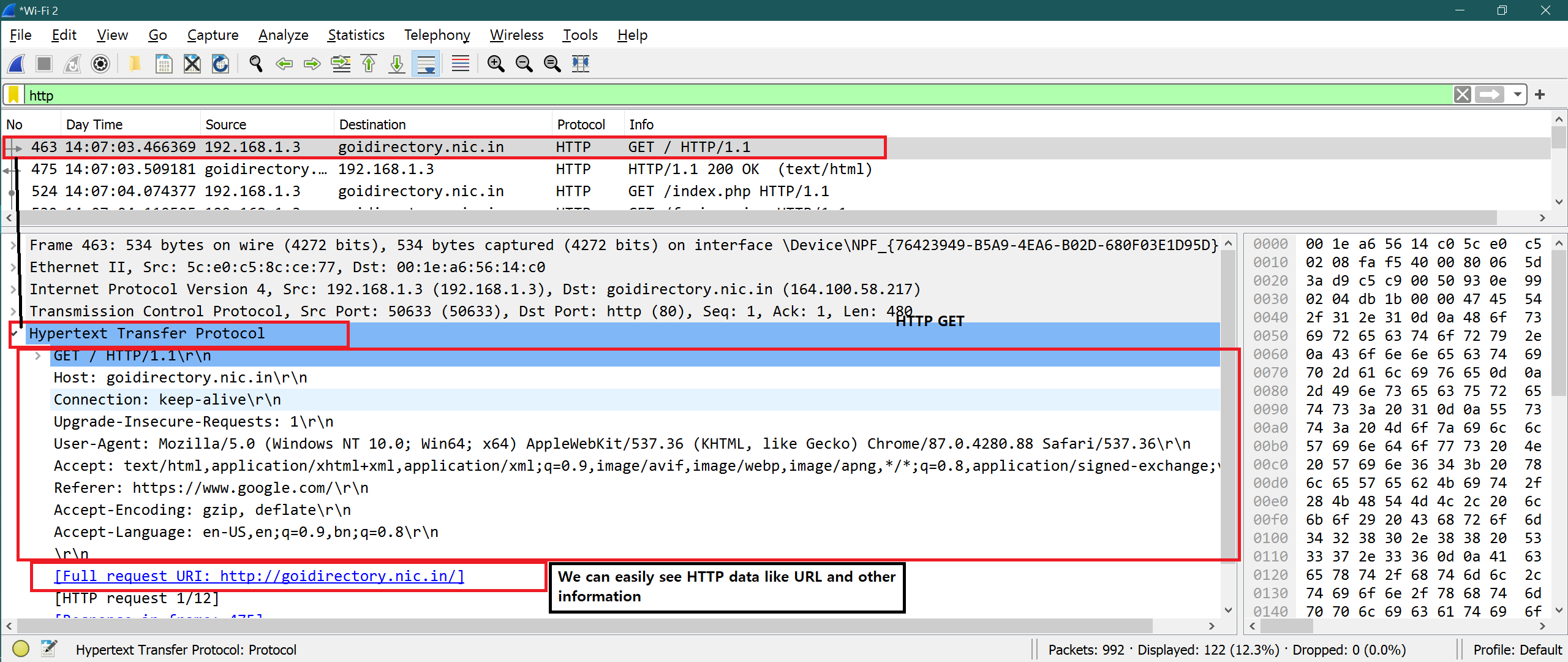

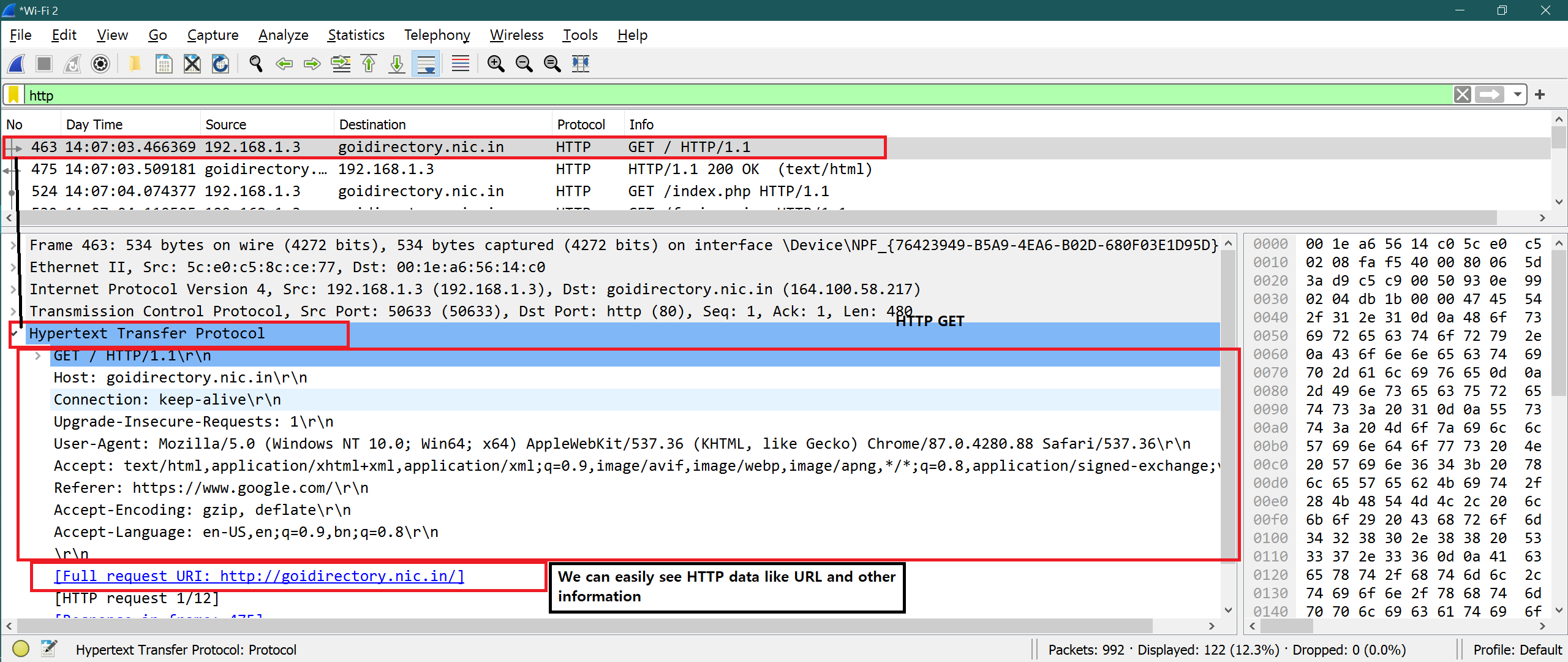

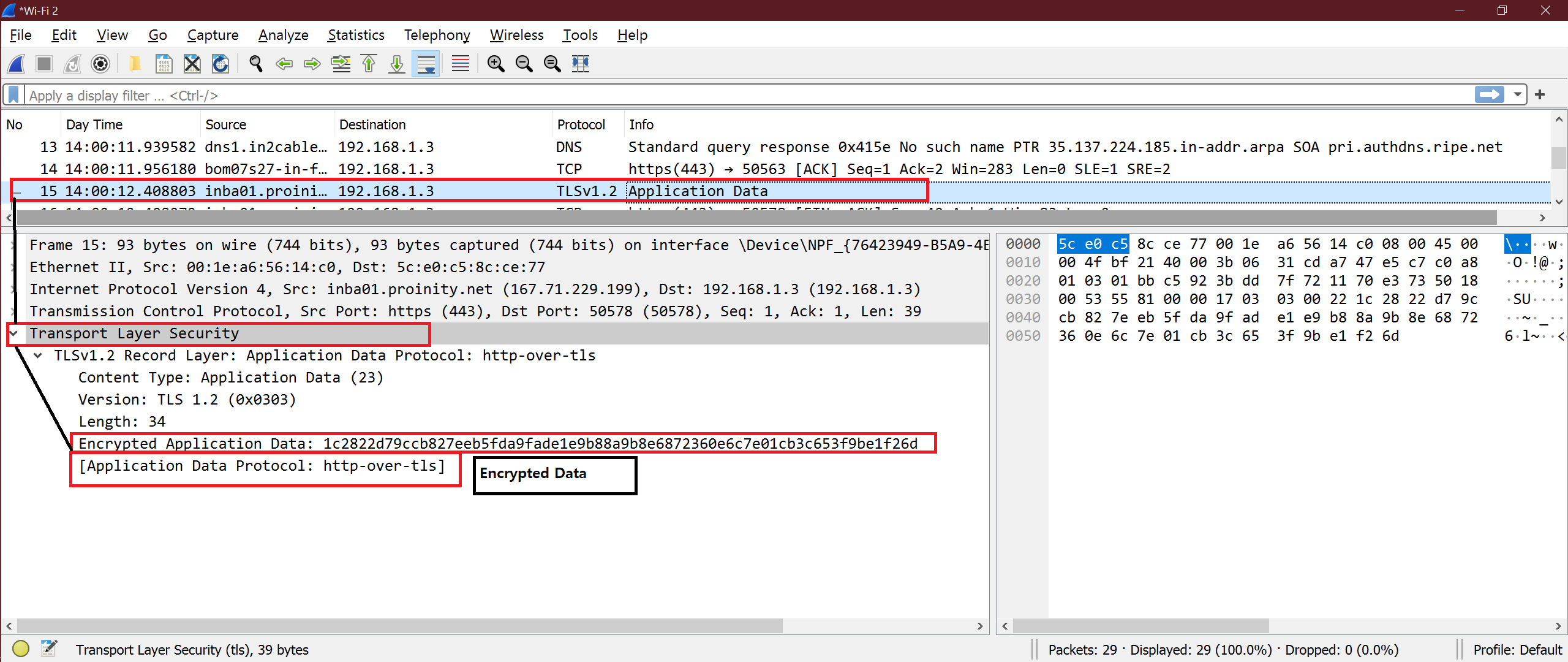

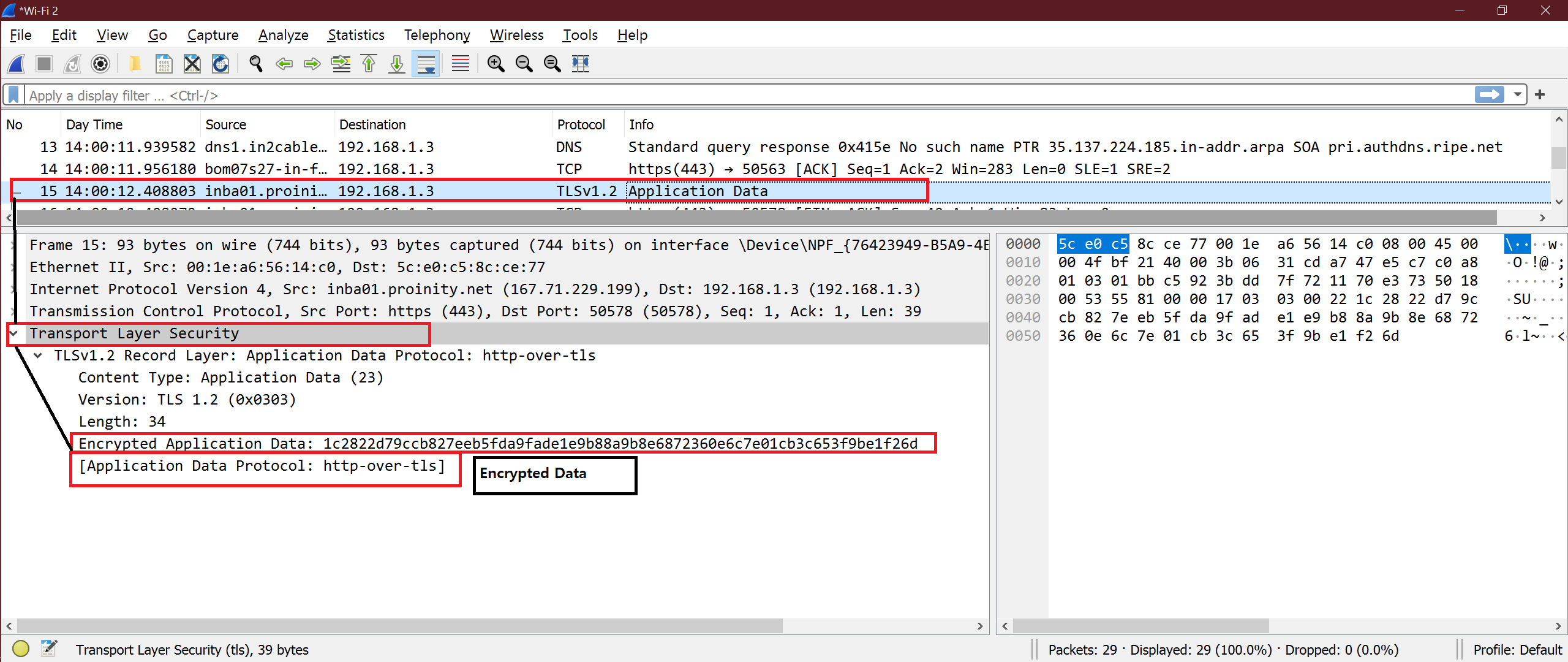

Faktisk er Alle disse tre tekniske begrepene sammenhengende. NÅR VI bare BRUKER HTTP (Hypertext Transfer Protocol), brukes ingen transport layer security, og vi kan enkelt se innholdet i en pakke. MEN NÅR HTTPS brukes, kan VI se AT Tls (Transport Layer Security) brukes til å kryptere dataene.

Bare vi kan si.

HTTP + (over) TLS / SSL = HTTPS

Merk: HTTP sender data over port 80, MEN HTTPS bruker port 443.

Skjermbilde FOR HTTP-Data:

Skjermbilde FOR HTTPS-Data:

Gjør Linux satt opp FOR SSL-pakkebeskrivelse

Trinn 1

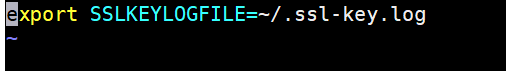

Legg til under miljøvariabelen inne i .bashrc-fil. Åpne den .bashrc fil og legge under linjen på slutten av filen. Lagre og lukk filen.

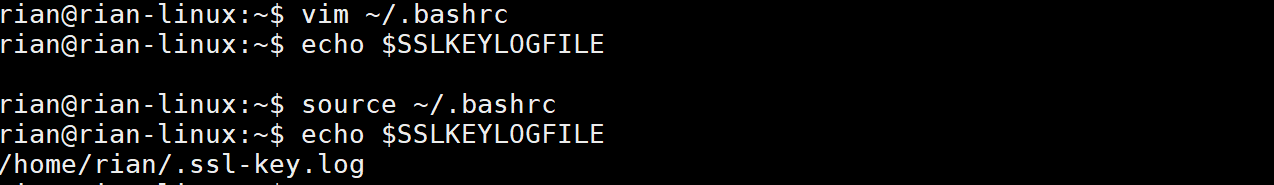

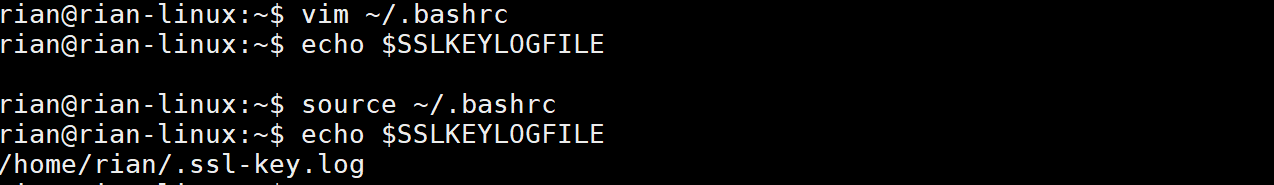

utfør nå kommandoen nedenfor for å få effekten av den.

prøv nå kommandoen nedenfor for å få verdien AV «SSLKEYLOGFILE»

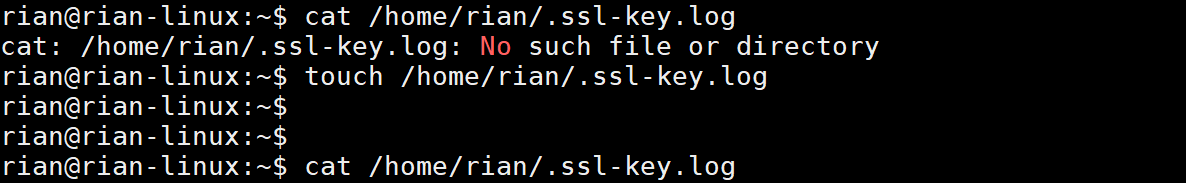

her er skjermbildet for alle trinnene ovenfor

trinn 2

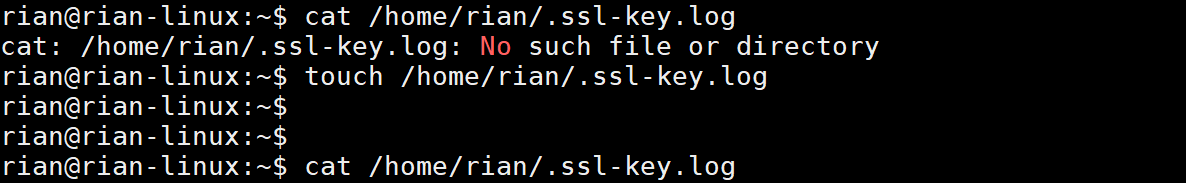

loggfilen ovenfor finnes ikke i linux. Opprett loggfilen ovenfor I Linux. Bruk kommandoen nedenfor til å opprette en loggfil.

Trinn 3

Start standard installert Firefox og åpne et https-nettsted som Linuxhint eller Upwork.

her har jeg tatt det første eksemplet som upwork.com.

etter at upwork-nettstedet er åpnet I Firefox, sjekk innholdet i loggfilen.

Kommando:

Hvis denne filen er tom, Bruker Ikke Firefox denne loggfilen. Lukk Firefox.

Følg kommandoene nedenfor for å installere Firefox.

Kommandoer:

sudo apt-get update

sudo apt-get install firefox

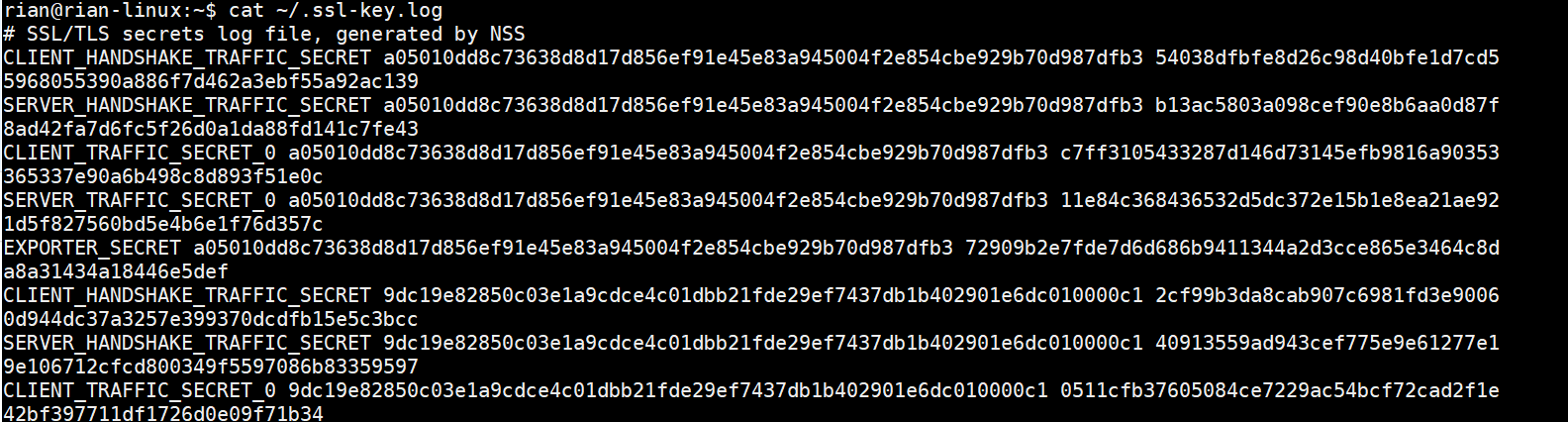

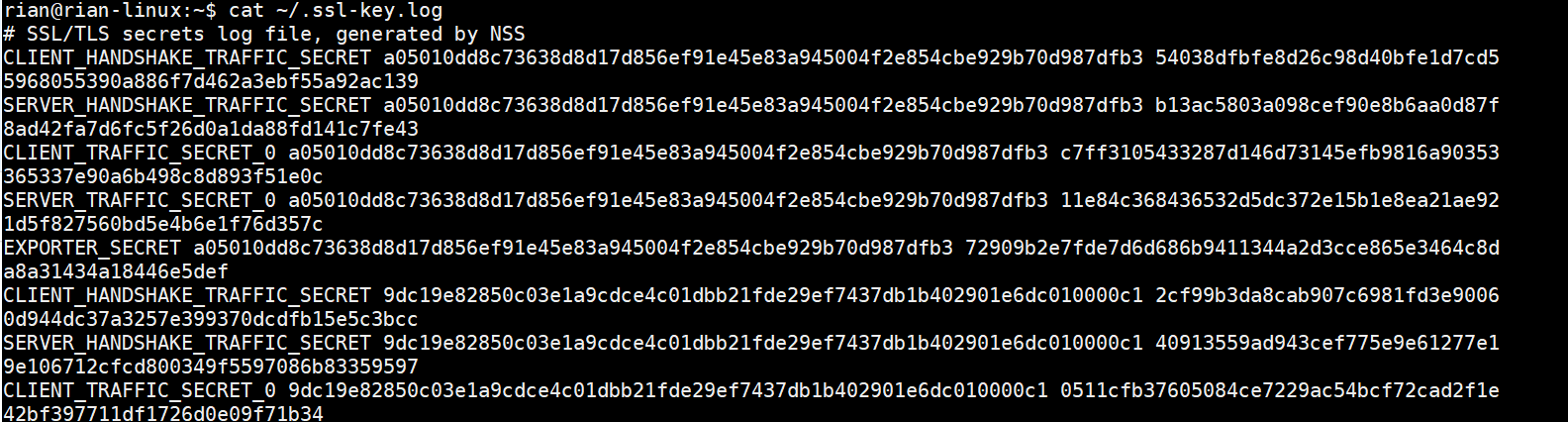

start Firefox og sjekk innholdet i denne loggfilen

Kommando:

Nå kan Vi se stor informasjon som skjermbildet nedenfor. Vi er klare.

Trinn 4

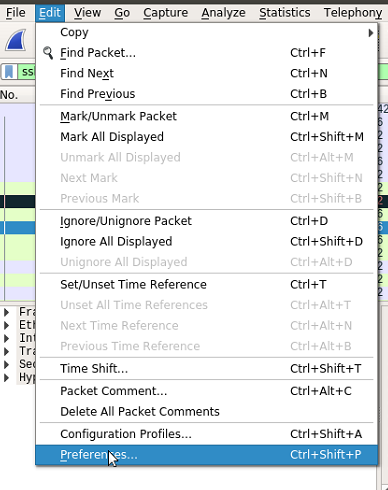

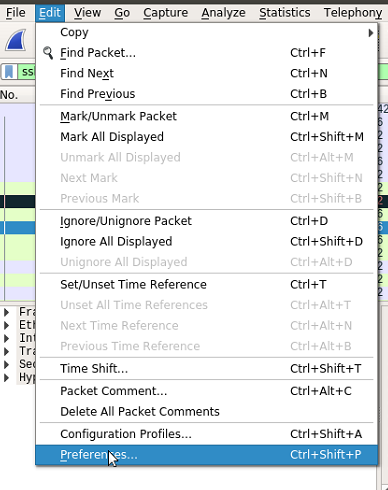

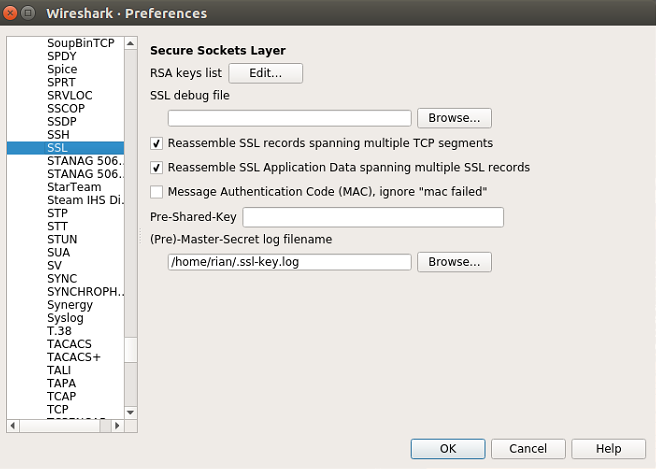

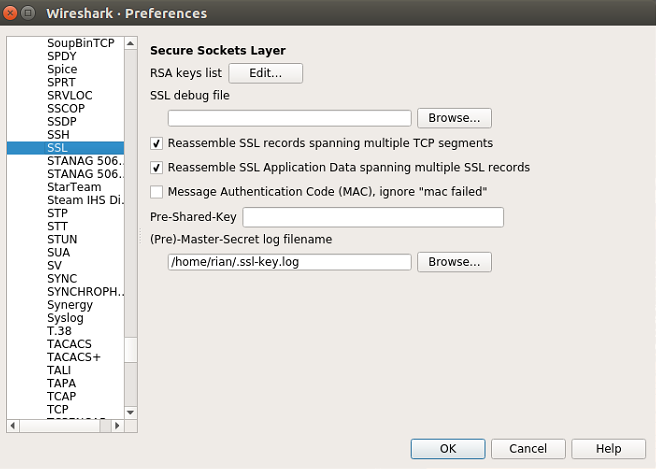

nå må vi legge til denne loggfilen inne Wireshark. Følg stien nedenfor:

Wireshark->Edit->Preferences->Protocol->SSL->”Here provide your master secret log file path”.

Follow the below screenshots for visual understanding.

etter å ha gjort alle disse innstillingene, gjør du ok og start wireshark på de nødvendige grensesnittene.

nå er oppsettet klart for å verifisere SSL-dekryptering.

Wireshark-Analyse

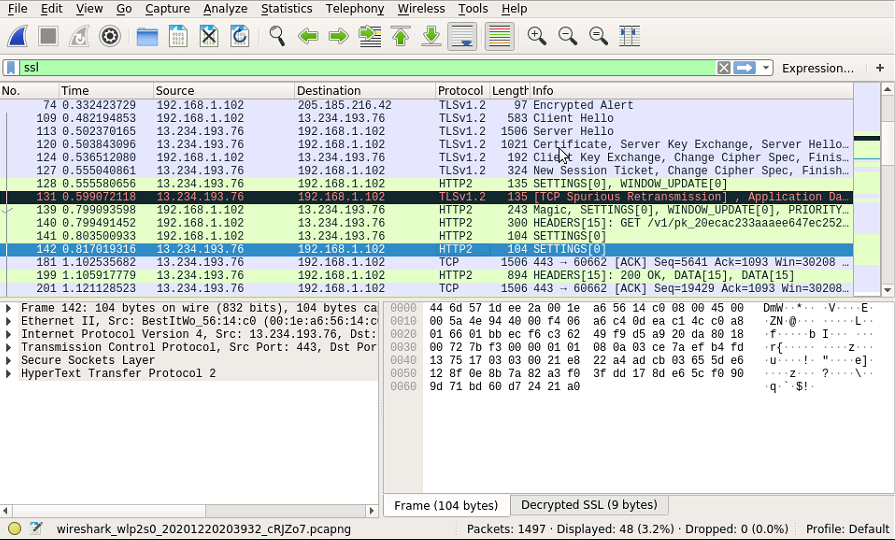

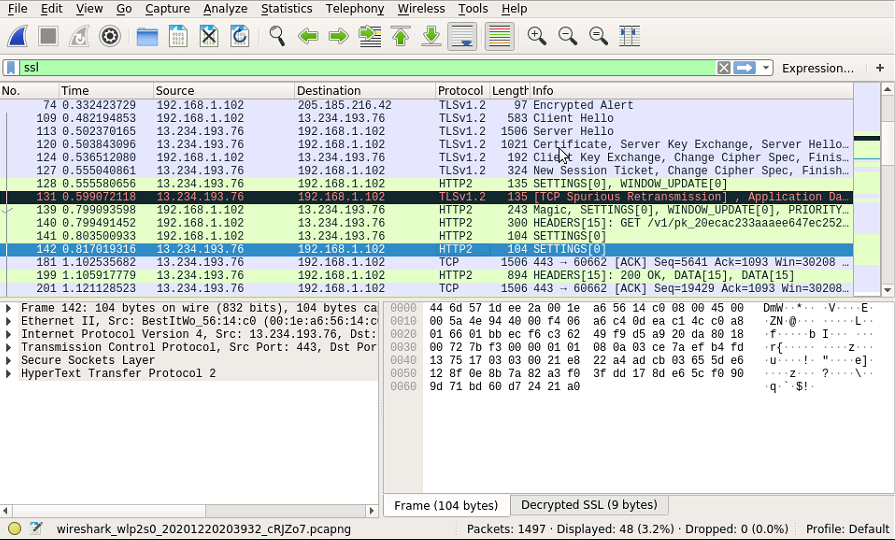

etter At Wireshark begynner å fange, sett filter som » ssl » slik at BARE SSL-pakker filtreres I Wireshark.

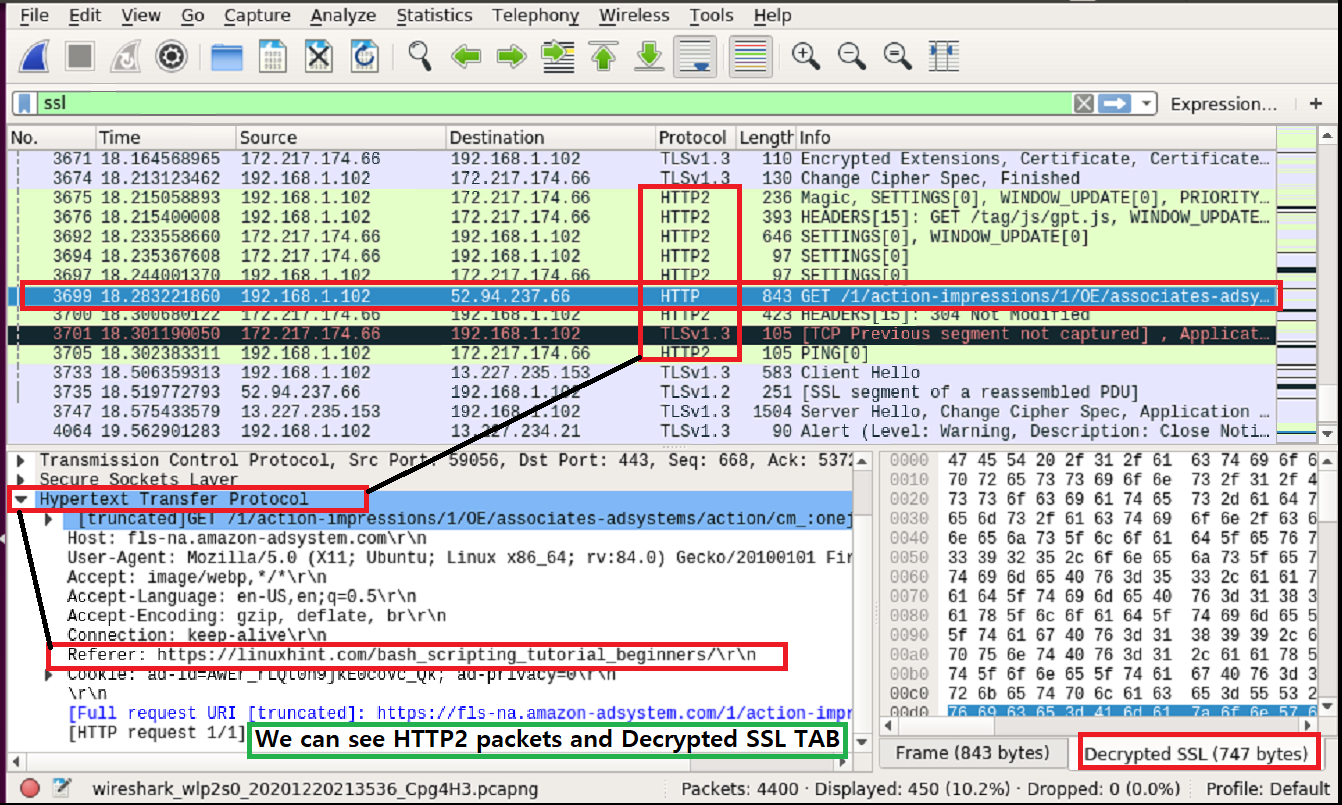

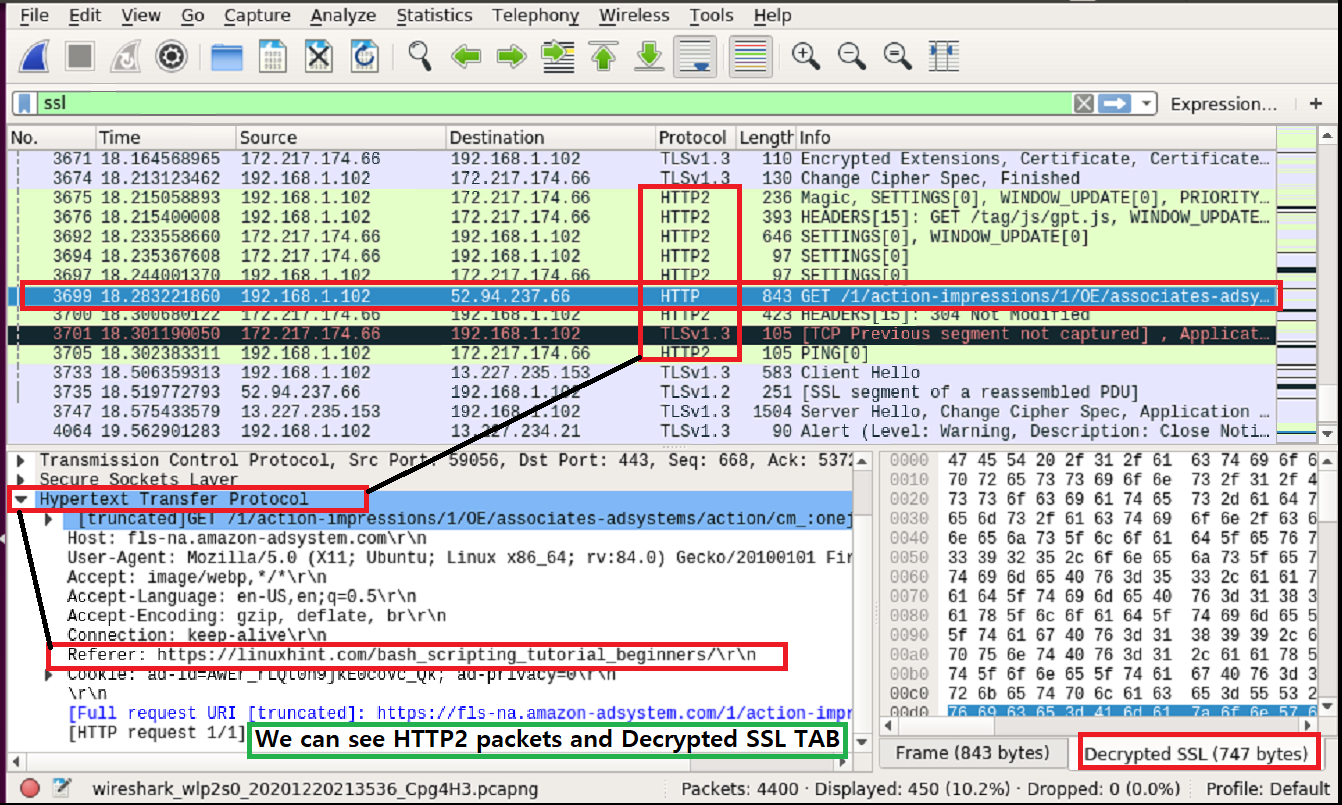

Se på skjermbildet nedenfor, her kan VI se HTTP2 (HTTPS) åpnes for noen pakker som VAR SSL/TLS-kryptering før.

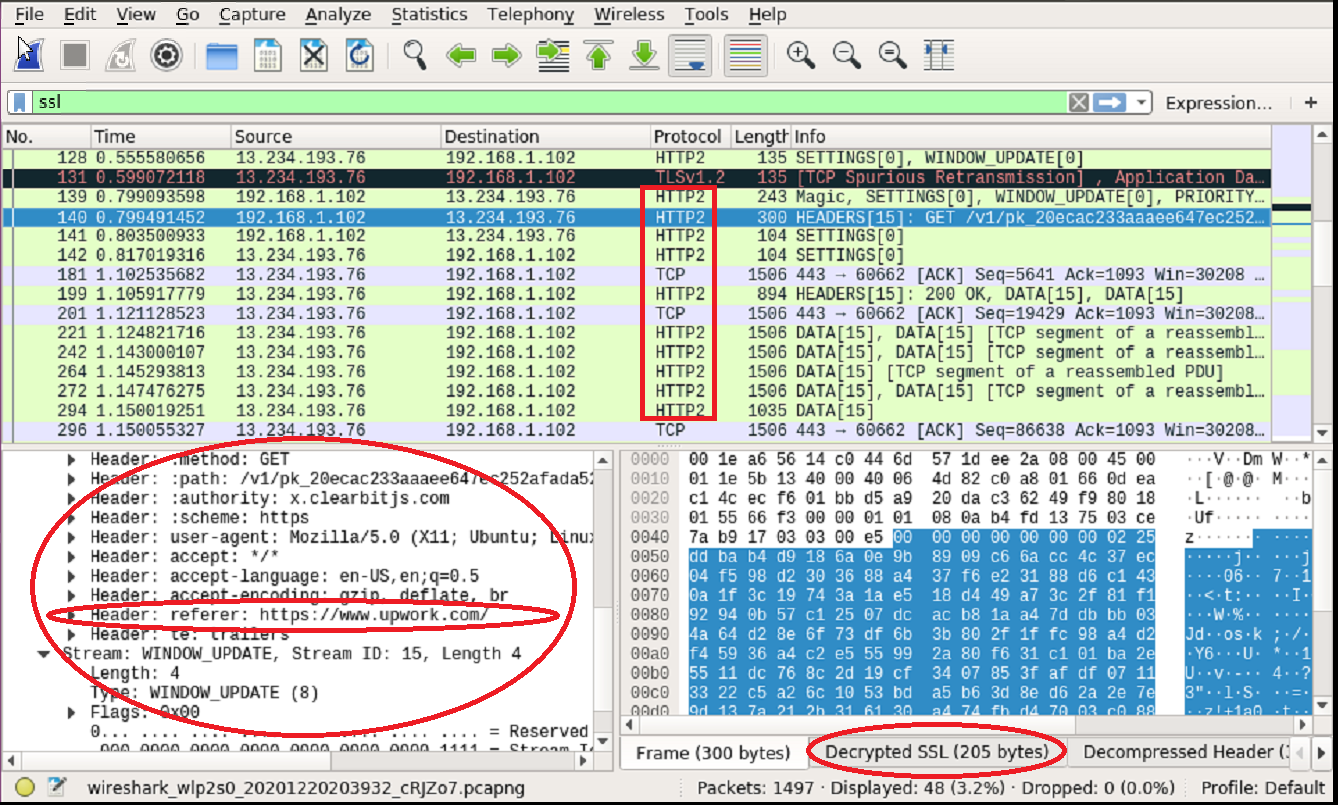

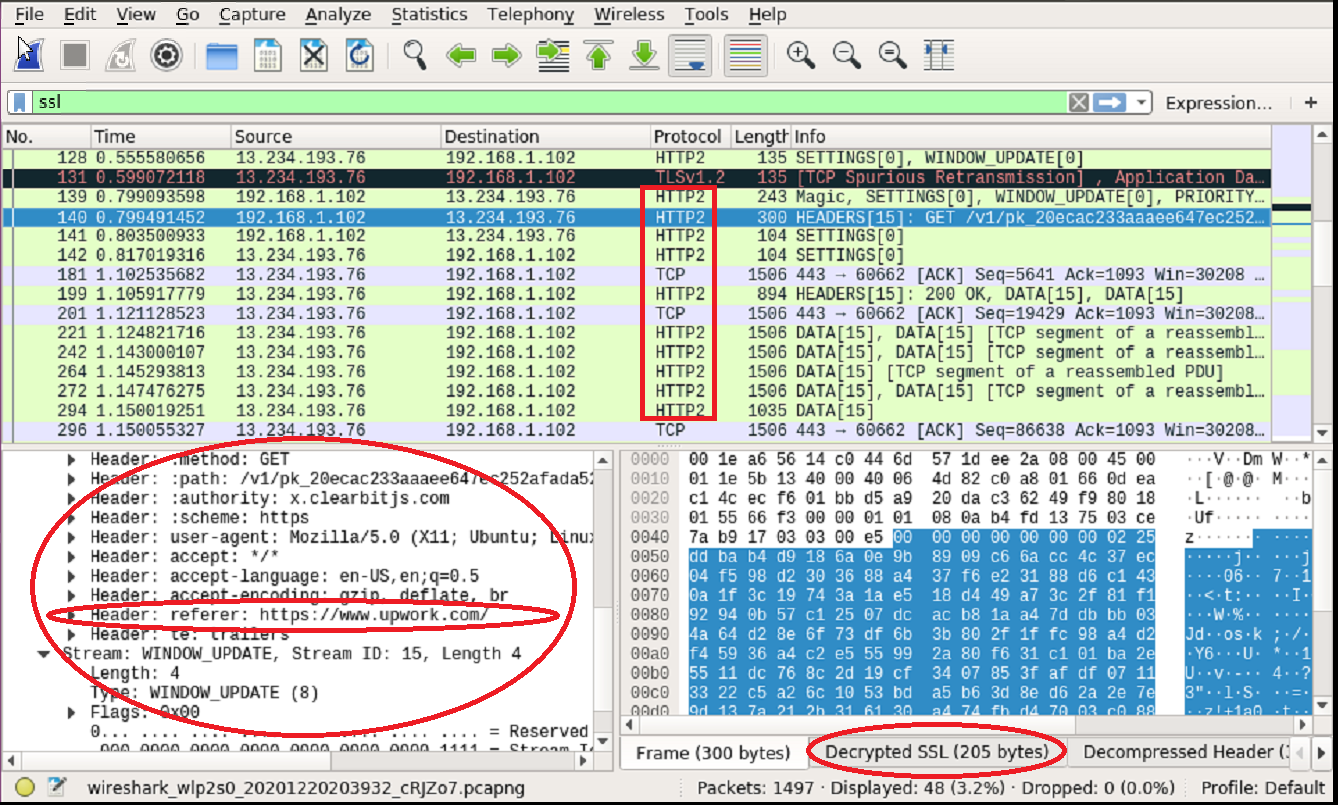

nå kan vi se kategorien «Dekryptert SSL» i Wireshark og HTTP2 protokoller åpnes synlig. Se under skjermbilde for pekere.

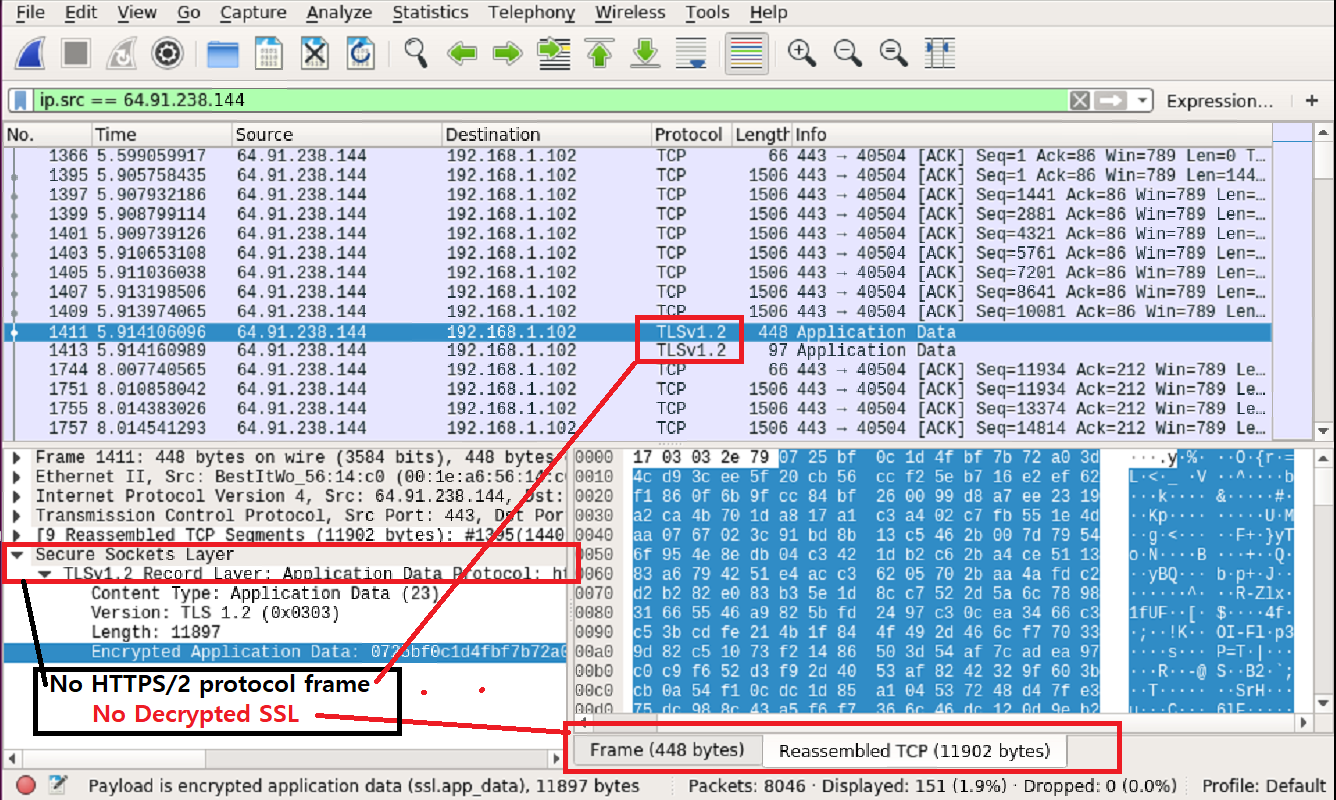

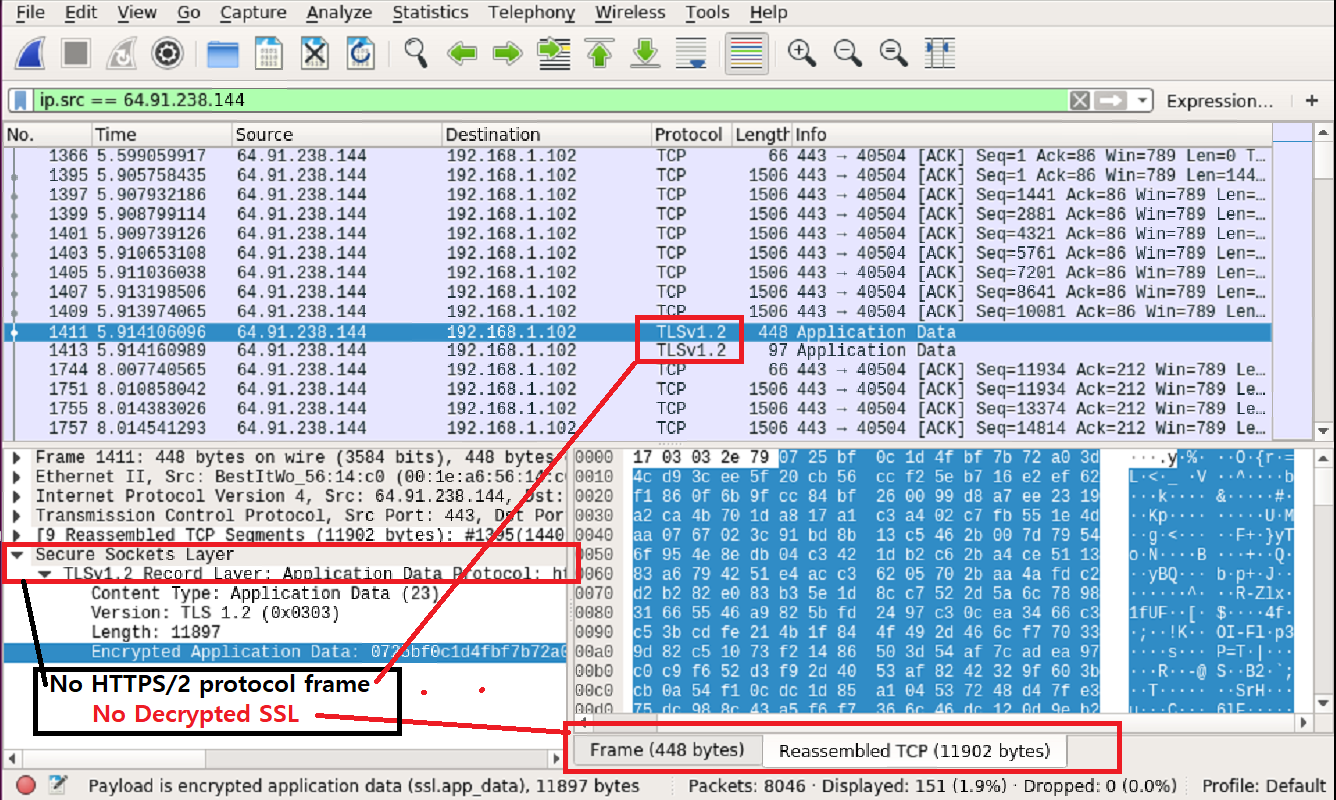

La oss se forskjellene mellom «FØR SSL loggfil aktivert» og «etter SSL loggfil aktivert» forhttps://linuxhint.com

her er skjermbildet for pakker av linuxhint når «ssl-logg ikke var aktivert»

her ER SKJERMBILDET for pakker av linuxhint når «ssl-logg ble aktivert»

her ER SKJERMBILDET for pakker av linuxhint når «ssl-logg ble aktivert»

vi kan se forskjellene enkelt. I det andre skjermbildet kan vi tydelig se NETTADRESSEN som ble forespurt av brukeren.

https://linuxhint.com/bash_scripting_tutorial_beginners/\r\n

nå kan vi prøve andre nettsteder og observere om disse metodene fungerer eller ikke.

Konklusjon

trinnene ovenfor viser Hvordan Du gjør Linux satt opp for å dekryptere SSL / TLS-kryptering. Vi kan se det fungerte bra, men noen pakker er FORTSATT SSL / TLS kryptert. Som nevnt tidligere kan det ikke fungere for alle pakker eller helt. Likevel er det godt å lære OM SSL / TLS dekryptering.

Leave a Reply