Tutoriel Étape par étape: Comment Copier ou Cloner des Cartes d’accès et des Porte-clés

️️Mise à jour importante: Près de 80% de toutes les cartes-clés utilisées dans les installations commerciales peuvent être sujettes au piratage en raison de vulnérabilités du protocole. Les passes et balises chiffrées AES 128 bits de Kisi sont conçues pour protéger votre entreprise contre de telles menaces : en savoir plus ici.

Comment Nous avons copié les porte-clés et trouvé des vulnérabilités dans les cartes-clés:

Dans cet article, vous apprendrez:

- Combien de cartes RFID existent

- Les meilleures façons de copier vos cartes d’accès office 125khz avec des instructions étape par étape en moins d’une minute (y compris les outils dont vous avez besoin)

- Un autre guide étape par étape sur la façon dont les cartes 13,56MHz les plus avancées peuvent être copiées (et, bien sûr, de l’équipement dont vous avez besoin)

Fondamentalement, cela signifie que vous apprendrez à cloner des cartes (cloner NFC ou RFID) à votre bureau bureau!

L’impact des cartes RFID et des porte-clés RFID

IDTechEx a constaté qu’en 2015, le marché total de la RFID valait 10,1 milliards de dollars. Le répertoire parent pour NFC a été estimé à 10,1 milliards de dollars — contre 9,5 milliards de dollars en 2014 et 8,8 milliards de dollars en 2013.

Ce dimensionnement du marché comprend toutes les étiquettes, lecteurs et logiciels conçus pour les cartes RFID et les porte-clés RFID, y compris tous les facteurs de forme. IDTechEx indique que le marché devrait atteindre 13,2 milliards de dollars d’ici 2020. L’industrie de la sécurité a connu une refonte majeure avec les progrès technologiques. Par exemple, la sécurité des portes est passée de simples serrures et clés à PAD à des cartes et des porte-clés compatibles RFID qui peuvent être glissés et déclenchés, ainsi qu’à l’aide de serrures électriques pour ouvrir les portes. Bien que cette technologie soit étonnante, elle nécessite une évolution et une adaptation constantes pour se défendre contre les utilisateurs malveillants.

Toute nouvelle technologie, à partir du moment où elle est présentée au grand public, est vulnérable à la manipulation et au piratage par des utilisateurs malveillants. Les étiquettes RFID en 2013 en sont un bon exemple. À l’époque, la technologie RFID s’était répandue comme une traînée de poudre dans de nombreux secteurs — les entreprises technologiques, les hôpitaux, etc. utilisaient des cartes 125khz pour accéder aux portes sécurisées par des serrures électriques. La plupart utilisaient la carte de protocole EM4100 (un type de carte 125khz) ou une carte à circuit intégré CMOS, sur laquelle les informations sur l’étiquette ou le porte-clés étaient stockées ouvertement. Comme ces circuits intégrés n’avaient ni cryptage ni authentification, ils diffusaient leurs informations dès qu’un lecteur se trouvait à proximité. Cela posait un énorme risque de sécurité pour les entreprises traitant d’informations et de produits sensibles. Essentiellement, toute personne disposant du bon équipement pouvait voler ou reproduire ces cartes et porte-clés, qu’elles soient autorisées ou non.

Intéressé par le contrôle d’accès? Téléchargez gratuitement notre Guide d’introduction au Contrôle d’accès !

Démarrer un nouveau projet ?

Apprenez tout ce dont vous avez besoin dans ce guide téléchargeable.

Je comprends — ces cartes sont là, comment peuvent-elles être copiées?

Les articles précédents sur notre blog explorent comment les cartes HID peuvent être piratées et comment le protocole Wiegand, utilisé par les lecteurs HID, peut être copié par les cloneurs de cartes HID. Cet article n’entre pas dans autant de profondeur technique, mais devrait plutôt être un moyen rapide et facile de comprendre le composant de copie de carte.

Comment Copier des cartes 125khz — à l’ancienne:

Un lecteur, comme celui que l’on voit ici, peut facilement copier l’ID d’un EM4100 125khz existant, ou d’un type similaire de puce de protocole, et le copier sur une autre carte ou un fob. L’une des premières personnes à attaquer cette norme de sécurité, en 2013, était Francis Brown — associé directeur de la société de sécurité, Bishop Fox. Brown a entrepris de tester délibérément la sécurité de la norme et a développé un lecteur / graveur alimenté par Arduino qui pourrait copier des étiquettes et des porte-clés 125khz existants.

Cela fait maintenant cinq ans que Brown a développé son outil pour pirater dans ces systèmes, de nombreuses entreprises sont passées à une norme de fréquence plus sûre et plus élevée; cependant, de nombreuses entreprises n’ont toujours pas mis à jour et utilisent toujours les cartes et les porte-clés EM4100 125khz, ce qui les rend très vulnérables aux attaques.

Comment copier des cartes 125khz avec un copieur RFID — c’est aussi simple que d’imprimer un e-mail!

Le « Handheld RFID Writer” (achetez-en un ici pour aussi peu que 11 $) fonctionne comme suit:

- Allumez l’appareil et tenez une carte ou un porte-clés EM4100 compatible sur le côté faisant face à la poignée et cliquez sur le bouton « Lire”.

- Le périphérique émet alors un bip s’il réussit, remplacez maintenant la balise copiée par une balise vide et appuyez sur « Écrire”

- Les informations stockées sur la balise ou le fob d’origine seront ensuite copiées sur le nouveau périphérique

Terminé! Vous ne croyez pas à quel point c’est facile? Voici une vidéo pour vous montrer:

C’est à quel point il est facile de copier ou de cloner une carte d’accès ou un porte-clés RFID.

Comment copier les cartes HID et les obtenir sur votre téléphone

Les gens posent des questions comme: « Comment le NFC d’un mobile peut-il être utilisé comme carte de proximité HID (utilisée aux portes d’un siège social)? »et » L’émetteur NFC de l’iPhone 6 est-il capable d’être utilisé comme lecteur de carte sans contact? » et ainsi de suite.

Dans le segment suivant, nous nous concentrerons sur votre carte HID typique, qui fonctionne sur 13.56 MHz et est un peu plus avancé à copier :

Pourquoi ces cartes sont-elles plus difficiles à copier ?

Comme la fréquence est significativement plus élevée, par rapport à la version 125 kHz, la quantité de bits pouvant être envoyés par seconde est significativement plus élevée. Cela signifie que les données sur la puce à chiffrer seront plus importantes, ce qui la rendra plus sûre. Maintenant que le cryptage est disponible pour ces cartes, la façon dont elles communiquent avec un dispositif de lecture consiste à envoyer un signal et le lecteur le lit. Contrairement à avant, cependant, il ne fait plus la publicité de toutes ses données; au lieu de cela, il ne diffuse que des données publiques — comme son ID et son nom.

Ok, je comprends — ils sont difficiles à dupliquer, mais comment les copier?

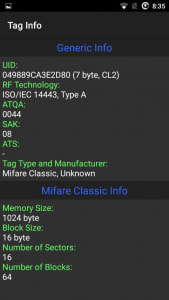

Pour accéder à des informations sensibles, vous devez fournir à ce secteur de mémoire la bonne clé — sinon, elle apparaîtra vide. Même si ces cartes sont beaucoup plus sécurisées, une fois que vous connaissez l’algorithme de cryptage, vous pouvez les déchiffrer et accéder aux informations sensibles. Avec cela, les gens peuvent également cloner ces cartes relativement facilement.

Étant donné que la plupart des téléphones intelligents Android exécutant le système d’exploitation Android ont NFC sur eux, la lecture de ces cartes et, dans certains cas, leur clonage, est facile.

— (Si vous ne voulez pas commander d’équipement sur Ebay, sautez cette partie et apprenez à dupliquer la carte à l’aide d’un smartphone et d’une application) —

- Préparez—vous à copier vos cartes HID — les outils dont vous avez besoin: Pour commencer, nous avons besoin de quelques composants bon marché d’Ebay – il est vendu sous « Lecteur NFC. »Vous pouvez également consulter le lecteur NFC sur Alibaba si vous avez besoin de volumes plus élevés. J’ai mon lecteur / graveur NFC sur NewEgg, qui le répertorie comme outil de lecteur / graveur ”NFC ACR122U RFID ». Il fonctionne sur Windows, Mac et la plupart des systèmes Linux.

- Une fois que vous avez l’outil de copie, vous avez besoin d’un ordinateur Windows. Installez ses pilotes et commencez à l’utiliser. Vous aurez également besoin d’un ordinateur pour exécuter le logiciel et, en suivant ce guide, vous pouvez pirater les cartes Mifare Classic 1K. Voici le Guide BlackHat.

Attendez! J’espère que vous n’avez pas encore commandé le lecteur NFC, car si vous avez un Android, vous pouvez également le faire avec votre téléphone!

Cloner des cartes NFC Mifare avec un téléphone portable:

Voici le moyen le plus simple de copier des cartes NFC sur un téléphone:

Bien que le guide BlackHat fonctionne bien, il peut être un peu frustrant à utiliser, car vous devez assembler certains composants et pirater un guide pendant une heure ou deux pour voir des résultats.

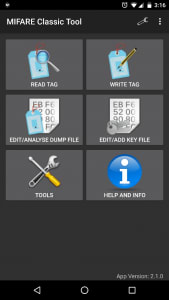

Le moyen le plus simple de cloner des cartes Mifare NFC Classic 1K consiste à utiliser un smartphone Android doté de capacités NFC. C’est vrai, votre téléphone portable peut être utilisé pour compromettre la sécurité d’une entreprise si elle utilise ce type de cartes (système de sécurité RFID). Il suffit de télécharger le « Outil classique Mifare » pour Android. Conseil de pro: Il m’a fallu un certain temps pour comprendre pourquoi cela ne fonctionne pas, mais bien sûr, vous devez activer NFC. Allez dans vos paramètres et recherchez NFC, assurez-vous de l’activer. Maintenant, nous pouvons commencer à cloner des cartes qui n’ont jamais changé leur mot de passe de secteur par défaut.

Comment l’application est utilisée pour copier la carte:

L’application est livrée avec les clés par défaut définies par le fabricant de cartes NFC, vous ne croiriez pas combien de personnes ne prennent jamais la peine de changer cela. Tim Theeuwes a un excellent guide sur la façon de cloner des cartes NFC à l’aide de votre smartphone compatible NFC. Les images suivantes proviennent de son guide, qui peuvent être trouvées ici.

Piratage NFC via une application:

Une fois que nous avons lu la clé ou le porte-clés que nous voulons, nous pouvons stocker toutes les informations dans un fichier. Nous pouvons ensuite utiliser ces informations et les réécrire sur une carte vide, en clonant essentiellement l’original ou le fob. La figure 5 ci-dessous montre la partie « Secteur d’écriture » de l’application, dans laquelle vous pouvez écrire des secteurs individuels ou tous les écrire. Le secteur important à garder à l’esprit est le secteur 0 car c’est ce qui contient l’UID et les données du fabricant, en gros si vous copiez le secteur 0 sur un autre fob, vous en avez fait une copie.

Le Kisi Reader Pro utilise les cartes NFC Mifare Desfire EV1 2K, ce sont quelques-unes des cartes NFC les plus sécurisées aujourd’hui. Ils offrent un niveau de sécurité supplémentaire aux cartes NFC Mifare Desfire déjà existantes, ce qui les rend incroyablement sécurisées.

Si vous voulez savoir comment Kisi utilise les informations d’identification mobiles et les cartes NFC cryptées AES 128 bits, consultez cet aperçu de notre système de contrôle d’accès mobile ou contactez-nous. Si vous êtes plus intéressé par le fonctionnement des systèmes d’accès, téléchargez notre guide PDF gratuit.

Vous recherchez un contrôle d’accès sécurisé ?

Demandez un devis sur notre site !

Leave a Reply