Tutorial paso a paso: Cómo Copiar o Clonar Tarjetas de Acceso y Llaveros

️ ️ Actualización importante: Casi el 80% de todas las tarjetas utilizadas en instalaciones comerciales pueden ser propensas a la piratería debido a vulnerabilidades de protocolo. Los pases y etiquetas cifrados AES de 128 bits de Kisi están diseñados para proteger su empresa de este tipo de amenazas: obtenga más información aquí.

Cómo Copiamos los Llaveros y Encontramos Vulnerabilidades en las Tarjetas:

En esta publicación aprenderás:

- Cuántas tarjetas RFID existen

- Las mejores formas de copiar sus tarjetas de acceso de office a 125 khz con instrucciones paso a paso en MENOS de 1 minuto (incluidas las herramientas que necesita)

- Otra guía paso a paso sobre cómo se pueden copiar las tarjetas de 13,56 MHz más avanzadas (y, por supuesto, qué equipo necesita)

Básicamente eso significa que aprenderá a clonar tarjetas (NFC o clonador RFID) en escritorio de oficina!

El impacto de las tarjetas RFID y los llaveros RFID

IDTechEx descubrió que en 2015, el mercado total de RFID valía $10,1 mil millones. El directorio padre de NFC se estimó en a 10.1 mil millones, de 9 9.5 mil millones en 2014 y 8 8.8 mil millones en 2013.

Este tamaño de mercado incluye todas las etiquetas, lectores y software diseñados para tarjetas RFID y llaveros RFID, incluidos todos los factores de forma. IDTechEx afirma que se estima que el mercado aumentará a $13.2 mil millones para 2020. La industria de la seguridad ha experimentado una revisión importante con avances en tecnología. Por ejemplo, la seguridad de las puertas ha evolucionado de simples cerraduras y llaves a tarjetas y controles con RFID que se pueden deslizar y activar, así como el uso de cerraduras eléctricas para abrir puertas. Si bien esta tecnología es increíble, requiere una constante evolución y adaptación para defenderse de los usuarios maliciosos.

Cualquier nueva tecnología, desde el momento en que se presenta al público en general, es vulnerable a la manipulación y la piratería por parte de usuarios maliciosos. Un buen ejemplo de esto son las etiquetas RFID en 2013. En ese momento, la tecnología RFID se había extendido como un reguero de pólvora en muchos sectores: empresas tecnológicas, hospitales y más usaban tarjetas de 125 khz para acceder a las puertas aseguradas con cerraduras eléctricas. La mayoría usaba la tarjeta de protocolo EM4100 (un tipo de tarjeta de 125 khz) o una tarjeta basada en CMOS IC, que tenía la información sobre la etiqueta o el mando almacenado abiertamente. Dado que estos circuitos integrados no tenían cifrado ni autenticación, transmitían su información tan pronto como un lector estuviera cerca. Esto planteaba un enorme riesgo de seguridad para las empresas que trataban con información y productos confidenciales. Esencialmente, cualquier persona con el equipo adecuado podría robar o replicar estas tarjetas y llaveros, estén autorizados o no.

¿Está interesado en el control de acceso? ¡Descargue nuestra Guía gratuita de Introducción al Control de Acceso!

Iniciar un nuevo proyecto?

Aprenda todo lo que necesita en esta guía descargable.

lo tengo — estas tarjetas están ahí fuera, ¿cómo pueden ser copiados?

Las publicaciones anteriores de nuestro blog exploran cómo se pueden piratear las tarjetas HID y cómo los clonadores de tarjetas HID pueden copiar el protocolo Wiegand, utilizado por los lectores HID. Esta publicación no entra en tanta profundidad técnica, sino que debería ser una forma rápida y fácil de entender el componente de copia de tarjetas.

Cómo copiar tarjetas de 125 khz-a la Antigua Usanza:

Un lector, como el que se ve aquí, puede copiar fácilmente el ID de un EM4100 de 125 khz existente, o un tipo similar de chip de protocolo, y copiarlo en otra tarjeta o fob. Una de las primeras personas en atacar este estándar de seguridad, en 2013, fue Francis Brown, socio gerente de la firma de seguridad Bishop Fox. Brown se propuso probar deliberadamente la seguridad del estándar y desarrolló un lector/escritor con tecnología Arduino que podía copiar etiquetas y controles de 125 khz existentes.

Han pasado cinco años desde que Brown desarrolló su herramienta para hackear estos sistemas y muchas empresas han cambiado a un estándar más seguro y de mayor frecuencia; sin embargo, todavía hay muchas empresas que no se han actualizado y todavía utilizan las tarjetas y controles EM4100 de 125 khz, lo que las hace muy vulnerables a los ataques.

Cómo copiar tarjetas de 125 khz con una copiadora RFID—¡es tan fácil como imprimir un correo electrónico!

El » Grabador RFID portátil «(compre uno aquí por tan solo1 11) funciona de la siguiente manera:

- Encienda el dispositivo y sostenga una tarjeta o un mando EM4100 compatible en el lado que mira a la empuñadura y haga clic en el botón» Leer».

- El dispositivo emitirá un pitido si tiene éxito, ahora reemplace la etiqueta copiada con una etiqueta vacía y presione «Escribir»

- La información almacenada en la etiqueta o el mando original se copiará en el nuevo dispositivo

Listo! ¿No crees lo fácil que es? Aquí hay un video para mostrarte:

Eso es lo fácil que es copiar o clonar una tarjeta de acceso o llavero del RFID.

Cómo copiar tarjetas HID y ponerlas en tu teléfono

La gente hace preguntas como: «¿Cómo se puede usar la NFC de un móvil como tarjeta de proximidad HID (utilizada en las puertas de una oficina corporativa)?»y» ¿Es el transmisor NFC del iPhone 6 capaz de usarse como lector de tarjetas sin contacto?»y así sucesivamente.

En el siguiente segmento, nos centraremos en tu tarjeta HID típica, que funciona con 13.56 MHz y es un poco más avanzado para copiar:

¿Por qué estas tarjetas son más difíciles de copiar?

Dado que la frecuencia es significativamente mayor, en comparación con la versión de 125 kHz, la cantidad de bits que se pueden enviar por segundo es significativamente mayor. Eso significa que los datos en el chip a cifrar serán mayores, lo que los hará más seguros. Ahora que el cifrado está disponible para estas tarjetas, la forma en que se comunican con un dispositivo lector es enviar una señal y el lector la lee. Sin embargo, a diferencia de antes, ya no anuncia todos sus datos; en su lugar, solo transmite datos que son públicos, como su ID y nombre.

Ok, lo entiendo, son difíciles de duplicar, pero ¿cómo los copiamos?

Para acceder a información confidencial, debe proporcionar a ese sector de memoria la tecla correcta; de lo contrario, aparecerá en blanco. A pesar de que estas tarjetas son mucho más seguras, una vez que conozca el algoritmo de cifrado, puede descifrarlas y acceder a la información confidencial. Con eso, la gente también puede clonar estas cartas con relativa facilidad.

Dado que la mayoría de los teléfonos inteligentes Android que ejecutan el sistema operativo Android tener NFC en ellas, leer estas tarjetas y, en ciertos casos, clonarlas, es fácil.

—(Si no desea pedir equipo en Ebay, omita esta parte y aprenda a duplicar la tarjeta utilizando un teléfono inteligente y una aplicación)—

- Prepárese para copiar sus tarjetas HID—las herramientas que necesita: Para comenzar, necesitamos algunos componentes baratos de Ebay—se vende bajo «Lector NFC.»También puede consultar el lector NFC en Alibaba si necesita volúmenes más altos. Tengo mi lector/escritor NFC en NewEgg, que lo enumera como la herramienta de lector/escritor «NFC ACR122U RFID». Se ejecuta en Windows, Mac y la mayoría de los sistemas Linux.

- Una vez que tenga la herramienta de copia, necesitará una computadora basada en Windows. Instale sus controladores y comience a usarlo. También necesitarás una computadora para ejecutar el software y, siguiendo esta guía, puedes hackear tarjetas Mifare Classic 1K. Aquí está la Guía BlackHat.

¡Espera! Espero que no hayas pedido el lector NFC todavía, porque si tienes un Android, ¡también puedes hacerlo con tu teléfono!

Clonación de tarjetas NFC Mifare con un teléfono móvil:

Esta es la forma más fácil de copiar tarjetas NFC al teléfono:

Aunque la guía BlackHat funciona bien, puede ser un poco frustrante de usar, ya que tienes que juntar algunos componentes y hackear una guía durante una hora o dos para ver algunos resultados.

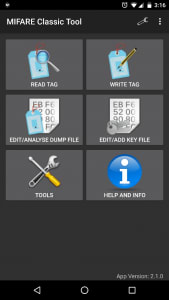

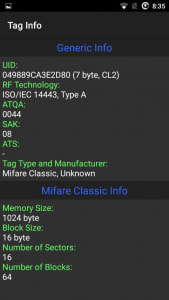

La forma más fácil de clonar tarjetas Mifare NFC Classic 1K es utilizando un teléfono inteligente Android con capacidades NFC. Así es, su teléfono celular se puede usar para comprometer la seguridad de una empresa si está utilizando este tipo de tarjetas (sistema de seguridad RFID). Solo tienes que descargar la «Herramienta Mifare Classic» para Android. Consejo profesional: Me llevó un tiempo descubrir por qué no funciona, pero, por supuesto, necesitas activar la NFC. Vaya a su configuración y busque NFC, asegúrese de habilitarlo. Ahora podemos comenzar a clonar tarjetas que nunca han cambiado su contraseña de sector predeterminada.

Cómo se usa la aplicación para copiar la tarjeta:

La aplicación viene con las claves predeterminadas establecidas por el fabricante de tarjetas NFC, no creerías cuántas personas nunca se molestan en cambiar esto. Tim Theeuwes tiene una gran guía sobre cómo clonar tarjetas NFC con su teléfono inteligente habilitado para NFC. Las siguientes imágenes son de su guía, que se pueden encontrar aquí.

Hacking NFC a través de una aplicación:

Una vez que hemos leído la clave o el mando que queremos, podemos almacenar toda la información en un archivo. Luego podemos usar esta información y escribirla de nuevo en una tarjeta vacía, esencialmente clonando el original o fob. La Figura 5 a continuación muestra la parte «Escribir sector» de la aplicación, en la que puede escribir sectores individuales o escribirlos todos. El sector importante a tener en cuenta es el sector 0, ya que es lo que contiene el UID y los datos del fabricante, básicamente si copia el sector 0 a otro mando, entonces ha hecho una copia.

El Kisi Reader Pro utiliza las tarjetas NFC Mifare Desfire EV1 2K, estas son algunas de las tarjetas NFC más seguras que existen en la actualidad. Proporcionan un nivel de seguridad adicional a las tarjetas Mifare Desfire NFC ya existentes, lo que las hace increíblemente seguras.

Si quieres saber cómo usamos las credenciales móviles y las tarjetas NFC cifradas AES de 128 bits en Kisi, consulta esta descripción general de nuestro sistema de control de acceso móvil o ponte en contacto con nosotros. Si está más interesado en cómo funcionan los sistemas de acceso, descargue nuestra guía gratuita en PDF.

¿Está buscando un control de acceso seguro?

¡Solicite un presupuesto en nuestro sitio web!

Leave a Reply