Schritt-für-Schritt-Anleitung: Kopieren oder Klonen von Zugangskarten und Schlüsselanhängern

⚠️Wichtiges Update: Fast 80% aller in kommerziellen Einrichtungen verwendeten Schlüsselkarten können aufgrund von Protokollschwachstellen anfällig für Hacking sein. Die 128-Bit-AES-verschlüsselten Pässe und Tags von Kisi wurden entwickelt, um Ihr Unternehmen vor solchen Bedrohungen zu schützen: Erfahren Sie hier mehr.

Wie wir Schlüsselanhänger kopiert und Schwachstellen in Keycards gefunden haben:

In diesem Beitrag erfährst du:

- Wie viele RFID-Karten gibt es

- Die besten Möglichkeiten, Ihre Office 125khz-Zugangskarten mit schrittweisen Anweisungen in WENIGER als 1 Minute zu kopieren (einschließlich der benötigten Werkzeuge)

- Eine weitere Schritt-für-Schritt-Anleitung, wie die fortschrittlicheren 13.56MHz-Karten kopiert werden können (und natürlich, welche Ausrüstung Sie benötigen)

Grundsätzlich bedeutet dies, dass Sie lernen, wie Sie Karten (NFC- oder RFID-Kloner) in Ihrem Büro klonen schreibtisch!

Die Auswirkungen von RFID-Karten und RFID-Schlüsselanhängern

IDTechEx stellte fest, dass der gesamte RFID-Markt im Jahr 2015 einen Wert von 10,1 Milliarden US-Dollar hatte. Das übergeordnete Verzeichnis für NFC wurde auf 10,1 Milliarden US—Dollar geschätzt – von 9,5 Milliarden US-Dollar im Jahr 2014 bis 8,8 Milliarden US-Dollar im Jahr 2013.

Diese Marktgröße umfasst alle Tags, Leser und Software für RFID-Karten und RFID-Schlüsselanhänger, einschließlich aller Formfaktoren. IDTechEx gibt an, dass der Markt bis 2020 auf 13,2 Milliarden US-Dollar ansteigen wird. Die Sicherheitsbranche hat mit technologischen Fortschritten eine grundlegende Überholung erfahren. Zum Beispiel hat sich die Türsicherheit von einfachen Vorhängeschlössern und Schlüsseln zu RFID-fähigen Karten und Anhängern entwickelt, die geklaut und ausgelöst werden können, sowie von elektrischen Schlössern zum Öffnen von Türen. Diese Technologie ist zwar erstaunlich, erfordert jedoch eine ständige Weiterentwicklung und Anpassung, um sich vor böswilligen Benutzern zu schützen.

Jede neue Technologie ist von dem Moment an, in dem sie der Öffentlichkeit vorgestellt wird, anfällig für Manipulationen und Hacking durch böswillige Benutzer. Ein gutes Beispiel dafür sind RFID-Tags im Jahr 2013. Zu dieser Zeit hatte sich die RFID—Technologie wie ein Lauffeuer in vielen Sektoren verbreitet – Technologieunternehmen, Krankenhäuser und mehr verwendeten 125-kHz-Karten, um auf Türen zuzugreifen, die mit elektrischen Schlössern gesichert waren. Die meisten verwendeten die EM4100-Protokollkarte (eine Art 125-kHz-Karte) oder eine CMOS-IC-basierte Karte, auf der die Informationen über das Tag oder den Fob offen gespeichert waren. Da diese ICs keine Verschlüsselung oder Authentifizierung hatten, sendeten sie ihre Informationen, sobald sich ein Leser in der Nähe befand. Dies stellte ein enormes Sicherheitsrisiko für Unternehmen dar, die mit sensiblen Informationen und Produkten zu tun hatten. Im Wesentlichen könnte jeder mit der richtigen Ausrüstung diese Karten und Anhänger stehlen oder replizieren, unabhängig davon, ob sie autorisiert waren oder nicht.

Interessiert an Zugangskontrolle? Laden Sie unseren kostenlosen Leitfaden zur Einführung in die Zugangskontrolle herunter!

Ein neues Projekt starten?

In diesem herunterladbaren Handbuch erfahren Sie alles, was Sie brauchen.

Ich verstehe — diese Karten sind da draußen, wie können sie kopiert werden?

In früheren Beiträgen in unserem Blog erfahren Sie, wie HID-Karten gehackt werden können und wie das von HID-Lesegeräten verwendete Wiegand-Protokoll von HID-Kartenklonern kopiert werden kann. Dieser Beitrag geht nicht so sehr in die technische Tiefe, sondern sollte eine schnelle und einfache Möglichkeit für Sie sein, die Kartenkopierkomponente zu verstehen.

So kopieren Sie 125khz-Karten – der alte Weg:

Ein Lesegerät, wie das hier gezeigte, kann die ID eines vorhandenen 125khz EM4100 oder eines ähnlichen Protokollchips einfach kopieren und auf eine andere Karte oder einen anderen Fob kopieren. Einer der ersten, der diesen Sicherheitsstandard 2013 angriff, war Francis Brown —Managing Partner der Sicherheitsfirma Bishop Fox. Brown machte sich daran, die Sicherheit des Standards bewusst zu testen und entwickelte einen Arduino-betriebenen Leser / Schreiber, der vorhandene 125-kHz-Tags und -Anhänger kopieren konnte.

Es ist jetzt fünf Jahre her, seit Brown sein Tool entwickelt hat, um sich in diese Systeme zu hacken, und viele Unternehmen haben auf es gibt jedoch immer noch viele Unternehmen, die die 125-kHz-EM4100-Karten und -Fobs nicht aktualisiert haben und immer noch verwenden, was sie sehr anfällig für Angriffe macht.

So kopieren Sie 125-kHz-Karten mit einem RFID-Kopierer – so einfach wie das Drucken einer E-Mail!

Der „Handheld RFID Writer“ (hier für nur 11 US-Dollar kaufen) funktioniert folgendermaßen:

- Schalten Sie das Gerät ein und halten Sie eine kompatible EM4100-Karte oder einen Fob an die Seite, die dem Handgriff zugewandt ist, und klicken Sie auf die Schaltfläche „Lesen“.

- Das Gerät piept dann, wenn es erfolgreich ist, ersetzen Sie nun das kopierte Tag durch ein leeres Tag und drücken Sie „Write“

- Die auf dem ursprünglichen Tag oder Fob gespeicherten Informationen werden dann auf das neue Gerät kopiert

Fertig! Glauben Sie nicht, wie einfach es ist? Hier ist ein Video, um es Ihnen zu zeigen:

So einfach ist es, eine Zugangskarte oder einen RFID-Schlüsselanhänger zu kopieren oder zu klonen.

So kopieren Sie HID-Karten und bringen sie auf Ihr Telefon

Die Leute stellen Fragen wie: „Wie kann der NFC eines Mobiltelefons als HID-Proximity-Karte (an den Türen eines Unternehmensbüros verwendet) verwendet werden?“ und „Kann der NFC-Sender des iPhone 6 als kontaktloser Kartenleser verwendet werden?“ und so weiter.

Im folgenden Segment konzentrieren wir uns auf Ihre typische HID-Karte, die ab 13 funktioniert.56 MHz und ist ein bisschen weiter fortgeschritten zu kopieren:

Warum sind diese Karten schwieriger zu kopieren?

Da die Frequenz im Vergleich zur 125-kHz-Version deutlich höher ist, ist die Anzahl der Bits, die pro Sekunde gesendet werden können, deutlich höher. Das bedeutet, dass die zu verschlüsselnden Daten auf dem Chip größer sind, wodurch sie sicherer werden. Nun, da die Verschlüsselung für diese Karten verfügbar ist, Die Art und Weise, wie sie mit einem Lesegerät kommunizieren, besteht darin, ein Signal auszusenden, und das Lesegerät liest es. Anders als bisher werden jedoch nicht mehr alle Daten beworben; stattdessen sendet es nur Daten, die öffentlich sind – wie seine ID und sein Name.

Ok, ich verstehe — sie sind schwer zu duplizieren, aber wie kopieren wir sie?

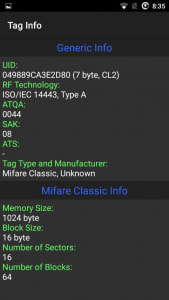

Um auf vertrauliche Informationen zuzugreifen, müssen Sie diesen Speichersektor mit dem richtigen Schlüssel versehen — andernfalls wird er leer angezeigt. Obwohl diese Karten viel sicherer sind, können Sie sie entschlüsseln und auf die vertraulichen Informationen zugreifen, sobald Sie den Verschlüsselungsalgorithmus kennen. Damit können die Leute diese Karten auch relativ einfach klonen.

Da die meisten Android-Smartphones mit dem Android-Betriebssystem NFC haben, lesen Sie diese Karten und in bestimmten Fällen fälle, sie zu klonen, ist einfach.

— (Wenn Sie keine Geräte bei Ebay bestellen möchten, überspringen Sie diesen Teil und erfahren Sie, wie Sie die Karte mit einem Smartphone und einer App duplizieren)—

- Bereiten Sie das Kopieren Ihrer HID—Karten vor — die Werkzeuge, die Sie benötigen: Um loszulegen, benötigen wir ein paar billige Komponenten von Ebay – es wird unter „NFC Reader“ verkauft.“ Sie können auch den NFC-Leser auf Alibaba überprüfen, wenn Sie höhere Volumina benötigen. Ich habe meinen NFC Reader / Writer auf NewEgg, der ihn als „NFC ACR122U RFID“ Reader / Writer Tool auflistet. Es läuft auf Windows, Mac und den meisten Linux-Systemen.

- Sobald Sie das Kopierwerkzeug haben, benötigen Sie einen Windows-basierten Computer. Installieren Sie die Treiber und verwenden Sie sie. Sie benötigen außerdem einen Computer, um die Software auszuführen, und können gemäß dieser Anleitung Mifare Classic 1K-Karten hacken. Hier ist der BlackHat Guide.

Warte! Ich hoffe, Sie haben den NFC-Leser noch nicht bestellt, denn wenn Sie ein Android haben, können Sie dies auch mit Ihrem Telefon tun!

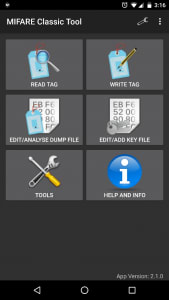

Mifare-NFC-Karten mit einem Mobiltelefon klonen:

Hier ist der einfachste Weg, NFC-Karten auf das Telefon zu kopieren:

Obwohl der BlackHat-Leitfaden gut funktioniert, kann die Verwendung etwas frustrierend sein, da Sie einige Komponenten zusammenstellen und sich ein oder zwei Stunden lang in einen Leitfaden hacken müssen, um einige Ergebnisse zu sehen.

Der einfachste Weg, Mifare NFC Classic 1K-Karten zu klonen, ist die Verwendung eines Android-Smartphones mit NFC-Funktionen. Das ist richtig, Ihr Mobiltelefon kann verwendet werden, um die Sicherheit eines Unternehmens zu gefährden, wenn es diese Art von Karten verwendet (RFID-Sicherheitssystem). Laden Sie einfach das „Mifare Classic Tool“ für Android herunter. Profi-Tipp: Ich habe eine Weile gebraucht, um herauszufinden, warum es nicht funktioniert, aber natürlich müssen Sie NFC einschalten. Gehen Sie zu Ihren Einstellungen und suchen Sie nach NFC. Jetzt können wir mit dem Klonen von Karten beginnen, die ihr Standard-Sektorkennwort nie geändert haben.

Wie die App verwendet wird, um die Karte zu kopieren:

Die App kommt mit den Standardtasten vom Hersteller von NFC-Karten festgelegt, würden Sie nicht glauben, wie viele Menschen nie die Mühe, dies zu ändern. Tim Theeuwes hat eine großartige Anleitung zum Klonen von NFC-Karten mit Ihrem NFC-fähigen Smartphone. Die folgenden Bilder stammen aus seinem Guide, der hier zu finden ist.

NFC über eine App hacken:

Sobald wir den gewünschten Schlüssel oder Fob gelesen haben, können wir alle Informationen in einer Datei speichern. Wir können diese Informationen dann verwenden und auf eine leere Karte zurückschreiben, indem wir im Wesentlichen das Original oder den Fob klonen. Abbildung 5 unten zeigt den Teil „Sektor schreiben“ der App, in den Sie einzelne Sektoren oder alle Sektoren schreiben können. Der wichtige Sektor im Auge zu behalten ist Sektor 0 wie es ist, was die UID und Herstellerdaten enthält, im Grunde, wenn Sie Sektor kopieren 0 zu einem anderen, dann haben Sie eine Kopie gemacht.

Der Kisi Reader Pro verwendet die Mifare Desfire EV1 2K NFC-Karten, dies sind einige der sichersten NFC-Karten, die es heute gibt. Sie bieten ein zusätzliches Maß an Sicherheit zu den bereits vorhandenen Mifare Desfire NFC-Karten, so dass sie unglaublich sicher.

Wenn Sie wissen möchten, wie wir bei Kisi Mobile Credential und 128bit AES-verschlüsselte NFC-Karten verwenden, lesen Sie diese Übersicht über unser mobiles Zutrittskontrollsystem oder nehmen Sie Kontakt mit uns auf. Wenn Sie mehr daran interessiert sind, wie Zugangssysteme funktionieren, dann laden Sie unseren kostenlosen PDF-Leitfaden herunter.

Sie suchen eine sichere Zutrittskontrolle?

Fordern Sie ein Angebot auf unserer Website an!

Leave a Reply