steg-för-steg-handledning: Hur man kopierar eller klonar åtkomstkort och nyckelfob

viktig uppdatering: nästan 80% av alla nyckelkort som används inom kommersiella anläggningar kan vara benägna att hacka på grund av protokollets sårbarheter. Kisis 128bit AES-krypterade pass och taggar är utformade för att skydda ditt företag från sådana hot: Läs mer här.

hur vi kopierade Key Fobs och hittade sårbarheter i Keycards:

i det här inlägget lär du dig:

- hur många RFID-kort finns

- de bästa sätten att kopiera ditt office 125KHz-åtkomstkort med steg-för-steg-instruktioner på mindre än 1 minut (inklusive de verktyg du behöver)

- en annan steg-för-steg-guide om hur de mer avancerade 13.56 MHz-korten kan kopieras (och naturligtvis vilken utrustning du behöver)

i grund och botten betyder det att du lär dig att klona kort (NFC eller RFID cloner) på ditt kontor skrivbord!

effekten av RFID-kort och RFID-nyckelfob

IDTechEx fann att den totala RFID-marknaden 2015 var värd 10,1 miljarder dollar. Moderkatalogen för NFC uppskattades till 10,1 miljarder dollar-från 9,5 miljarder dollar 2014 och 8,8 miljarder dollar 2013.

denna marknadsstorlek innehåller alla taggar, läsare och programvara avsedd för RFID-kort och RFID-nyckelfob, inklusive alla formfaktorer. IDTechEx uppger att marknaden beräknas stiga till 13,2 miljarder dollar år 2020. Säkerhetsbranschen har upplevt en omfattande översyn med tekniska framsteg. Till exempel har dörrsäkerhet utvecklats från enkla dynlås och nycklar till RFID-aktiverade kort och fobs som kan svepas och utlösas, samt att använda elektriska lås för att öppna dörrar. Även om denna teknik är fantastisk kräver den ständig utveckling och anpassning för att försvara sig mot skadliga användare.varje ny teknik, från det ögonblick den introduceras till allmänheten, är sårbar för manipulation och hacking av skadliga användare. Ett bra exempel på detta är RFID-taggar 2013. Vid den tiden hade RFID-tekniken spridit sig som en löpeld över många sektorer — teknikföretag, sjukhus och mer använde 125 kHz-kort för att komma åt dörren säkrad med elektriska lås. De flesta använde EM4100-protokollkortet (en typ av 125KHz-kort) eller ett CMOS IC-baserat kort, som hade informationen om taggen eller fob lagrad Öppet. Eftersom dessa ICs inte hade någon kryptering eller autentisering skulle de sända sin information så snart en läsare var i närheten. Detta innebar en enorm säkerhetsrisk för företag som hanterar känslig information och produkter. I huvudsak kan vem som helst med rätt utrustning stjäla eller replikera dessa kort och fobs, oavsett om de var auktoriserade eller inte.

intresserad av åtkomstkontroll? Ladda ner vår gratis introduktion till Åtkomstkontrollguide!

Starta ett nytt projekt?

lär dig allt du behöver i den här nedladdningsbara guiden.

jag förstår det — dessa kort finns där ute, hur kan de kopieras?

tidigare inlägg på vår blogg utforska hur HID-kort kan hackas och hur Wiegand-protokollet, som används av HID-läsare, kan kopieras av HID-kortklonare. Det här inlägget går inte in i så mycket tekniskt djup men borde snarare vara ett snabbt och enkelt sätt för dig att förstå kortkopieringskomponenten.

hur man kopierar 125KHz kort – Den gamla vägen:

en läsare, som den som ses här, kan enkelt kopiera ID för en befintlig 125KHz EM4100, eller en liknande typ av protokollchip, och kopiera den till ett annat kort eller fob. En av de första som attackerade denna säkerhetsstandard, 2013, var Francis Brown-managing partner på säkerhetsföretaget Bishop Fox. Brown bestämde sig för att medvetet testa standardens säkerhet och utvecklade en Arduino-driven läsare/författare som kunde kopiera befintliga 125KHz-taggar och fobs.

det har nu varit fem år sedan Brown utvecklade sitt verktyg för att hacka i dessa system och många företag har bytt till en säkrare, högre frekvensstandard; det finns dock fortfarande många företag som inte har uppdaterat och fortfarande använder 125KHz EM4100-kort och fobs, vilket gör dem mycket sårbara för attacker.

hur man kopierar 125KHz-kort med en RFID-kopiator-det är lika enkelt som att skriva ut ett e-postmeddelande!

” Handheld RFID Writer ”(köp en här för så lite som $11) fungerar så här:

- slå på enheten och håll ett kompatibelt EM4100-kort eller fob åt sidan mot handgreppet och klicka på” Läs ” – knappen.

- enheten piper sedan om den lyckas, ersätt nu den kopierade taggen med en tom tagg och tryck på ”Skriv”

- informationen som lagras på den ursprungliga taggen eller fob kopieras sedan till den nya enheten

klar! Tror du inte hur lätt det är? Här är en video för att visa dig:

det är så enkelt det är att kopiera eller klona ett åtkomstkort eller RFID-nyckelfob.

hur man kopierar HID-kort och får dem på din telefon

folk ställer frågor som: ”hur kan en mobils NFC användas som ett HID-närhetskort (används vid dörrarna till ett företagskontor)?”och” kan iPhone 6s NFC-sändare användas som en kontaktlös kortläsare?”och så vidare.

i följande segment fokuserar vi på ditt typiska HID-kort, som fungerar av 13.56 MHz och är lite mer avancerad att kopiera:

Varför är dessa kort svårare att kopiera?

eftersom frekvensen är betydligt högre jämfört med 125 KHz-versionen är mängden bitar som kan skickas per sekund betydligt högre. Det betyder att data på chipet som ska krypteras blir större, vilket gör det säkrare. Nu när kryptering är tillgänglig för dessa kort är sättet de kommunicerar med en läsarenhet att skicka ut en signal och läsaren läser den. Till skillnad från tidigare annonserar den inte längre all sin data; istället sänder den bara data som är offentliga-som dess ID och namn.

Ok, jag förstår det-de är svåra att duplicera, men hur kopierar vi dem?

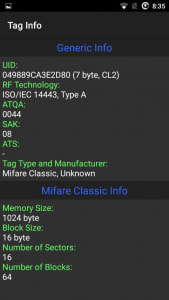

för att komma åt känslig information måste du ge den sektorn av minne med rätt nyckel-annars kommer den att dyka upp tom. Även om dessa kort är mycket säkrare, när du känner till krypteringsalgoritmen kan du dekryptera dem och få tillgång till känslig information. Med det kan människor också klona dessa kort relativt enkelt.

eftersom de flesta Android smarta telefoner som kör Android OS har NFC på dem är det enkelt att läsa dessa kort och i vissa fall klona dem.

—(om du inte vill beställa utrustning på Ebay, hoppa över den här delen och lära dig hur du duplicerar kortet med en smartphone och en app)—

- Förbered dig för att kopiera dina HID—kort—de verktyg du behöver: för att komma igång behöver vi några billiga komponenter från Ebay-det säljs under ”NFC reader.”Du kan också kontrollera NFC-läsaren på Alibaba om du behöver högre volymer. Jag fick min NFC reader/writer på NewEgg, som listar den som ”NFC ACR122U RFID” reader / writer tool. Den körs på Windows, Mac och de flesta Linux-system.

- när du har kopieringsverktyget behöver du en Windows-baserad dator. Installera drivrutinerna och börja använda den. Du behöver också en dator för att köra programvaran och efter den här guiden kan du hacka Mifare Classic 1K-kort. Här är BlackHat-guiden.

vänta! Jag hoppas att du inte beställde NFC-läsaren ännu, för om du har en Android kan du också göra det med din telefon!

kloning av Mifare NFC-kort med en mobiltelefon:

här är det enklaste sättet att kopiera NFC-kort till telefon:

Även om BlackHat-guiden fungerar bra kan det vara lite frustrerande att använda, eftersom du måste få några komponenter tillsammans och hacka bort på en guide i en timme eller två för att se några resultat.

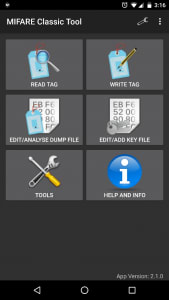

det enklaste sättet att klona Mifare NFC Classic 1K-kort är att använda en Android-smartphone med NFC-funktioner. Det stämmer, din mobiltelefon kan användas för att äventyra ett företags säkerhet om de använder dessa typer av kort (RFID-säkerhetssystem). Ladda bara ner ”Mifare Classic Tool” för Android. Pro Tips: Det tog mig ett tag att ta reda på varför det inte fungerar, men naturligtvis måste du slå på NFC. Gå till dina inställningar och Sök efter NFC, se till att aktivera det. Nu kan vi börja klona kort som aldrig har ändrat sitt standardsektorlösenord.

hur appen används för att kopiera kortet:

appen levereras med standardnycklarna som tillverkaren av NFC-kort ställer in, du skulle inte tro hur många människor som aldrig bryr sig om att ändra detta. Tim Theeuwes har en bra guide om hur man klonar NFC-kort med din NFC-aktiverade smartphone. Följande bilder är från hans guide, som finns här.

klon NFC via App

klon NFC via Apphacking NFC via en app:

När vi har läst nyckeln eller fob vi vill kan vi lagra all information på en fil. Vi kan sedan använda denna information och skriva tillbaka den på ett tomt kort, i huvudsak kloning av originalet eller fob. Figur 5 nedan visar delen” Skrivsektor ” i appen, där du kan skriva enskilda sektorer eller skriva dem alla. Den viktiga sektorn att tänka på är sektor 0 eftersom det är vad som innehåller UID och tillverkarens data, i grund och botten om du kopierar sektor 0 till en annan fob så har du gjort en kopia.

Kisi Reader Pro använder Mifare DESFire EV1 2K NFC-kort, det här är några av de säkraste NFC-korten idag. De ger en extra säkerhetsnivå till de redan befintliga Mifare DESFire NFC-korten, vilket gör dem otroligt säkra.

Om du vill veta hur vi på Kisi använder mobile credential och 128bit AES-krypterade NFC-kort, kolla den här översikten över vårt mobila åtkomstkontrollsystem eller kontakta oss. Om du är mer intresserad av hur åtkomstsystem fungerar, ladda ner vår gratis PDF-guide.

letar du efter säker åtkomstkontroll?

begär en offert på vår hemsida!

Leave a Reply