dekryptera SSL/TLS-trafik med Wireshark

i den här artikeln kommer vi att göra Linux-inställningar och fånga HTTPS-paket (Hypertext Transfer Protocol Secure) i Wireshark. Då kommer vi att försöka avkoda SSL (Secure Socket Layer) krypteringar.

Observera att: dekryptering av SSL / TLS kanske inte fungerar korrekt via Wireshark. Detta är bara en rättegång för att se vad som är möjligt och vad som inte är möjligt.

vad är SSL, HTTPS och TLS?

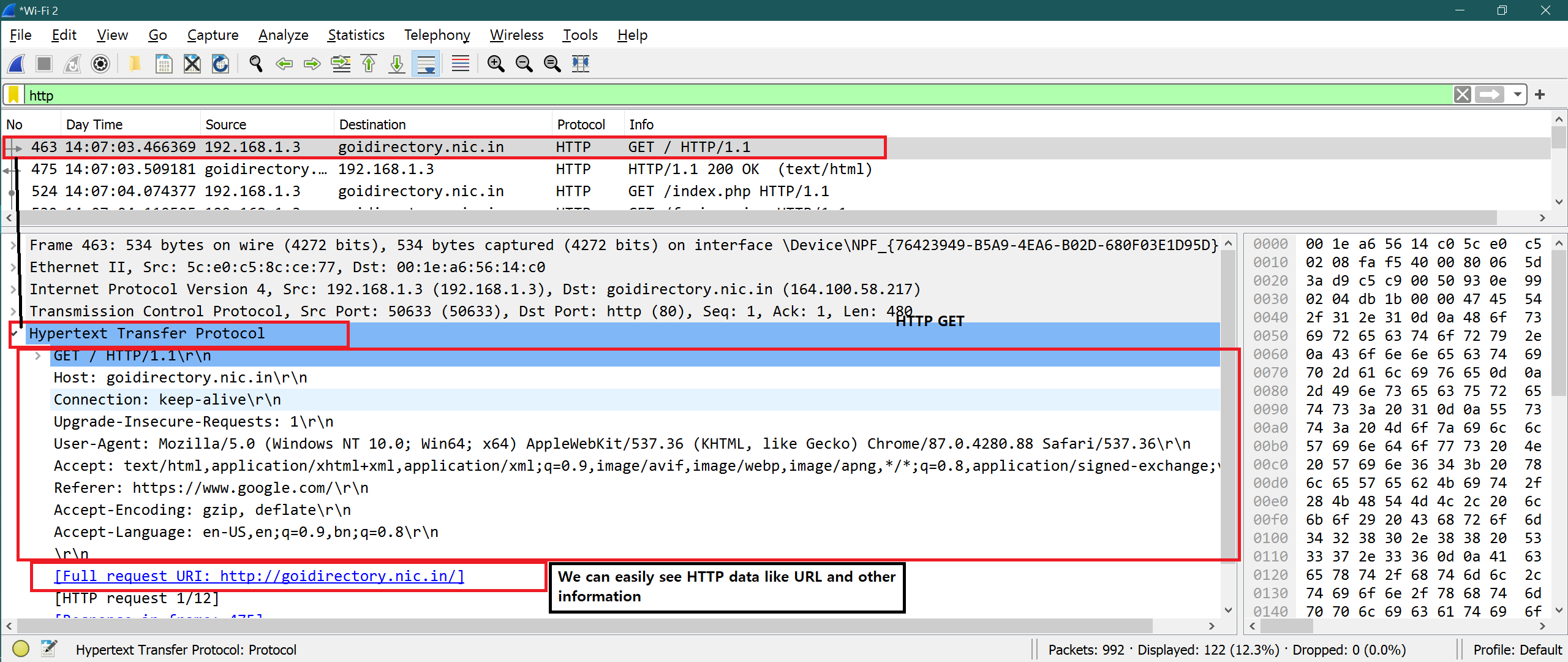

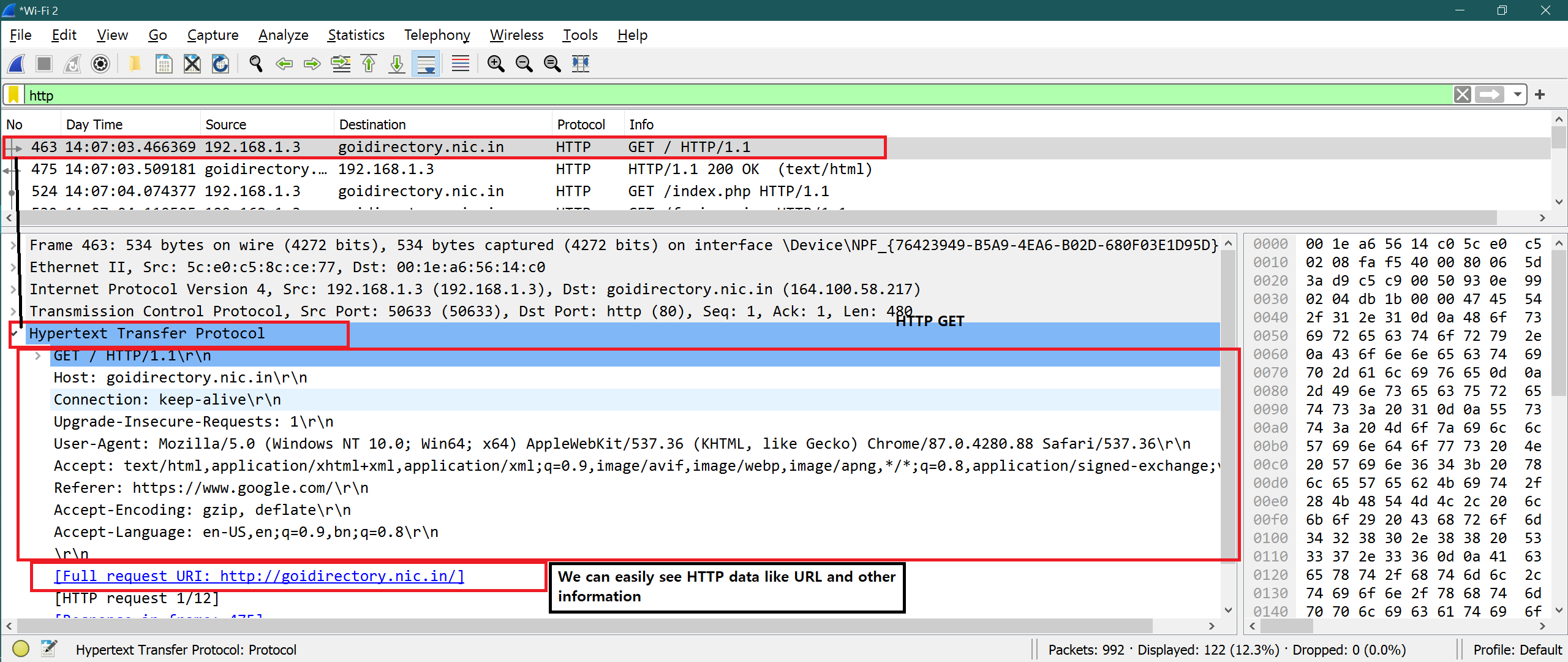

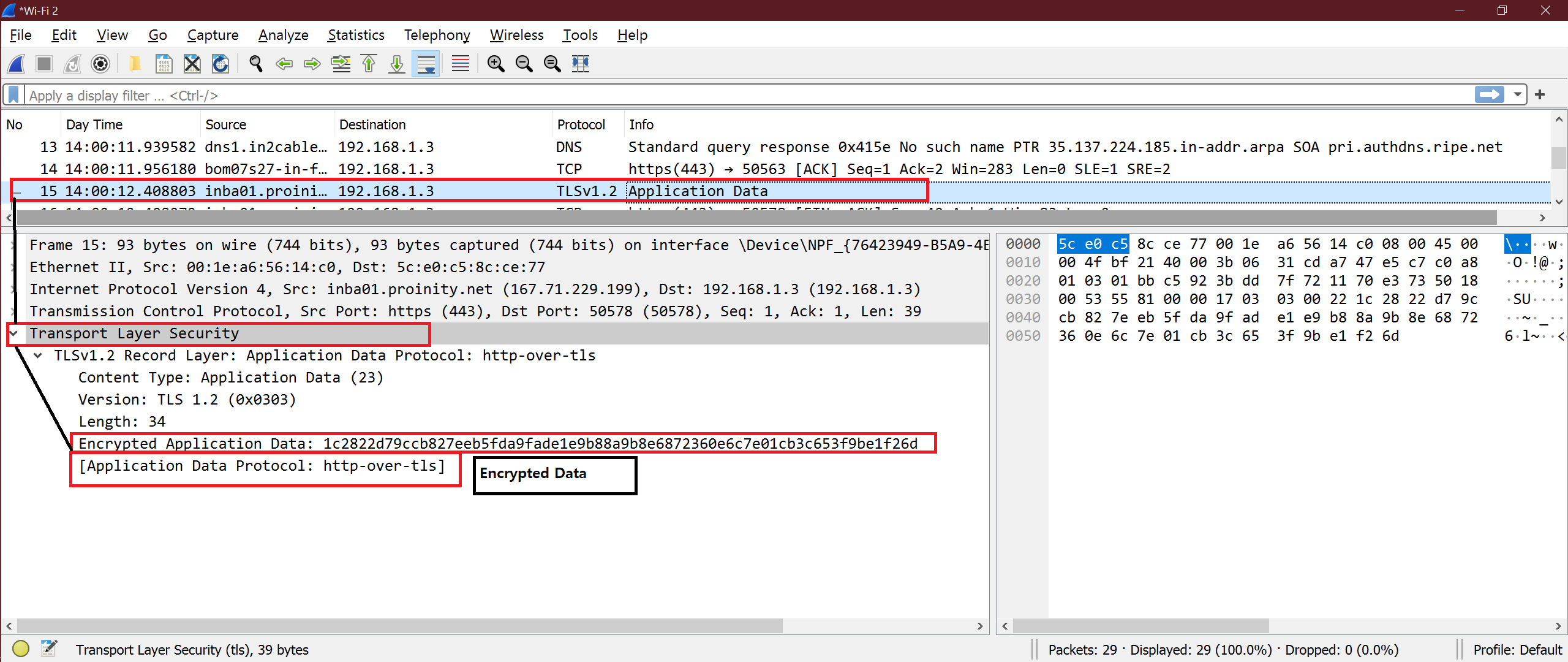

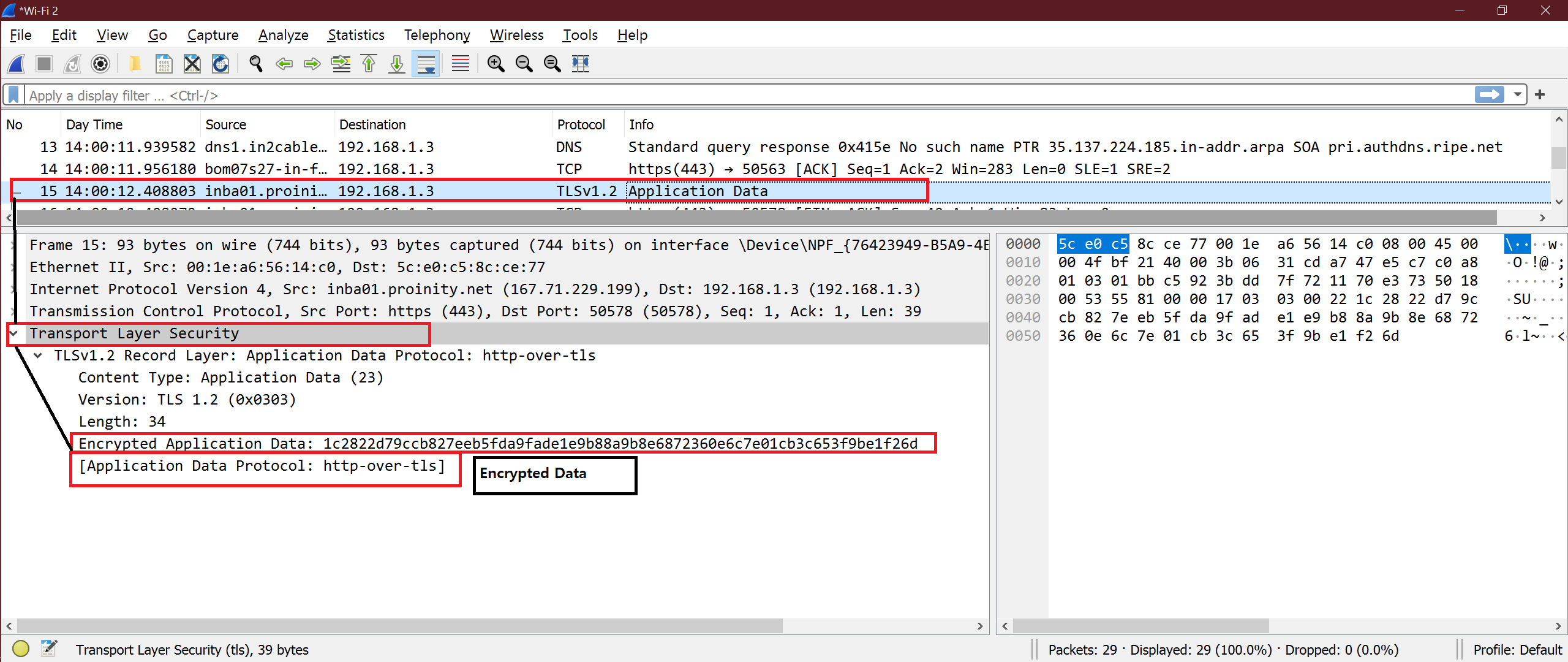

faktum är att alla dessa tre tekniska termer är inbördes relaterade. När vi bara använder HTTP (Hypertext Transfer Protocol) används ingen transportlagersäkerhet och vi kan enkelt se innehållet i något paket. Men när HTTPS används så kan vi se TLS (Transport Layer Security) används för att kryptera data.

helt enkelt kan vi säga.HTTP + (över) TLS/SSL = HTTPS

Obs: HTTP skickar data över port 80 men HTTPS använder port 443.

skärmdump för HTTP-Data:

skärmdump för HTTPS-Data:

gör Linux inställd för SSL-paket beskrivning

Steg 1

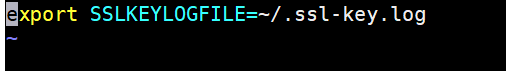

Lägg till under miljövariabel inuti .bashrc-fil. Öppna .bashrc-fil och Lägg till raden nedan i slutet av filen. Spara och stäng filen.

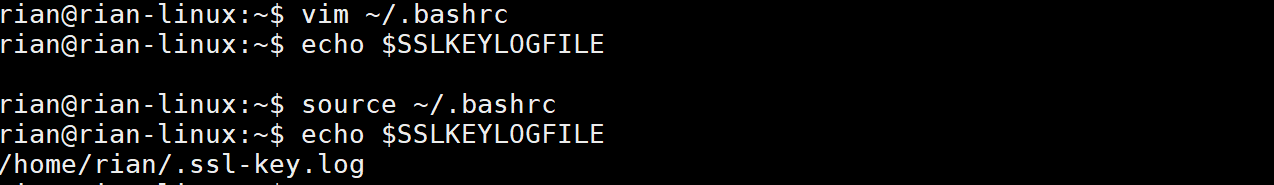

kör nu kommandot nedan för att få effekten av det.

försök nu kommandot nedan för att få värdet av ”SSLKEYLOGFILE”

här är skärmdumpen för alla ovanstående steg

steg 2

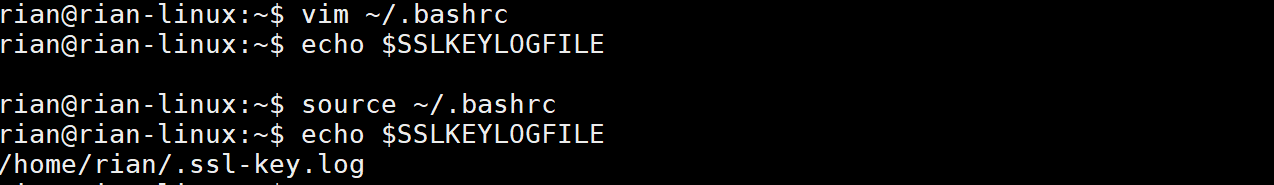

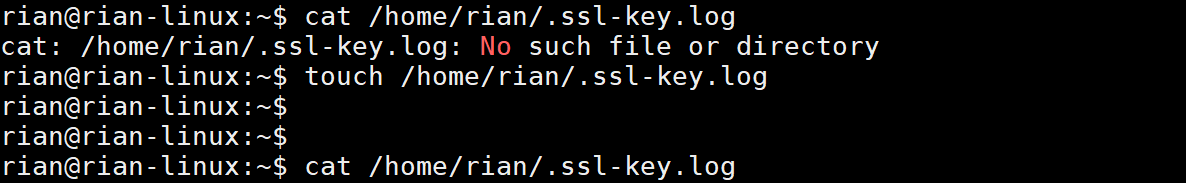

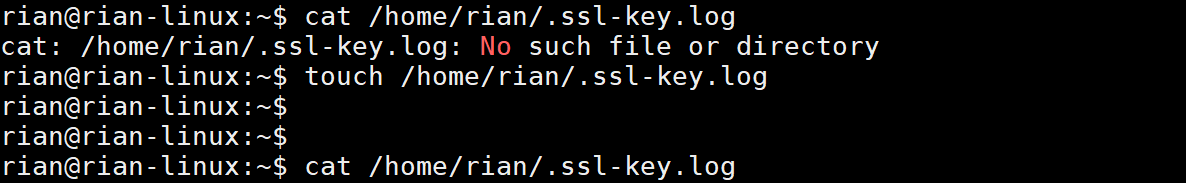

ovanstående loggfil finns inte i Linux. Skapa ovanstående loggfil i Linux. Använd kommandot nedan för att skapa en loggfil.

steg 3

starta standardinstallerad Firefox och öppna alla https-webbplatser som Linuxhint eller Upwork.

Här har jag tagit det första exemplet som upwork.com.

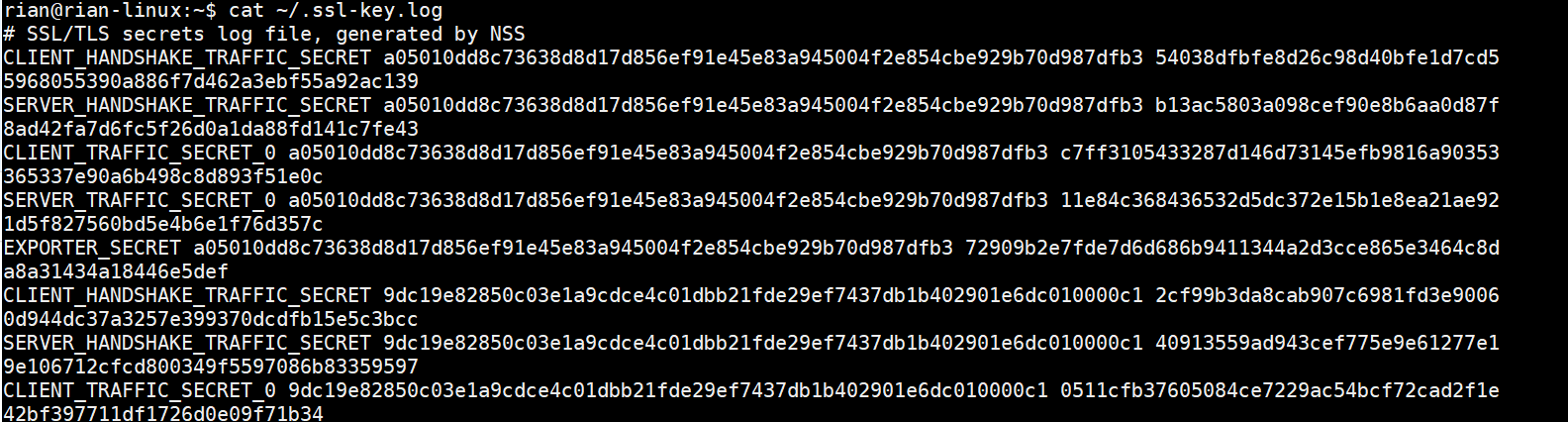

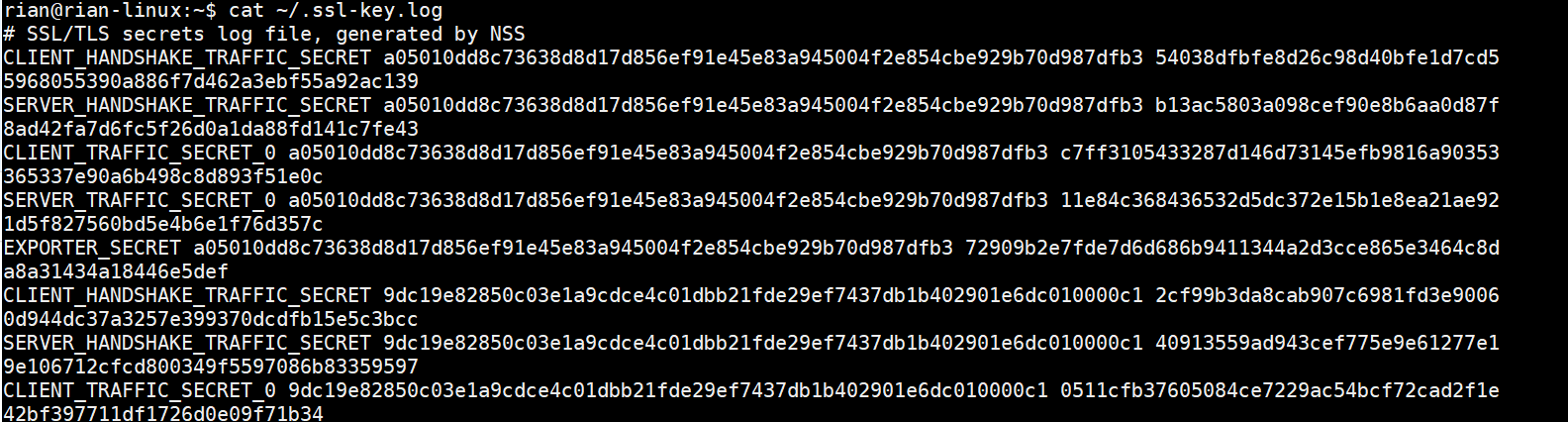

När upwork-webbplatsen har öppnats i Firefox, kontrollera innehållet i den loggfilen.

kommando:

om den här filen är tom använder Firefox inte den här loggfilen. Stäng Firefox.

följ kommandona nedan för att installera Firefox.

kommandon:

sudo apt-få uppdatering

sudo apt-få installera firefox

nu, starta Firefox och kontrollera innehållet i den loggfilen

kommando:

Nu kan vi se enorm information som nedanstående skärmdump. Vi är klara att gå.

steg 4

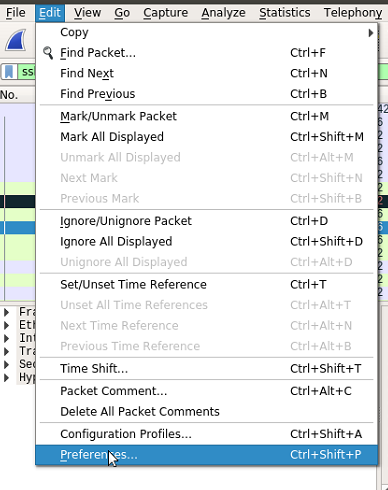

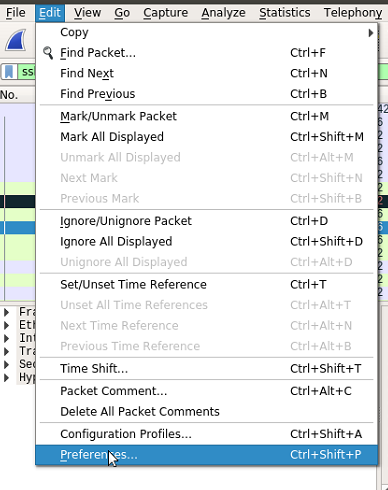

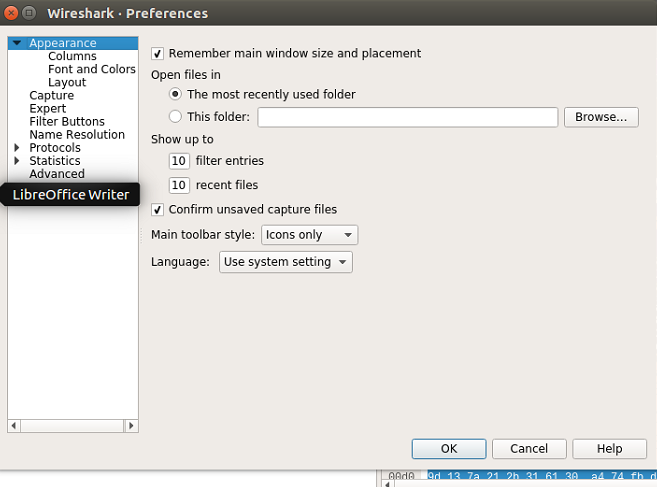

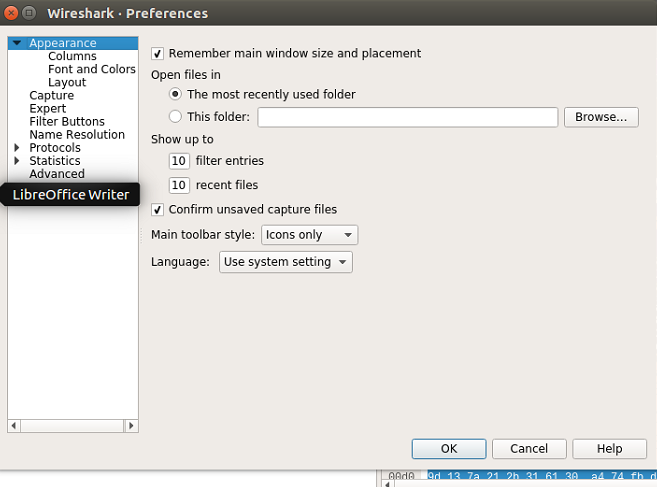

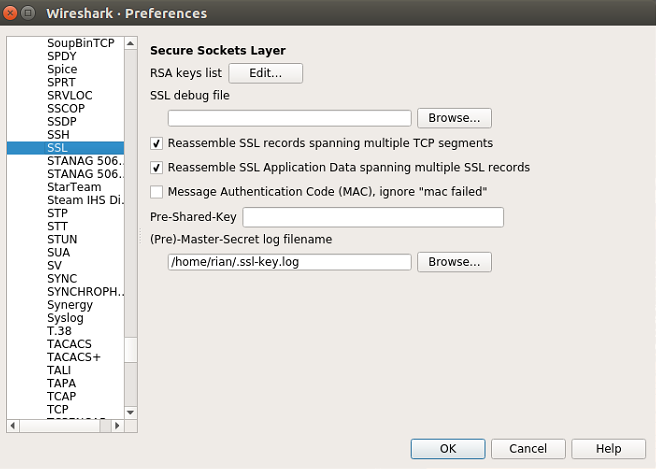

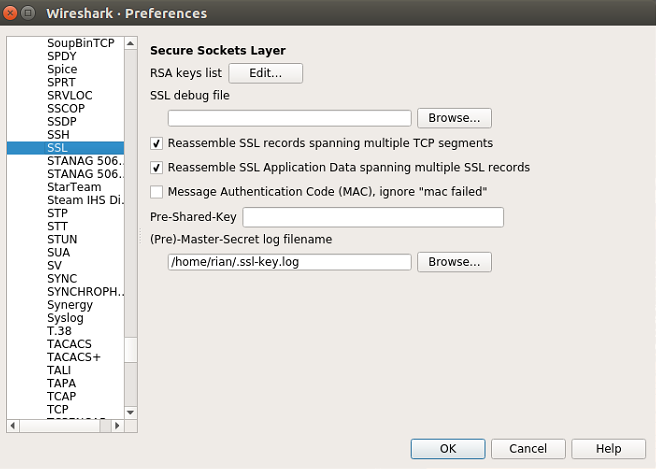

Nu måste vi lägga till den här loggfilen i Wireshark. Följ vägen nedan:

Wireshark->Edit->Preferences->Protocol->SSL->”Here provide your master secret log file path”.

Follow the below screenshots for visual understanding.

När du har gjort alla dessa inställningar, gör OK och starta Wireshark på de nödvändiga gränssnitten.

nu är konfigurationen redo att verifiera SSL-dekryptering.

Wireshark Analysis

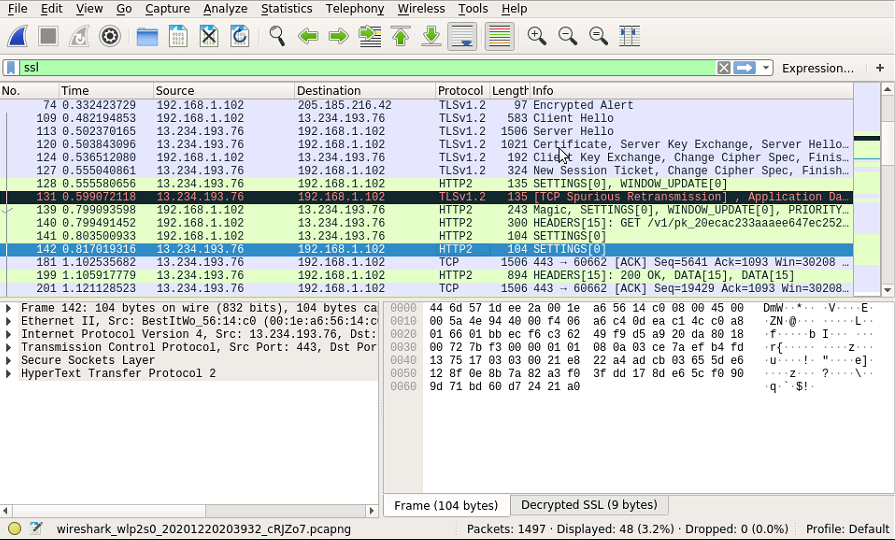

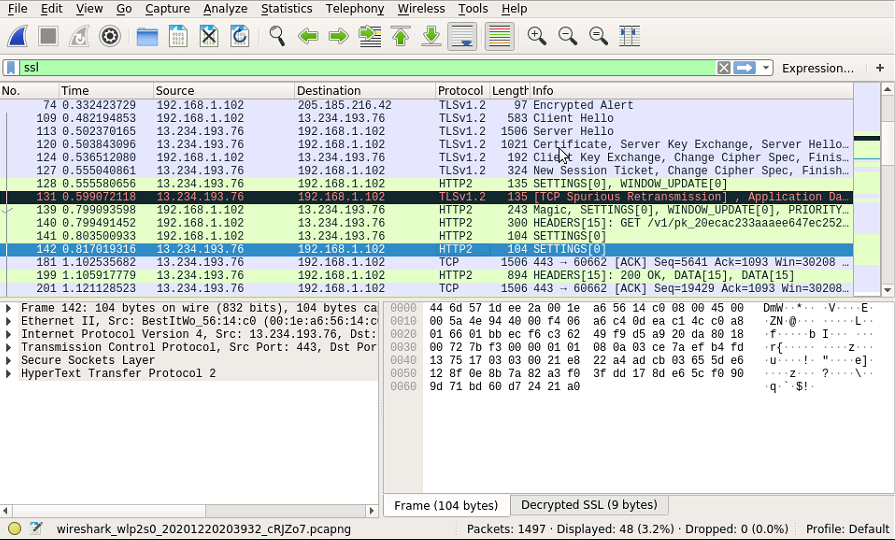

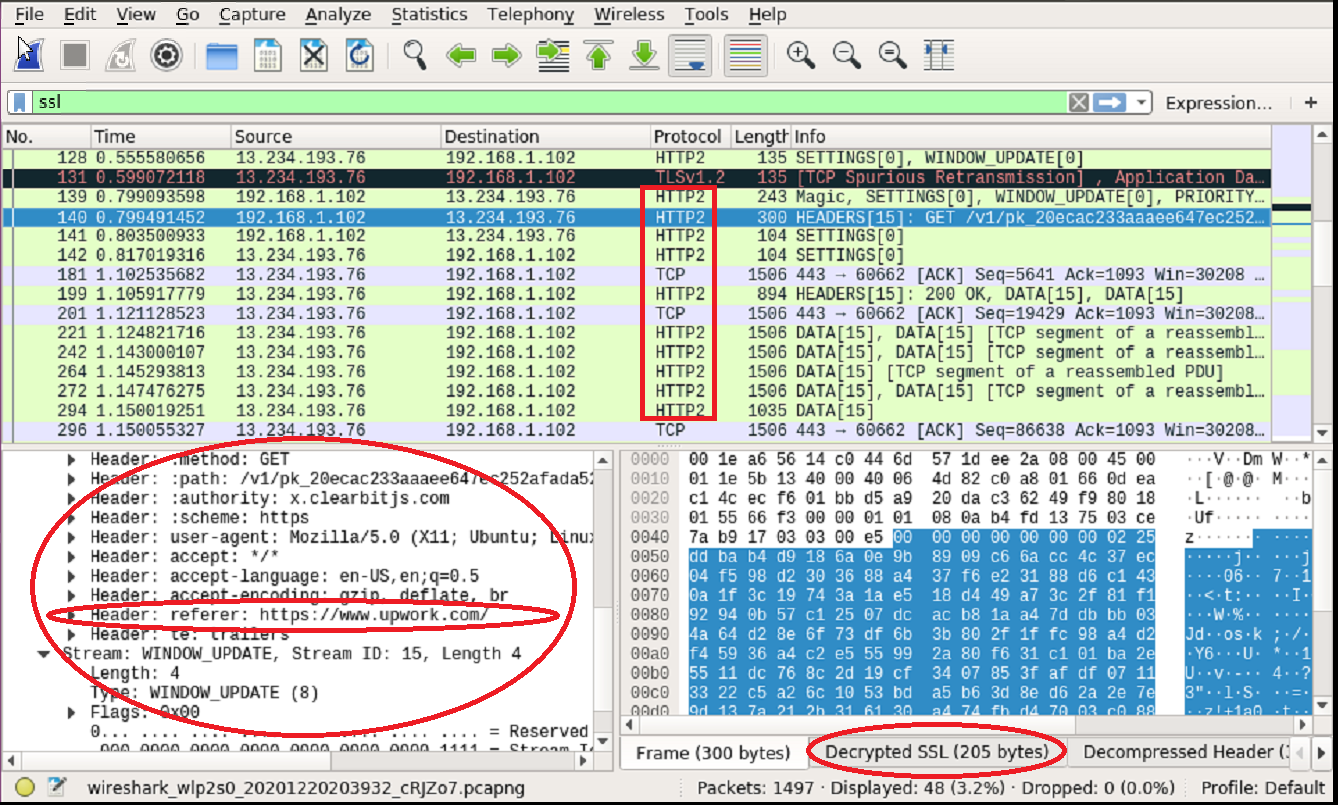

efter Wireshark börjar fånga, sätta filter som ”ssl” så att endast SSL-paket filtreras i Wireshark.

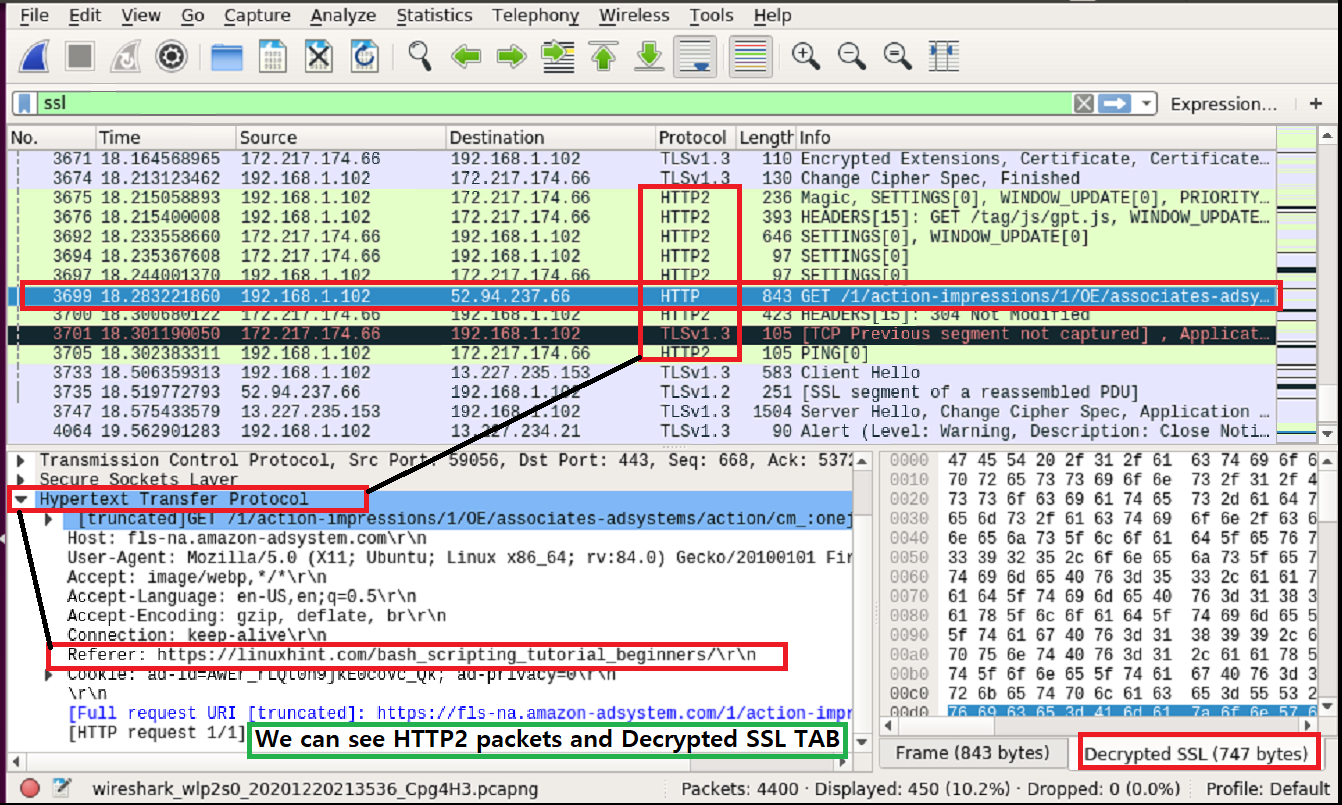

titta på nedanstående skärmdump, här kan vi se HTTP2 (HTTPS) öppnas för vissa paket som var SSL/TLS-kryptering tidigare.

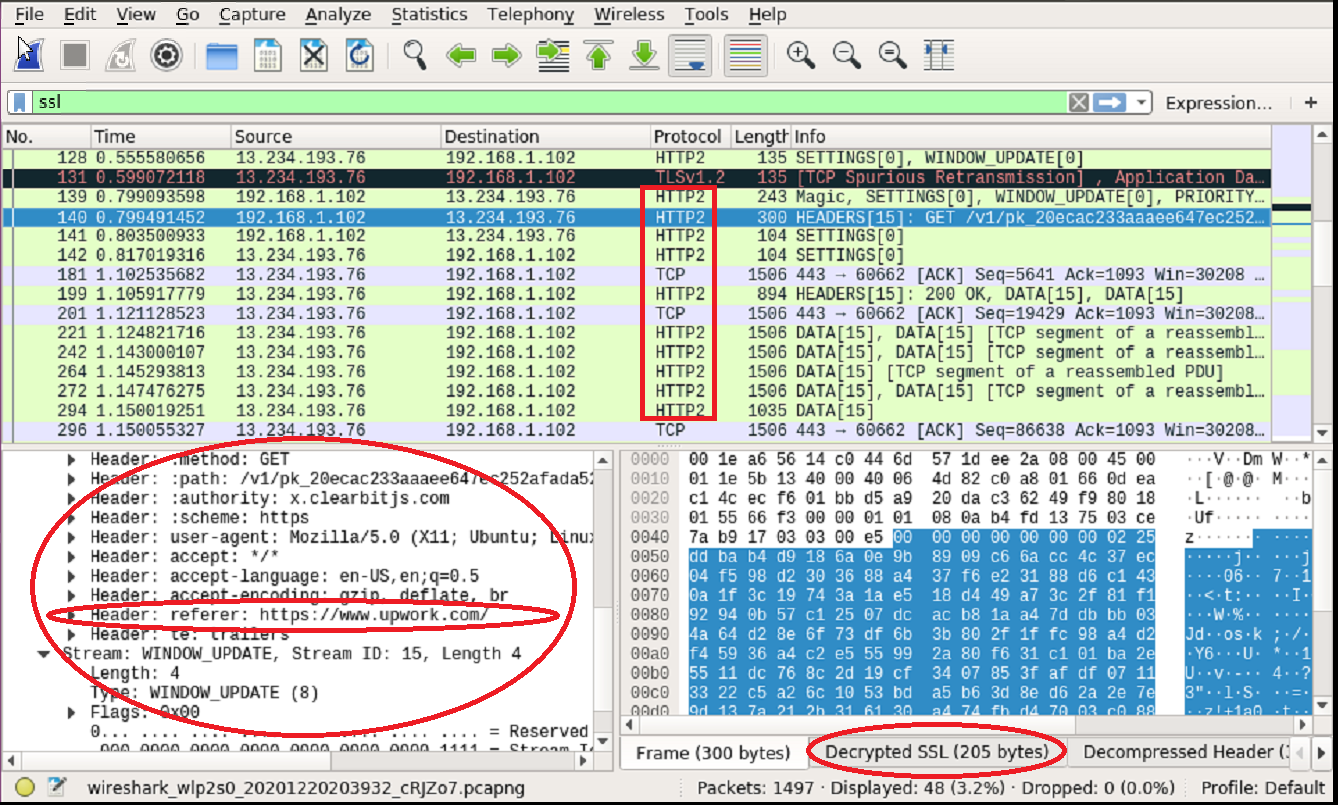

Nu kan vi se fliken” dekrypterad SSL ” i Wireshark och HTTP2-protokoll öppnas synliga. Se nedan skärmdump för pekare.

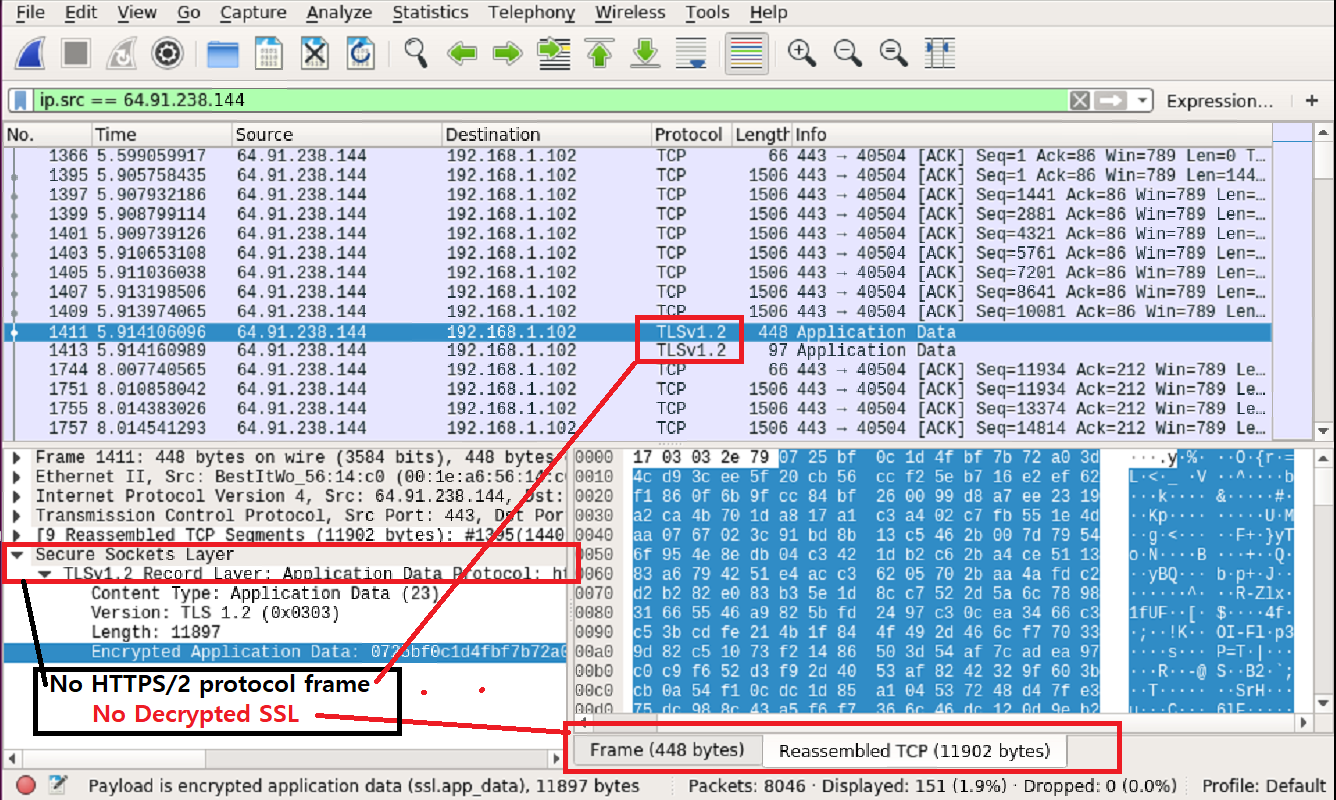

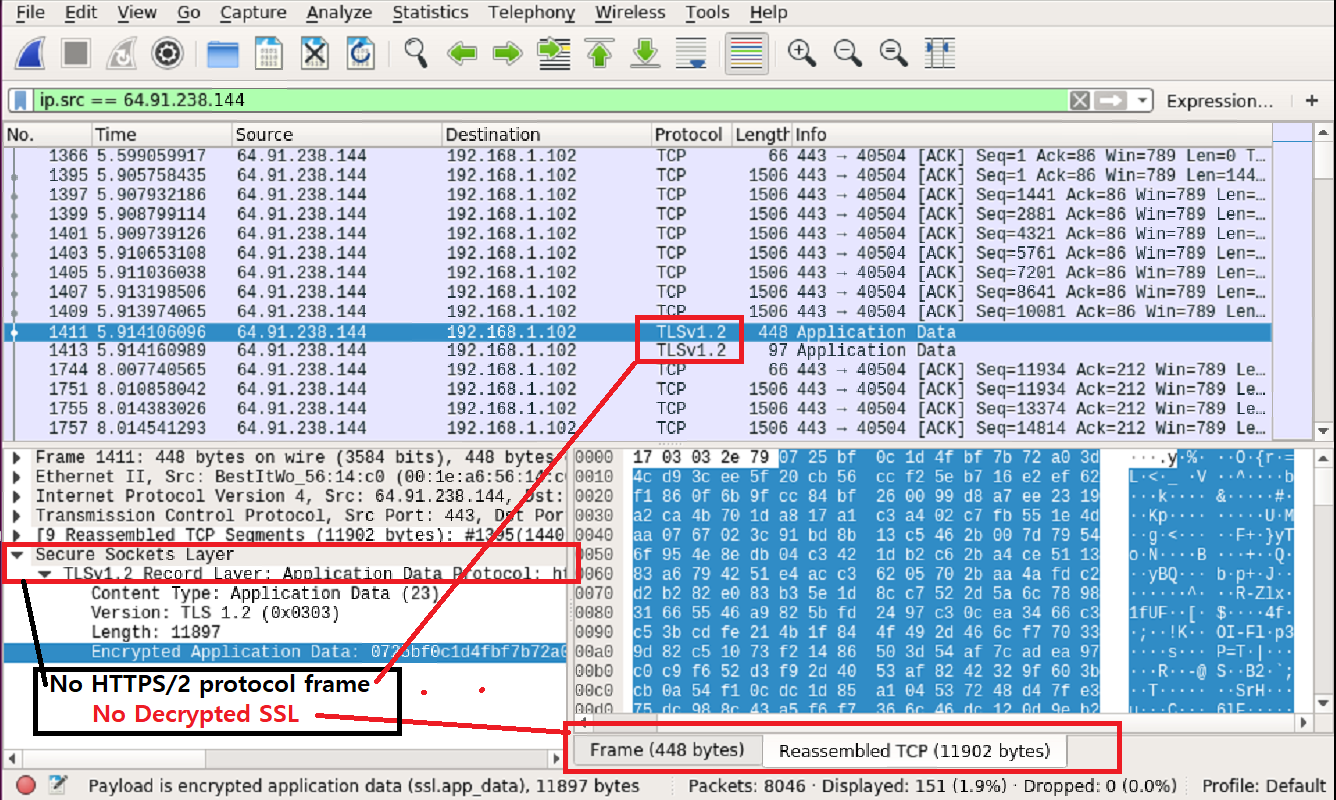

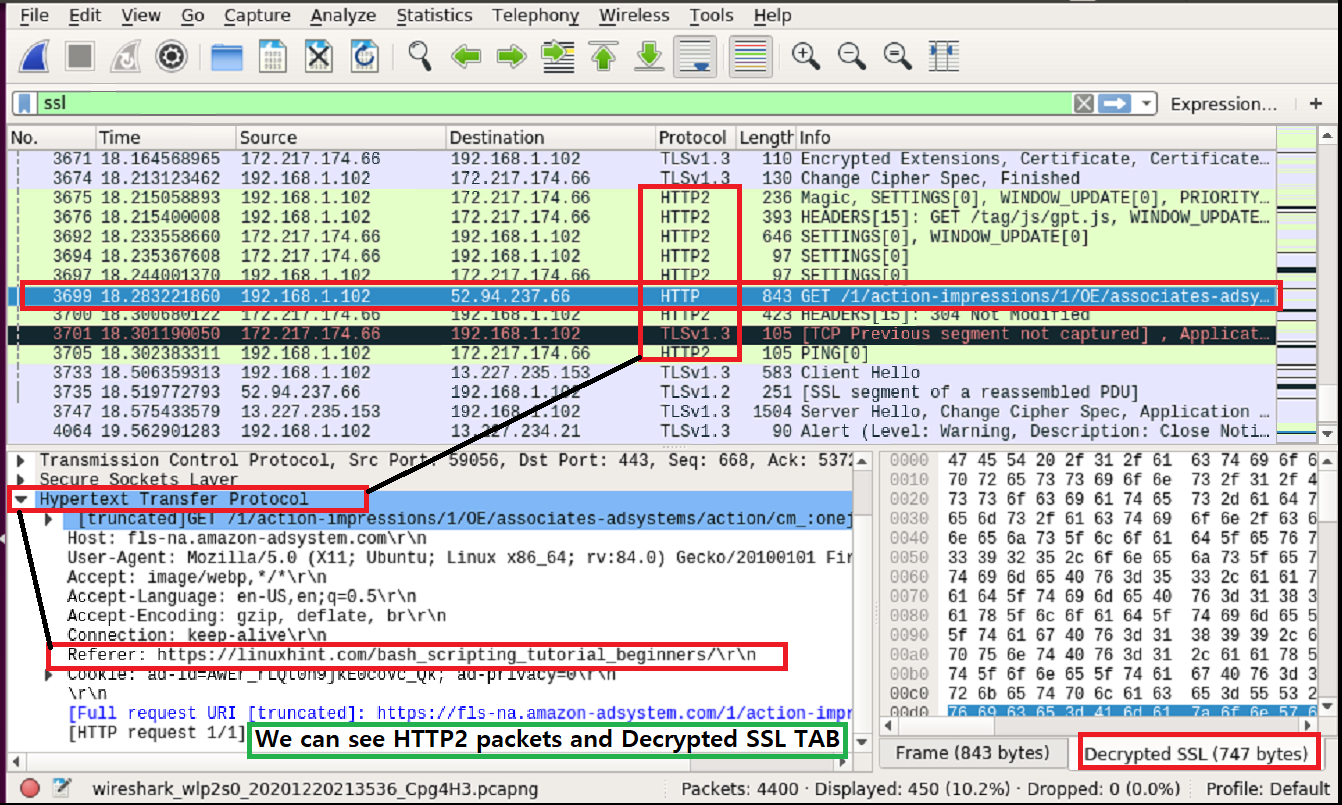

Låt oss se skillnaderna mellan ”före SSL-loggfilen aktiverad” och ”efter SSL-loggfilen aktiverad” för https://linuxhint.com

här är skärmdumpen för paket av linuxhint när ”SSL log inte aktiverades”

här är skärmdumpen för paket av linuxhint när ”SSL log aktiverades”

Vi kan enkelt se skillnaderna. I den andra skärmdumpen kan vi tydligt se webbadressen som begärdes av användaren.

https://linuxhint.com/bash_scripting_tutorial_beginners/\r\n

Nu kan vi prova andra webbplatser och observera om dessa metoder fungerar eller inte.

slutsats

ovanstående steg visar hur man gör Linux konfigurerat för att dekryptera SSL/TLS-kryptering. Vi kan se att det fungerade bra men vissa paket är fortfarande SSL/TLS-krypterade. Som jag nämnde tidigare kanske det inte fungerar för alla paket eller helt. Ändå är det bra att lära sig om SSL / TLS-dekryptering.

Leave a Reply