pas-cu-pas Tutorial: Cum de a copia sau clona carduri de acces și Brelocuri

update important: aproape 80% din toate keycards utilizate în cadrul facilităților comerciale pot fi predispuse la hacking din cauza vulnerabilităților de protocol. Kisi 128bit AES criptate trece și tag-uri sunt concepute pentru a proteja afacerea dvs. de astfel de amenințări: aflați mai multe aici.

cum am copiat brelocuri și vulnerabilități găsite în Keycards:

în acest post veți afla:

- câte carduri RFID există

- cele mai bune modalități de a copia cardurile de acces office 125KHz cu instrucțiuni pas cu pas în mai puțin de 1 minut (inclusiv instrumentele de care aveți nevoie)

- un alt ghid pas cu pas despre cum pot fi copiate cardurile mai avansate de 13,56 MHz (și, desigur, ce echipament aveți nevoie)

practic, asta înseamnă că veți învăța cum să clonați carduri (NFC sau RFID cloner) la birou!

impactul cardurilor RFID și al brelocurilor RFID

IDTechEx a constatat că, în 2015, piața totală RFID valora 10,1 miliarde de dolari. Directorul părinte pentru NFC a fost estimat la 10,1 miliarde de dolari — de la 9,5 miliarde de dolari în 2014 și 8,8 miliarde de dolari în 2013.

această dimensionare a pieței include toate etichetele, cititoarele și software-ul conceput pentru carduri RFID și brelocuri RFID, inclusiv toți factorii de formă. IDTechEx afirmă că piața este estimată să crească la 13,2 miliarde de dolari până în 2020. Industria de securitate a cunoscut o revizuire majoră cu progrese în tehnologie. De exemplu, securitatea ușilor a evoluat de la încuietori simple și chei la carduri și foburi compatibile cu RFID care pot fi glisate și declanșate, precum și utilizarea încuietorilor electrice pentru a deschide ușile. Deși această tehnologie este uimitoare, necesită o evoluție și o adaptare constantă pentru a se apăra împotriva utilizatorilor rău intenționați.orice tehnologie nouă, din momentul în care este prezentată publicului larg, este vulnerabilă la manipulare și hacking de către utilizatorii rău intenționați. Un bun exemplu în acest sens sunt etichetele RFID în 2013. La acea vreme, tehnologia RFID se răspândise ca focul sălbatic în multe sectoare — companii de tehnologie, spitale și multe altele foloseau carduri de 125KHz pentru a accesa ușa securizată cu încuietori electrice. Majoritatea foloseau cardul de protocol EM4100 (un tip de card de 125KHz) sau un card CMOS bazat pe IC, care avea informațiile despre etichetă sau fob stocate deschis. Deoarece aceste IC-uri nu aveau criptare sau autentificare, își difuzau informațiile imediat ce un cititor se afla în apropiere. Acest lucru a reprezentat un risc imens de securitate pentru companiile care se ocupă de informații și produse sensibile. În esență, oricine are echipamentul potrivit ar putea fura sau reproduce aceste carduri și foburi, indiferent dacă au fost autorizate sau nu.

interesat de controlul accesului? Descărcați introducerea noastră gratuită în Ghidul de control al accesului!

începerea unui nou proiect?

Aflați tot ce aveți nevoie în acest ghid descărcabil.

am înțeles — aceste carduri sunt acolo, cum pot fi copiate?

postările anterioare de pe blogul nostru explorează modul în care cardurile HID pot fi hackate și modul în care protocolul Wiegand, folosit de cititorii HID, poate fi copiat de clonerii de carduri HID. Această postare nu intră în profunzime tehnică, ci, mai degrabă, ar trebui să fie o modalitate rapidă și ușoară de a înțelege componenta de copiere a cardului.

Cum de a copia carduri 125khz — modul vechi:

un cititor, ca cel văzut aici, poate copia cu ușurință ID-ul unui 125KHz EM4100 existent sau un tip similar de cip de protocol și îl poate copia pe un alt card sau fob. Unul dintre primii oameni care au atacat acest standard de securitate, în 2013, a fost Francis Brown—managing partner la firma de securitate, Bishop Fox. Brown și-a propus să testeze în mod deliberat securitatea standardului și a dezvoltat un cititor/scriitor alimentat de Arduino care ar putea copia etichetele și foburile existente de 125KHz.

acum au trecut cinci ani de când Brown și-a dezvoltat instrumentul pentru a hack în aceste sisteme și o mulțime de companii au trecut la un standard de frecvență mai sigur, mai mare; cu toate acestea, există încă multe companii care nu s-au actualizat și încă folosesc cardurile și foburile 125KHz EM4100, ceea ce le face foarte vulnerabile la atacuri.

cum să copiați carduri 125khz cu un copiator RFID—este la fel de ușor ca imprimarea unui e-mail!

„Handheld RFID Writer” (cumpărați unul aici pentru doar 11 USD) funcționează astfel:

- porniți dispozitivul și țineți un card EM4100 compatibil sau fob în partea orientată spre mânerul de mână și faceți clic pe butonul „Citiți”.

- dispozitivul va emite un semnal sonor dacă reușește, acum înlocuiți eticheta copiată cu o etichetă goală și apăsați „scrie”

- informațiile stocate pe eticheta originală sau fob vor fi apoi copiate pe noul dispozitiv

terminat! Nu crezi cât de ușor este? Iată un videoclip pentru a vă arăta:

atât de ușor este să copiați sau să clonați un card de acces sau un fob cu cheie RFID.

cum să copiați cardurile HID și să le obțineți pe telefon

oamenii pun întrebări de genul: „Cum poate fi folosit NFC-ul unui mobil ca card de proximitate HID (folosit la ușile unui birou corporativ)?”și” transmițătorul NFC al iPhone 6 este capabil să fie folosit ca cititor de carduri fără contact?”și așa mai departe.

în următorul segment, ne vom concentra pe cardul HID tipic, care funcționează pe 13.56 MHz și este un pic mai avansat pentru a copia:

de ce sunt aceste carduri mai greu de copiat?

deoarece frecvența este semnificativ mai mare, comparativ cu versiunea de 125 KHz, cantitatea de biți care poate fi trimisă pe secundă este semnificativ mai mare. Asta înseamnă că datele de pe cip care urmează să fie criptate vor fi mai mari, făcându-l mai sigur. Acum că criptarea este disponibilă pentru aceste carduri, modul în care comunică cu un dispozitiv cititor este de a trimite un semnal și cititorul îl citește. Spre deosebire de înainte, însă, nu mai face publicitate tuturor datelor sale; în schimb, difuzează doar date publice-cum ar fi ID-ul și numele său.

ok, am înțeles—sunt greu de duplicat, dar cum le copiem?

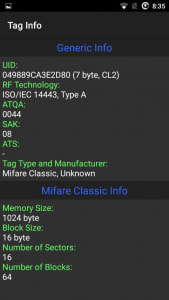

pentru a accesa informații sensibile, trebuie să furnizați acel sector de memorie cu cheia potrivită—în caz contrar, va apărea necompletat. Chiar dacă aceste carduri sunt mult mai sigure, odată ce cunoașteți algoritmul de criptare, le puteți decripta și accesa informațiile sensibile. Cu aceasta, oamenii pot clona, de asemenea, aceste carduri relativ ușor.

deoarece majoritatea telefoanelor inteligente Android care rulează sistemul de operare Android au NFC pe ele, citirea acestor cărți și, în anumite cazuri, clonarea lor, este ușoară.

—(dacă nu doriți să comandați echipamente pe Ebay, săriți peste această parte și aflați cum să duplicați cardul folosind un smartphone și o aplicație)—

- pregătiți—vă să copiați cardurile HID—instrumentele de care aveți nevoie: pentru a începe, avem nevoie de câteva componente ieftine de la Ebay-este vândut sub „NFC reader.”De asemenea, puteți verifica cititorul NFC de pe Alibaba dacă aveți nevoie de volume mai mari. Am cititorul/scriitorul meu NFC pe NewEgg, care îl listează ca instrument de citire/scriere „NFC ACR122U RFID”. Rulează pe Windows, Mac și majoritatea sistemelor Linux.

- odată ce aveți instrumentul de copiere, aveți nevoie de un computer bazat pe Windows. Instalați driverele și începeți să le utilizați. De asemenea, veți avea nevoie de un computer pentru a rula software-ul și, urmând acest ghid, puteți hack carduri Mifare Classic 1k. Iată ghidul BlackHat.

stai! Sper că nu ați comandat încă cititorul NFC, deoarece dacă aveți un Android, îl puteți face și cu telefonul!

clonarea carduri Mifare NFC cu un telefon mobil:

Iată cel mai simplu mod de a copia carduri NFC la telefon:

deși ghidul BlackHat funcționează bine poate fi un pic frustrant de a utiliza, deoarece aveți pentru a obține unele componente împreună și hack departe la un ghid pentru o oră sau două pentru a vedea unele rezultate.

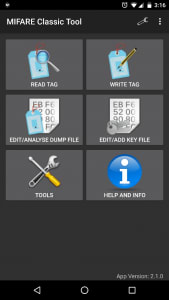

cel mai simplu mod de a clona carduri Mifare NFC Classic 1K este prin utilizarea unui smartphone Android cu capabilități NFC. Așa este, telefonul dvs. mobil poate fi folosit pentru a compromite securitatea unei companii dacă utilizează aceste tipuri de carduri (sistem de securitate RFID). Trebuie doar să descărcați „Instrumentul clasic Mifare” pentru Android. Sfat Pro: mi-a luat ceva timp să-mi dau seama de ce nu funcționează, dar, desigur, trebuie să porniți NFC. Accesați setările și căutați NFC, asigurați-vă că îl activați. Acum putem începe clonarea cardurilor care nu și-au schimbat niciodată parola implicită a sectorului.

modul în care aplicația este utilizată pentru a copia cardul:

app vine cu tastele implicite stabilite de către producătorul de carduri NFC, nu ar crede cât de mulți oameni nu deranjez pentru a schimba acest lucru. Tim Theeuwes are un ghid excelent despre cum să clonați cardurile NFC folosind smartphone-ul dvs. Următoarele imagini sunt din ghidul său, care pot fi găsite aici.

clona NFC prin app

clona NFC prin apphacking NFC printr-o aplicație:

odată ce am citit cheia sau fob-ul dorit, putem stoca toate informațiile într-un fișier. Putem apoi să folosim aceste informații și să le scriem înapoi pe un card gol, clonând în esență originalul sau fob-ul. Figura 5 de mai jos prezintă porțiunea „sector de scriere” a aplicației, în care puteți scrie sectoare individuale sau le puteți scrie pe toate. Sectorul important de reținut este sectorul 0, deoarece este ceea ce conține UID-ul și datele producătorului, practic dacă copiați sectorul 0 într-un alt fob, atunci ați făcut o copie.

Kisi Reader Pro folosește cardurile NFC Mifare Desfire EV1 2K, acestea sunt unele dintre cele mai sigure carduri NFC din ziua de azi. Acestea oferă un nivel suplimentar de securitate cardurilor Mifare Desfire NFC deja existente, făcându-le incredibil de sigure.

Dacă doriți să știți cum folosim noi la Kisi acreditări mobile și carduri NFC criptate AES pe 128 biți, verificați această prezentare generală a sistemului nostru de control al accesului mobil sau luați legătura cu noi. Dacă sunteți mai interesat de modul în care funcționează sistemele de acces, descărcați Ghidul nostru PDF gratuit.

căutați un control securizat al accesului?

solicitați o ofertă pe site-ul nostru!

Leave a Reply