Passo-a-Passo do Tutorial: Como Copiar ou Clonar Cartões de Acesso e Chave de Berloques

⚠️Atualização Importante: Quase 80% de todos os keycards usado dentro de estabelecimentos comerciais podem ser propenso a pirataria devido ao protocolo de vulnerabilidades. Os passes e tags criptografados da Kisi 128bit AES foram projetados para proteger seu negócio de tais ameaças: saiba mais aqui.

como Copiámos as chaves e encontrámos vulnerabilidades nos cartões-chave:

neste post, irá aprender:

- Como muitos cartões RFID existe

- As melhores maneiras de copiar o seu escritório 125khz cartões de acesso com o passo-a-passo as instruções em MENOS de 1 minuto (incluindo as ferramentas que você precisa)

- mais um passo-a-passo sobre como o mais avançado de 13,56 MHz cartões pode ser copiado (e, é claro, que o equipamento que você precisa)

Basicamente, isso significa que você irá aprender como clonar cartões (NFC ou RFID cloner) em sua mesa no escritório!

the Impact of RFID Cards and RFID Key Fobs

IDTechEx found that in 2015, the total RFID market was worth $10.1 billion. O diretório principal da NFC foi estimado em US $ 10,1 bilhões-de US $ 9,5 bilhões em 2014, e US $ 8,8 bilhões em 2013.

Este mercado dimensionamento inclui todas as tags, leitores e software projetado para placas RFID e chaves FBS RFID, incluindo todos os fatores de forma. A IDTechEx afirma que estima-se que o mercado aumente para US $13,2 bilhões em 2020. A indústria de segurança passou por uma grande revisão com os avanços da tecnologia. Por exemplo, a segurança da porta evoluiu de simples Fechaduras de cadeado e chaves para cartões e fobs ativados por RFID que podem ser swiped e acionados, bem como usando fechaduras elétricas para abrir portas. Enquanto esta tecnologia é incrível, ela requer constante evolução e adaptação para se defender contra usuários maliciosos.

qualquer nova tecnologia, a partir do momento em que é introduzida ao público em geral, é vulnerável à manipulação e pirataria por usuários maliciosos. Um bom exemplo disso é RFID tags em 2013. Na época, a tecnologia RFID tinha se espalhado como fogo selvagem em muitos setores-empresas de tecnologia, hospitais, e mais estavam usando cartões 125khz para acessar a porta com fechaduras elétricas. A maioria estava usando o cartão de Protocolo EM4100 (um tipo de cartão 125khz) ou um cartão CMOS baseado em IC, que tinha a informação sobre a tag ou fob armazenados abertamente. Uma vez que estes ICs não tinham criptografia ou autenticação, eles transmitiam suas informações assim que um leitor estivesse próximo. Isto representou um enorme risco para a segurança das empresas que lidam com informações e produtos sensíveis. Essencialmente, qualquer um com o equipamento certo poderia roubar ou replicar estes cartões e fobs, quer fossem autorizados ou não.

interessado no controle de acesso? Baixe a nossa introdução gratuita para o Guia de controle de acesso!

para Iniciar um novo projeto?

aprenda tudo o que precisa neste guia para download.

eu entendo — estes cartões estão lá fora, como eles podem ser copiados?

posts anteriores em nosso blog explorem como cartões HID podem ser hackeados e como o protocolo Wiegand, usado por leitores HID, pode ser copiado por clones de cartão HID. Este post não vai para tanta profundidade técnica, mas, em vez disso, deve ser uma maneira rápida e fácil para você entender o componente de cópia de cartão.

como copiar as cartas de 125khz-à maneira antiga:

um leitor, como o visto aqui, pode facilmente copiar o ID de um 125khz EM4100 existente, ou um tipo similar de chip de protocolo, e copiá-lo para outro cartão ou fob. Uma das primeiras pessoas a atacar este padrão de segurança, em 2013, foi Francis Brown—sócio gerente da empresa de segurança, Bishop Fox. Brown partiu deliberadamente para testar a segurança do padrão e desenvolveu um leitor / escritor com motor Arduino que poderia copiar as tags 125khz existentes e fobs.

agora cinco anos desde Brown desenvolveu a sua ferramenta para hackear esses sistemas e muitas empresas têm mudado para um mais seguro, o mais alto padrão de freqüência; no entanto, ainda existem muitas empresas que não tenham atualizado e ainda usar o 125khz EM4100 cartões e berloques, o que os torna muito vulneráveis a ataques.

como copiar cartões 125khz com uma fotocopiadora RFID-é tão fácil como imprimir um e-mail!

o” gravador RFID portátil “(compre um aqui por apenas $11) Funciona assim:

- rode o dispositivo e mantenha uma placa EM4100 compatível ou fob para o lado virado para a pega e carregue no botão” Ler”.

- o dispositivo apitar-se-á se tiver sucesso, substituindo agora a marca copiada por uma marca vazia e carregue em “Write”

- a informação armazenada na marca original ou fob será então copiada para o novo dispositivo

feito! Não acreditas como é fácil? Aqui está um vídeo para lhe mostrar:

isso é o quão fácil é para copiar ou clonar um cartão de acesso ou chave RFID fob.

como copiar cartões HID e colocá-los no seu telefone

as pessoas fazem perguntas como: “como um NFC móvel pode ser usado como um cartão de proximidade HID (usado nas portas de um escritório corporativo)?”and” Is the iPhone 6’s NFC Transmission capable of being used as a contactless card reader?”e assim por diante.no segmento seguinte, vamos focar – nos no seu cartão HID típico, que funciona na 13.56 MHz e é um pouco mais avançado para copiar:

por que estas cartas são mais difíceis de copiar?

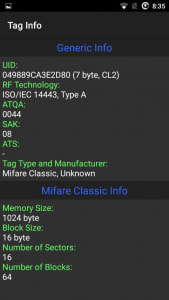

Uma vez que a frequência é significativamente maior, em comparação com a versão 125 KHz, a quantidade de bits que podem ser enviados por segundo é significativamente maior. Isso significa que os dados no chip a ser criptografado será maior, tornando-o mais seguro. Agora que a criptografia está disponível para estes cartões, a forma como eles se comunicam com um dispositivo leitor é enviar um sinal e o leitor lê-lo. Ao contrário de antes, no entanto, ele já não anuncia todos os seus dados; em vez disso, apenas transmite dados que são públicos—como o seu ID e nome.ok, eu entendo—eles são difíceis de duplicar, mas como podemos copiá-los?

para acessar informações sensíveis, você tem que fornecer esse setor de memória com a chave certa—caso contrário, ele vai aparecer em branco. Mesmo que estes cartões sejam muito mais seguros, uma vez que você conhece o algoritmo de criptografia você pode descriptografá-los e acessar as informações sensíveis. Com isso, as pessoas também podem clonar essas cartas relativamente facilmente.

uma vez que a maioria Android telefones inteligentes que executam o sistema operacional Android tem NFC sobre eles, a leitura dessas cartas e, em certos casos, a clonagem-los, é fácil.

—(Se você não quer comprar o equipamento no Ebay, pular esta parte e aprender a duplicar o cartão usando um smartphone e um aplicativo)—

- se Preparar para copiar seus cartões HID—as ferramentas que você precisa: Para começar, precisamos de alguns componentes baratos do Ebay—é vendido em “leitor NFC.”Você também pode verificar o leitor da NFC em Alibaba se você precisar de volumes maiores. Tenho o meu leitor / escritor da NFC em NewEgg, que o lista como ferramenta de leitura/escritor “NFC ACR122U RFID”. Ele funciona em Windows, Mac e a maioria dos sistemas Linux.uma vez que tenha a ferramenta copy, precisa de um computador com base no Windows. Instale seus drivers e comece a usá-lo. Você também vai precisar de um computador para executar o software e, seguindo este guia, você pode hack Mifare Classic cartões 1K. Aqui está o Guia BlackHat.aguenta! Eu espero que você não encomendou o leitor NFC ainda, porque se você tem um Android você também pode fazê-lo com o seu telefone!

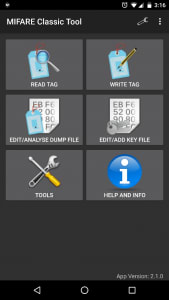

clonar cartões NFC Mifare com um telefone celular:

Aqui está a maneira mais fácil de copiar cartões NFC para o telefone:

embora o Guia BlackHat funcione bem, pode ser um pouco frustrante de usar, uma vez que você tem que pegar alguns componentes juntos e hackear um guia por uma hora ou duas para ver alguns resultados.

A maneira mais fácil de clonar cartões Classic 1k Mifare NFC é usando um smartphone Android com capacidades NFC. Isso mesmo, seu celular pode ser usado para comprometer a segurança de uma empresa se eles estiverem usando esses tipos de cartões (sistema de segurança RFID). Basta baixar a “ferramenta clássica Mifare” para o Android. Dica profissional: levei um tempo para descobrir por que não funciona, mas é claro que você precisa ligar a NFC. Vá à sua configuração e procure por NFC, certifique-se de ativá-lo. Agora podemos começar a clonar cartões que nunca mudaram sua senha padrão do setor.

como o aplicativo é usado para copiar o cartão:

a aplicação vem com as chaves predefinidas definidas pelo fabricante de cartões NFC, você não acreditaria em quantas pessoas nunca se dão ao trabalho de alterar isto. Tim Theeuwes tem um grande guia sobre como clonar cartões NFC usando o seu smartphone NFC. As imagens a seguir são de seu guia, que pode ser encontrado aqui.

Hacking NFC através de um aplicativo:

Uma vez que tenhamos lido a chave ou fob que queremos, podemos armazenar todas as informações em um arquivo. Podemos então usar esta informação e escrevê-la de volta em uma carta vazia, essencialmente clonando o original ou fob. A figura 5 abaixo mostra a parte “Write Sector” do aplicativo, em que você pode escrever Setores individuais ou escrever todos eles. O setor importante a ter em mente é o setor 0, pois é o que contém os dados do UID e do fabricante, basicamente se você copiar o setor 0 para outro fob, então você fez uma cópia.

O Kisi Reader Pro usa os cartões NFC Mifare Desfire EV1 2K, estes são alguns dos cartões NFC mais seguros de hoje. Eles fornecem um nível adicional de segurança para os já existentes Mifare Desfire cartões NFC, tornando-os incrivelmente seguros.

Se você quiser saber como nós na Kisi usamos cartões de crédito móveis e 128bit AES-criptografados NFC, verifique esta visão geral do nosso sistema de controle de acesso móvel ou entre em contato conosco. Se você estiver mais interessado em como os sistemas de acesso funcionam, então baixe nosso guia PDF gratuito.está à procura de um controlo de acesso seguro?

solicite uma citação em nosso site!

Leave a Reply