descodificando o tráfego SSL/TLS com o Wireshark

neste artigo, faremos com que o Linux configure e capture os pacotes HTTPS (Hypertext Transfer Protocol Secure) em Wireshark. Então vamos tentar descodificar as encriptações SSL (Secure Socket Layer).

Note que: a descodificação do SSL / TLS pode não funcionar correctamente através do Wireshark. Isto é apenas um teste para ver o que é possível e o que não é possível.o que são SSL, HTTPS e TLS?

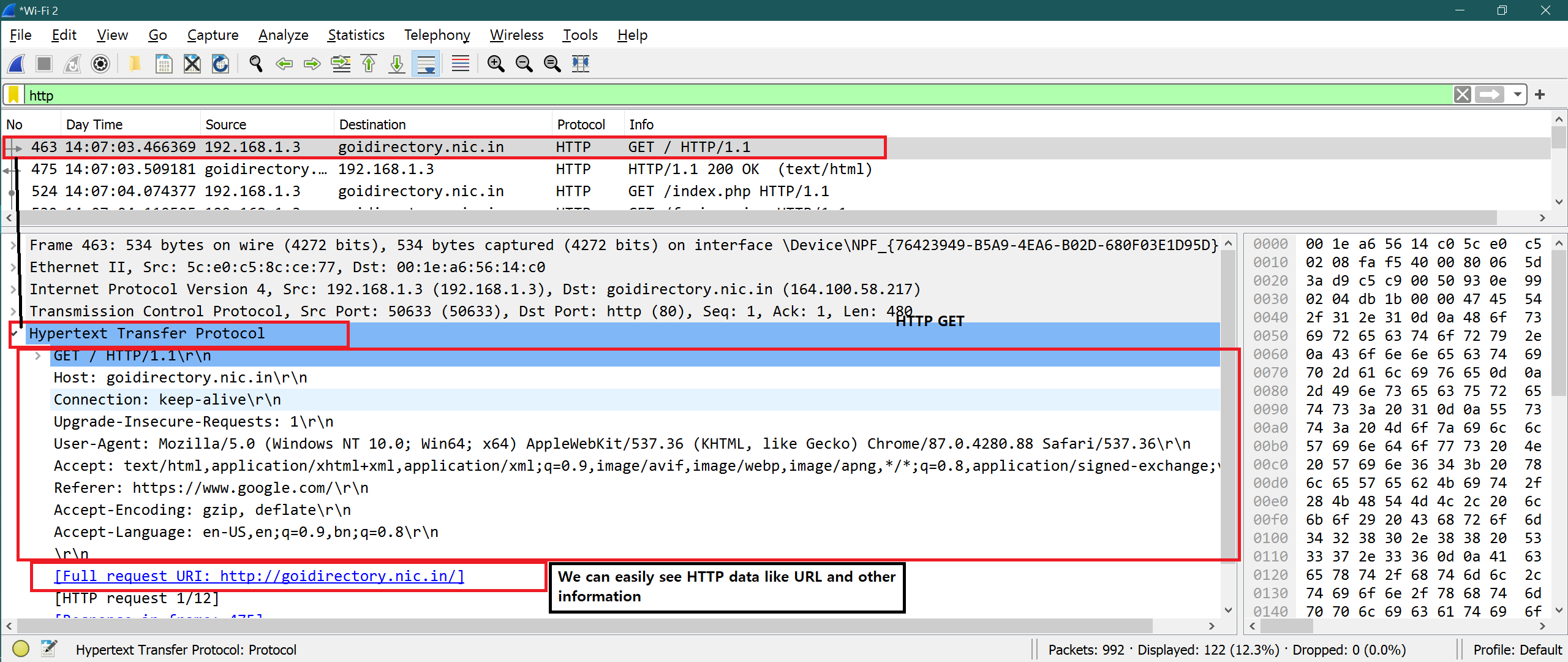

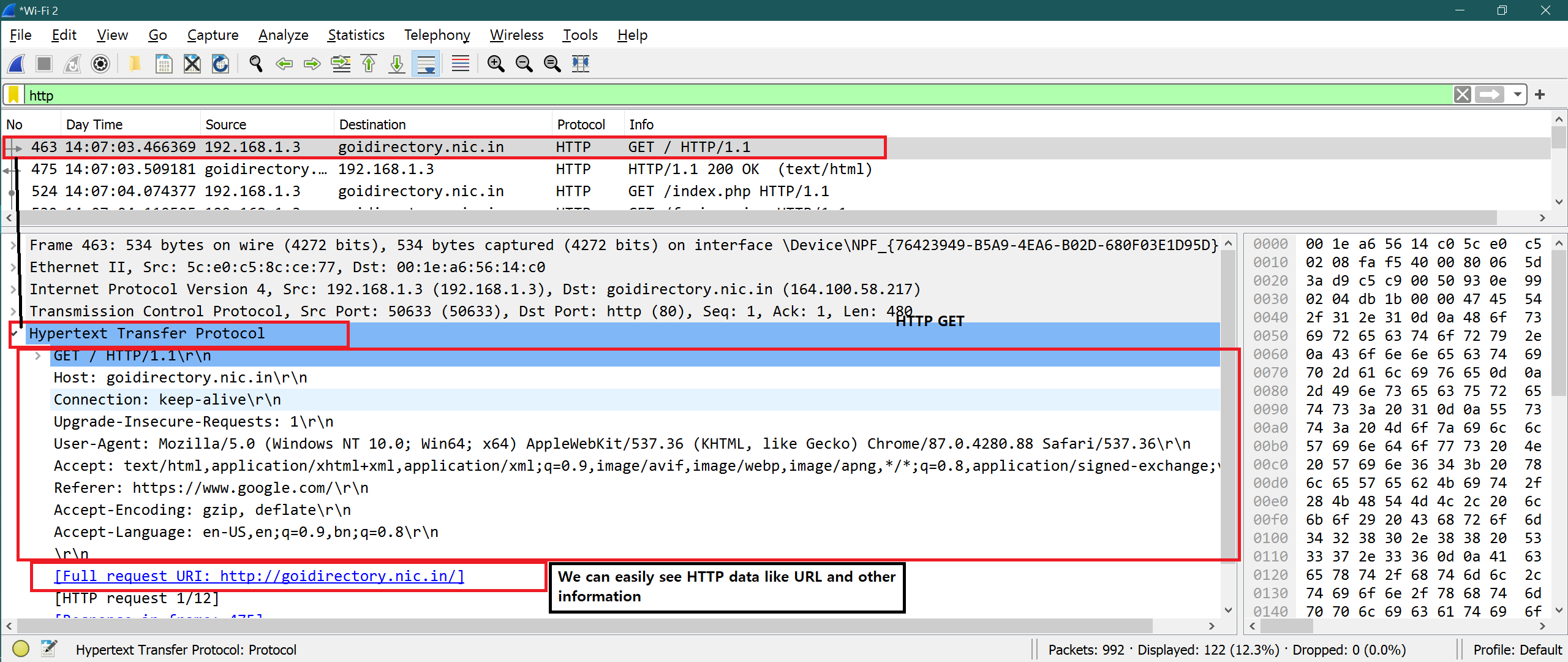

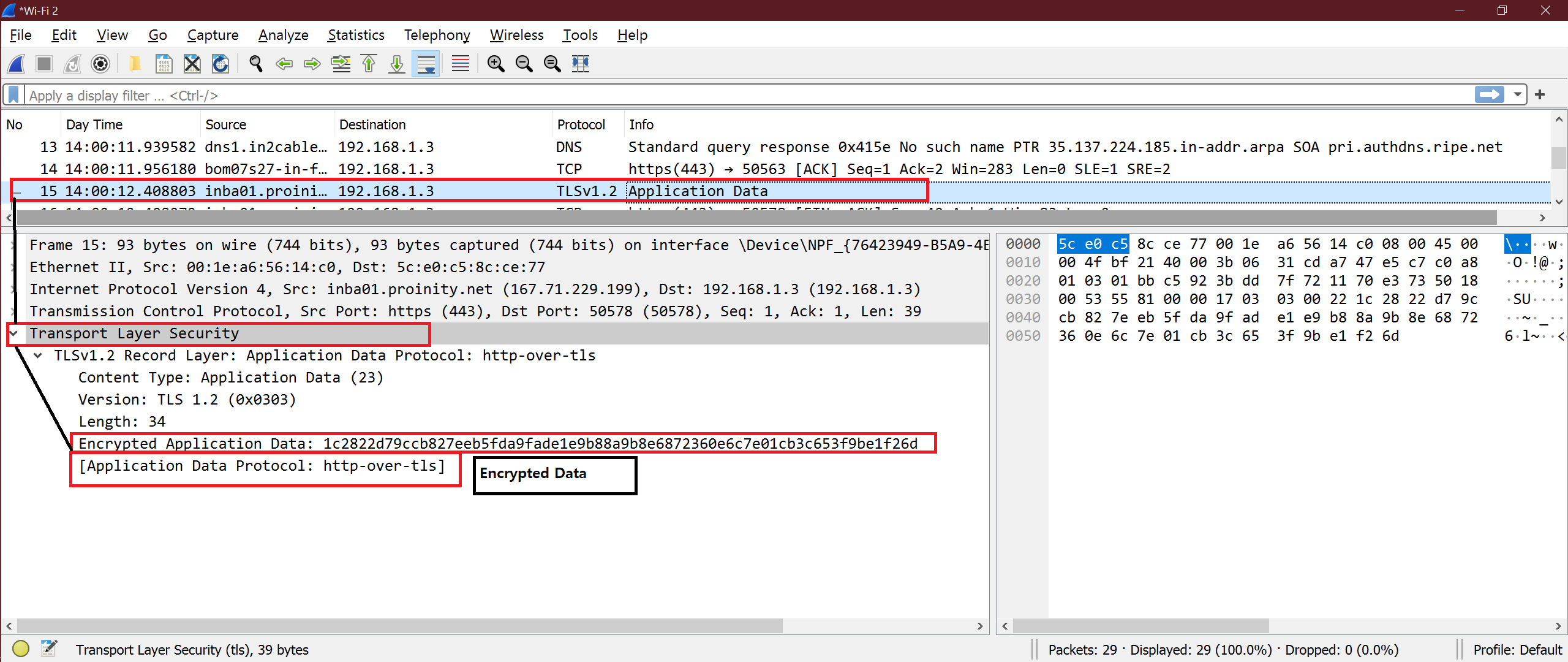

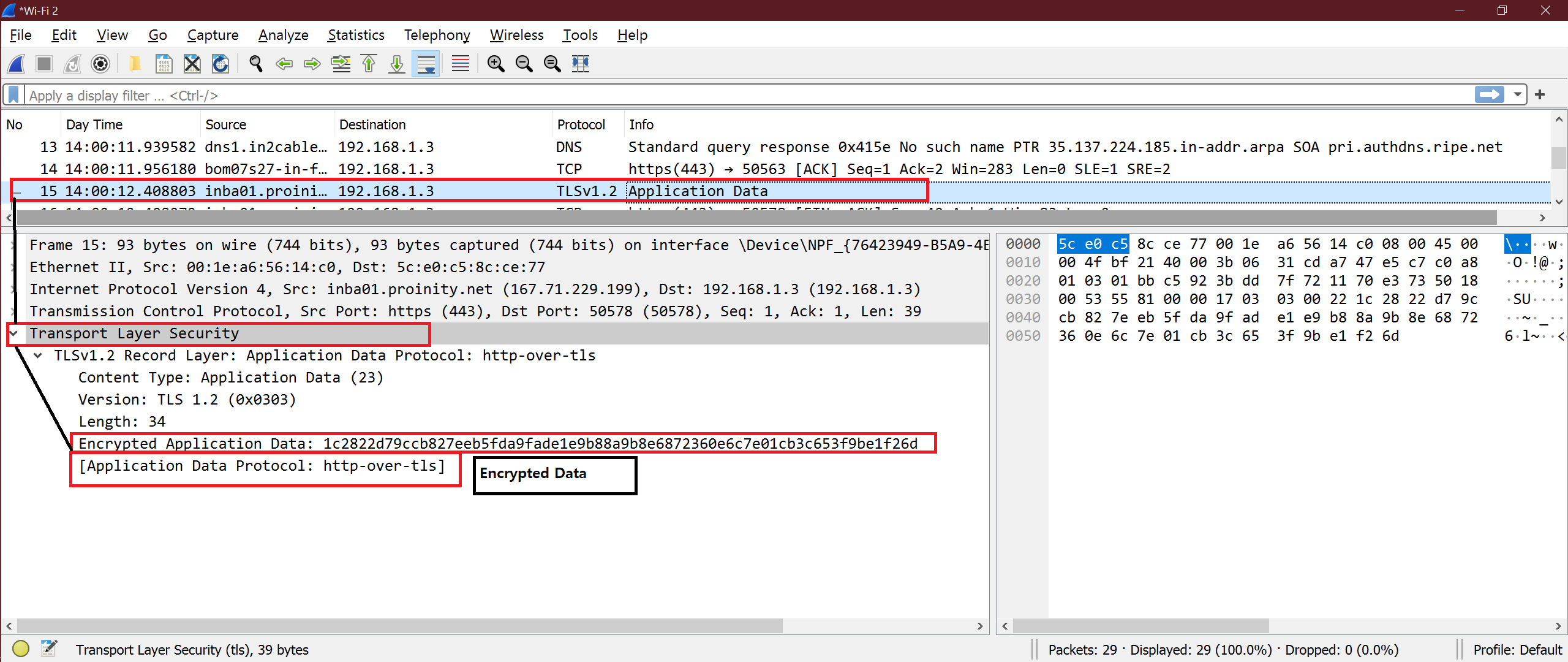

na verdade, todos estes três termos técnicos estão inter-relacionados. Quando usamos apenas HTTP (Hypertext Transfer Protocol), então nenhuma segurança de camada de transporte é usada e podemos facilmente ver o conteúdo de qualquer pacote. Mas quando HTTPS é usado, então podemos ver TLS (Transport Layer Security) é usado para criptografar os dados.simplesmente podemos dizer.

HTTP + (over) TLS/SSL = HTTPS

Nota: HTTP envia dados sobre a porta 80 mas HTTPS usa a porta 443.

Screenshot de Dados HTTP:

Imagem para o HTTPS Dados:

Fazer o Linux configurado para SSL descrição de pacotes

Passo 1

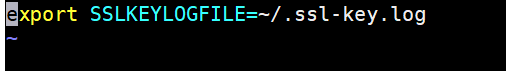

Adicionar abaixo variável de ambiente dentro .ficheiro bashrc. Abre a porta .bashrc file and add the below line at end of the file. Salve e feche o arquivo.

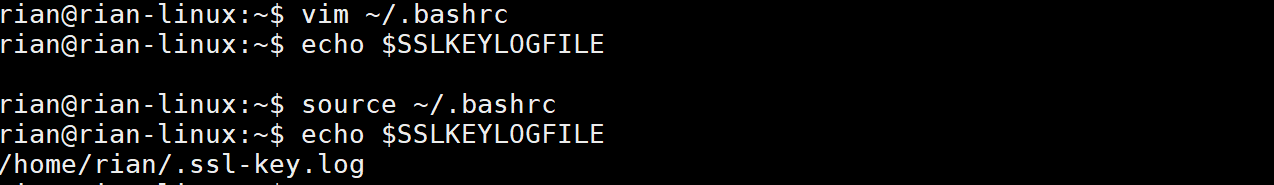

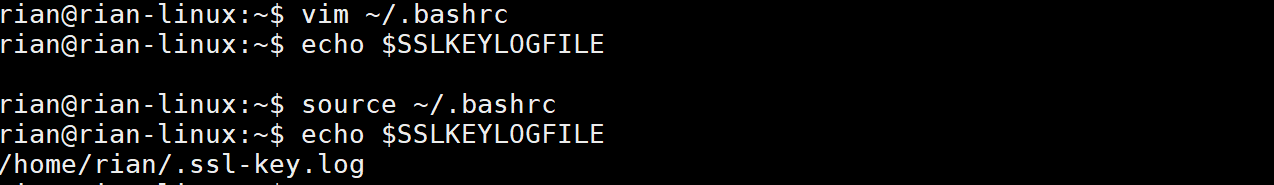

Agora, execute o comando abaixo para obter o efeito dele.

Agora, tente o comando abaixo para obter o valor de “SSLKEYLOGFILE”

Aqui está a imagem de todas as etapas acima

Passo 2

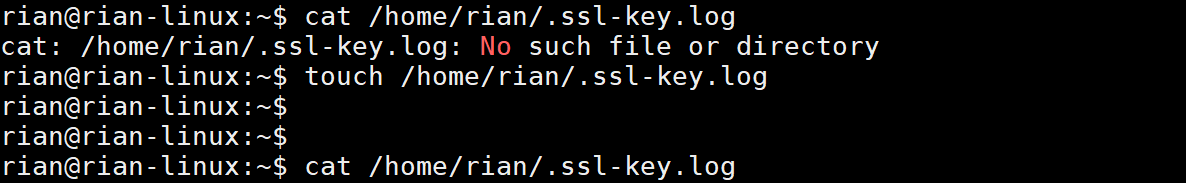

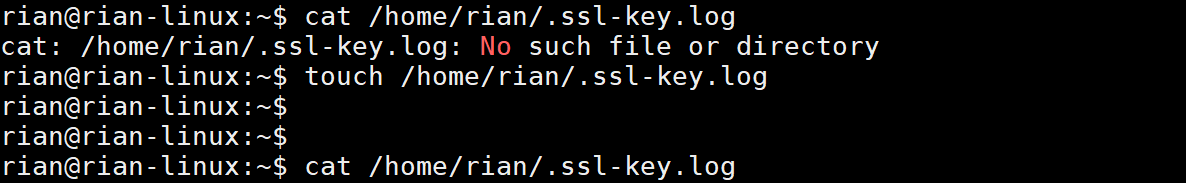

O ficheiro de registo acima não está presente no Linux. Crie o ficheiro de registo acima no Linux. Use o comando abaixo para criar um ficheiro de Registo.

Passo 3

Lançamento padrão instalado o Firefox e abra qualquer site https como Linuxhint ou Upwork.

aqui eu tomei o primeiro exemplo como upwork.com.

Após a abertura do site upwork no Firefox, verifique o conteúdo desse arquivo de log.

Comando:

Se este ficheiro estiver vazio, então o Firefox não está a usar este ficheiro de Registo. Fechem O Firefox.

siga os comandos abaixo para instalar o Firefox.comandos

:

sudo apt-get update

sudo apt-get install firefox

Agora, o lançamento do Firefox e verifique o conteúdo do arquivo de log

Comando:

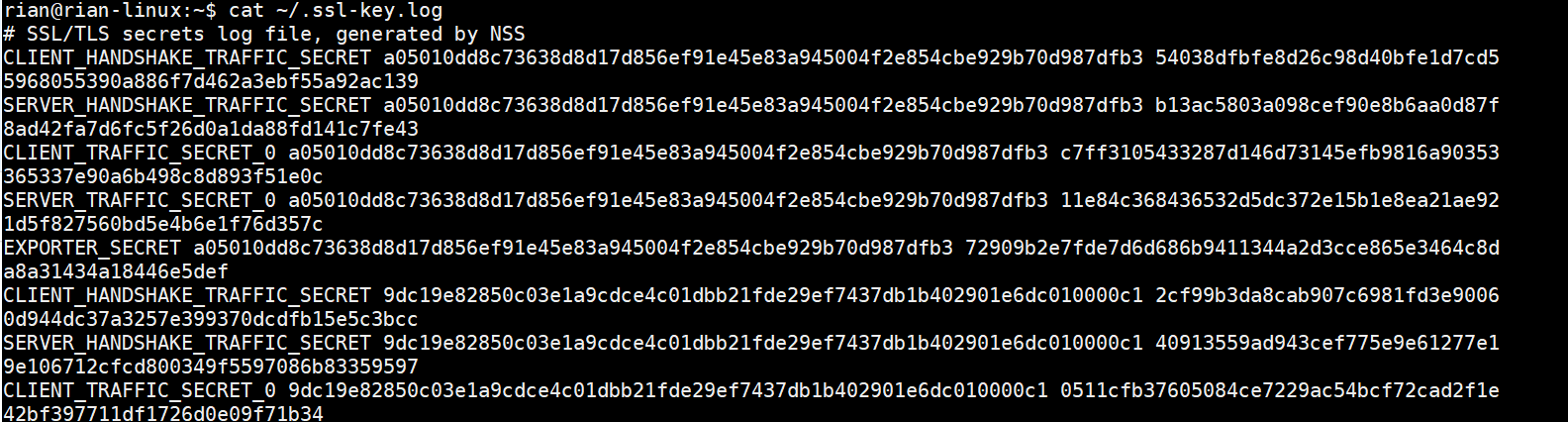

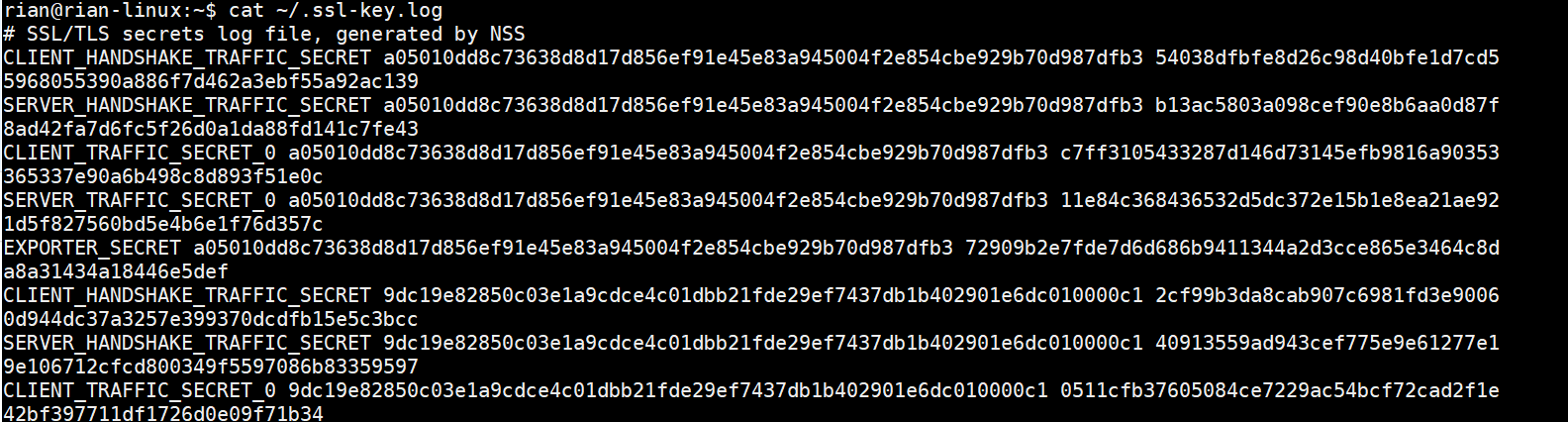

Agora podemos ver informações enormes como a imagem abaixo. Estamos prontos.

Passo 4

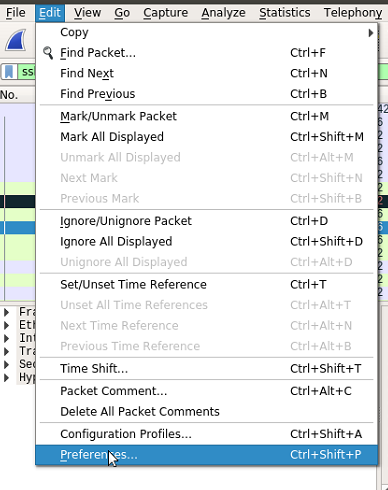

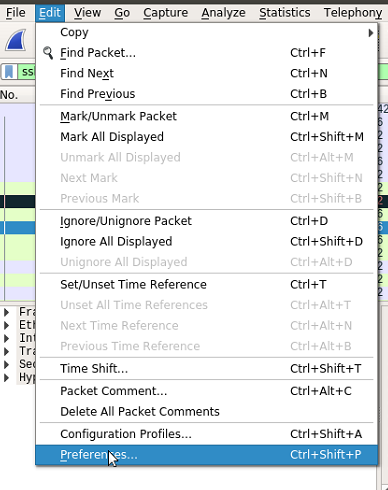

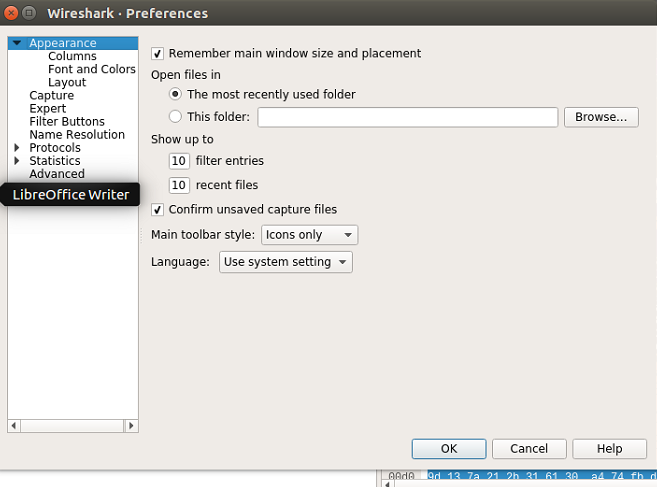

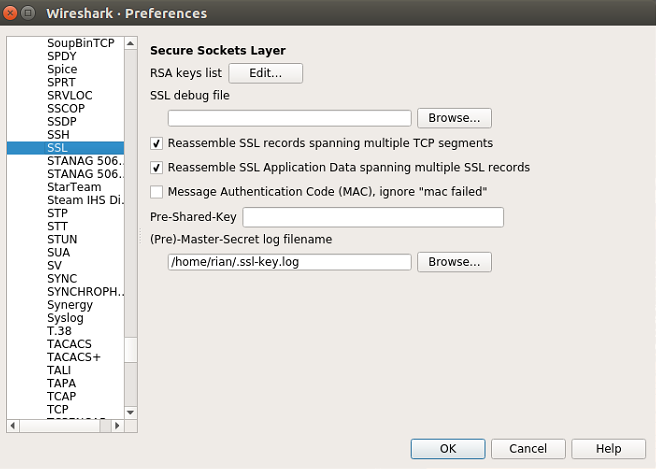

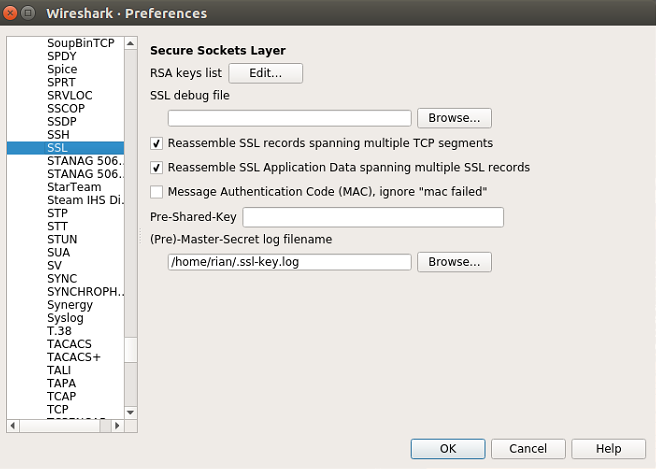

Agora precisamos adicionar esse arquivo de log dentro do Wireshark. Seguir o caminho abaixo:

Wireshark->Edit->Preferences->Protocol->SSL->”Here provide your master secret log file path”.

Follow the below screenshots for visual understanding.

Depois de fazer todas essas configurações, faça OK e inicie o Wireshark sobre as interfaces necessárias.

Agora o conjunto está pronto para verificar a descodificação SSL.

análise Wireshark

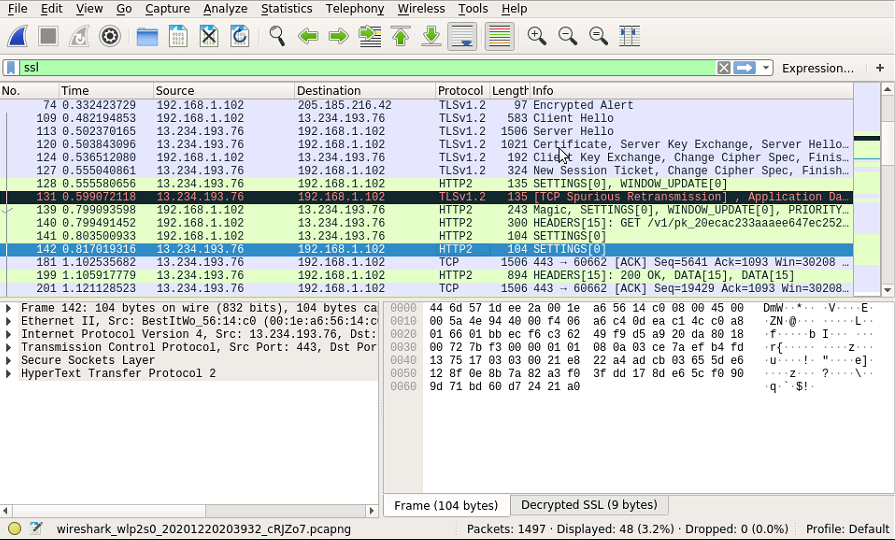

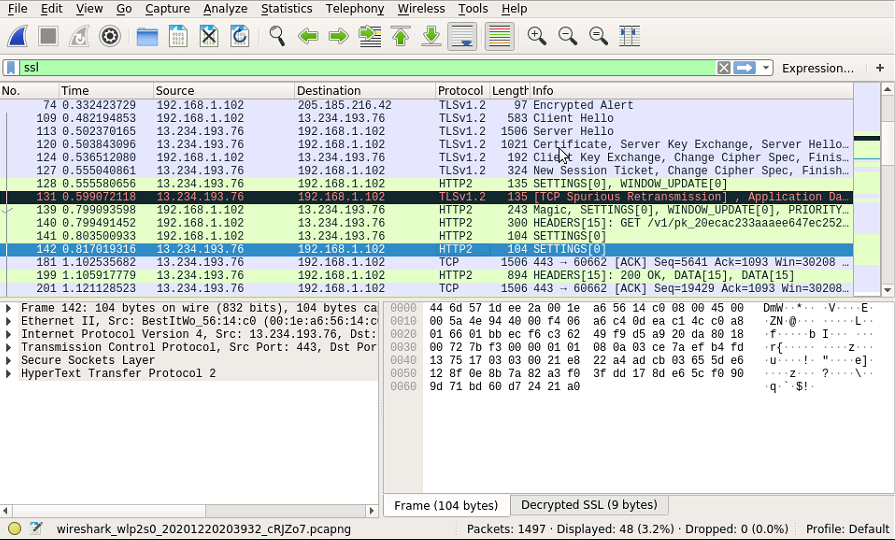

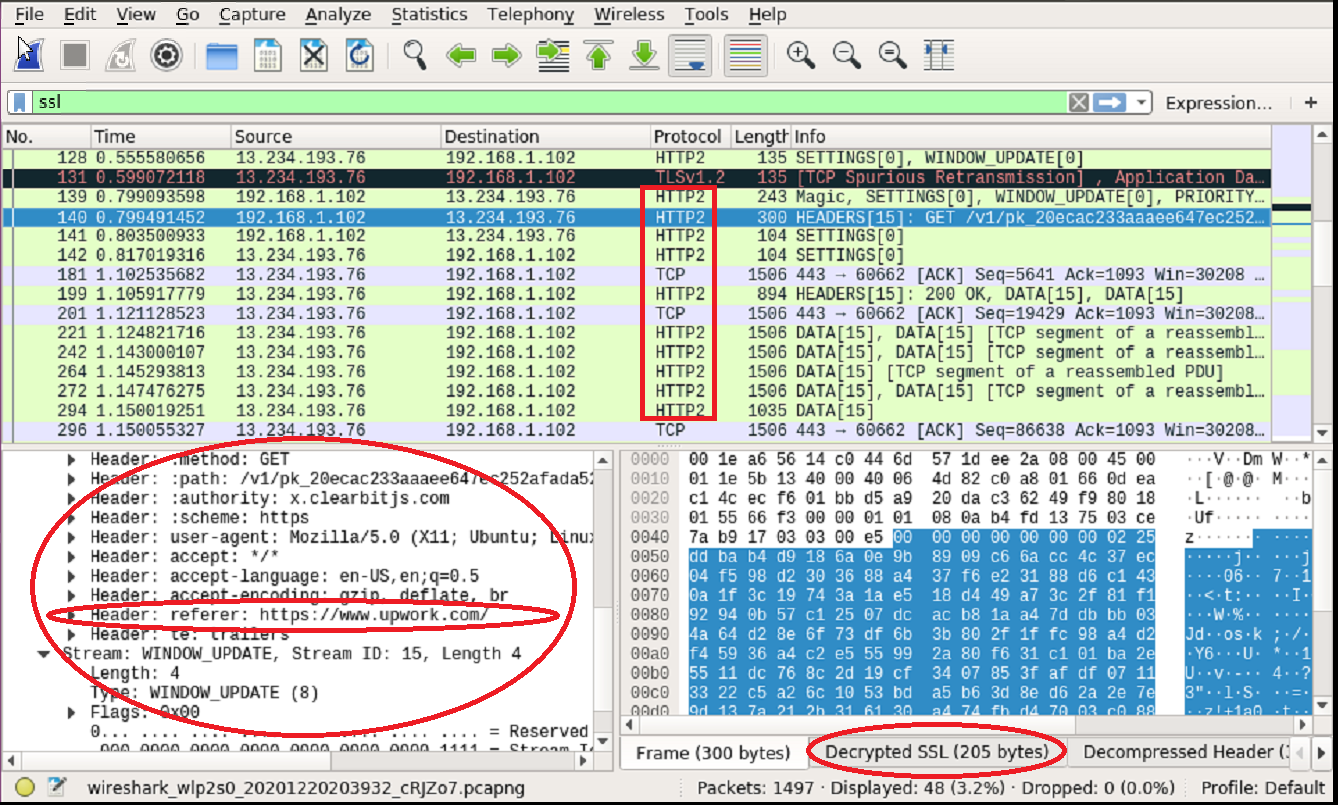

após a Wireshark começar a capturar, coloque o filtro como” ssl ” de modo que apenas os pacotes SSL sejam filtrados em Wireshark.

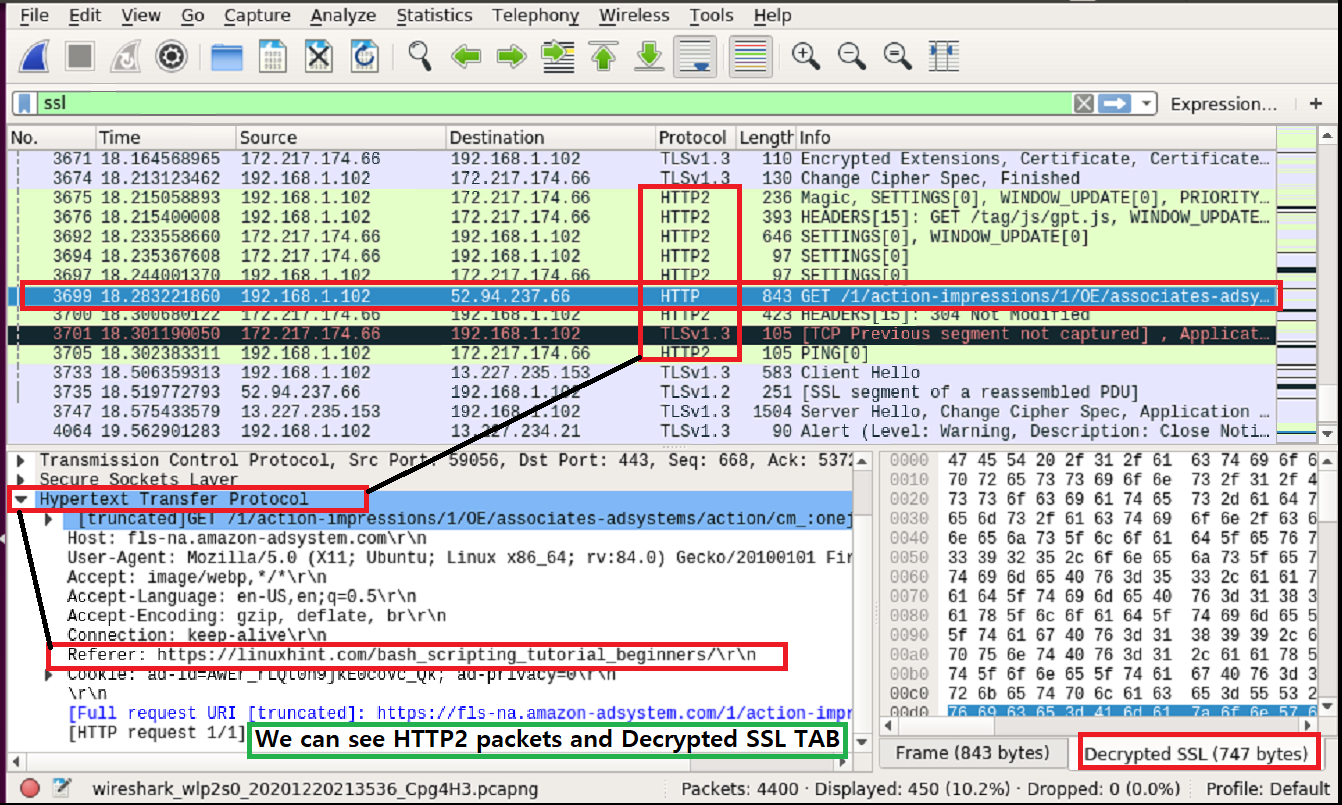

Olhe para a imagem abaixo, aqui podemos ver o HTTP2 (HTTPS) aberto para alguns pacotes que eram encriptação SSL/TLS antes.

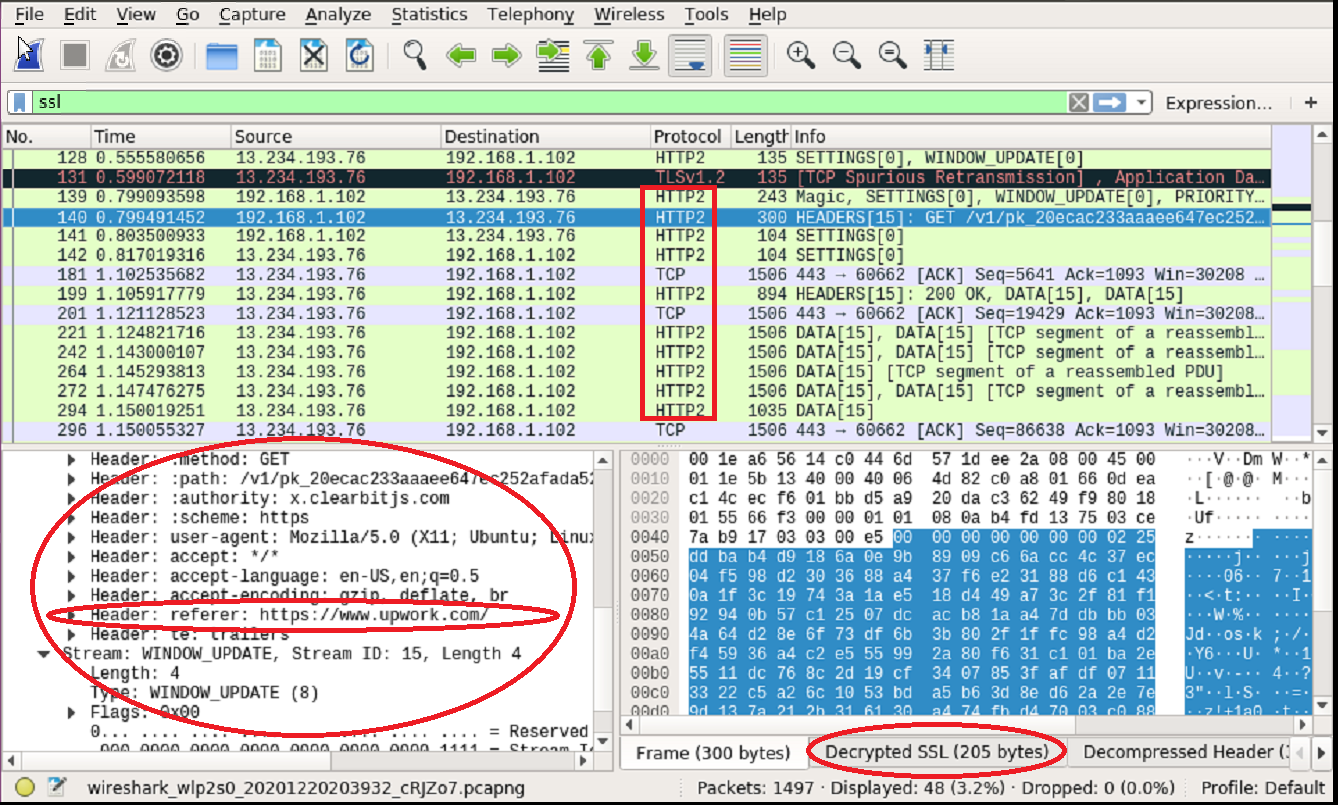

Agora, podemos ver o “Descriptografados SSL” no Wireshark e HTTP2 protocolos são abertos visível. Veja a imagem abaixo para os ponteiros.

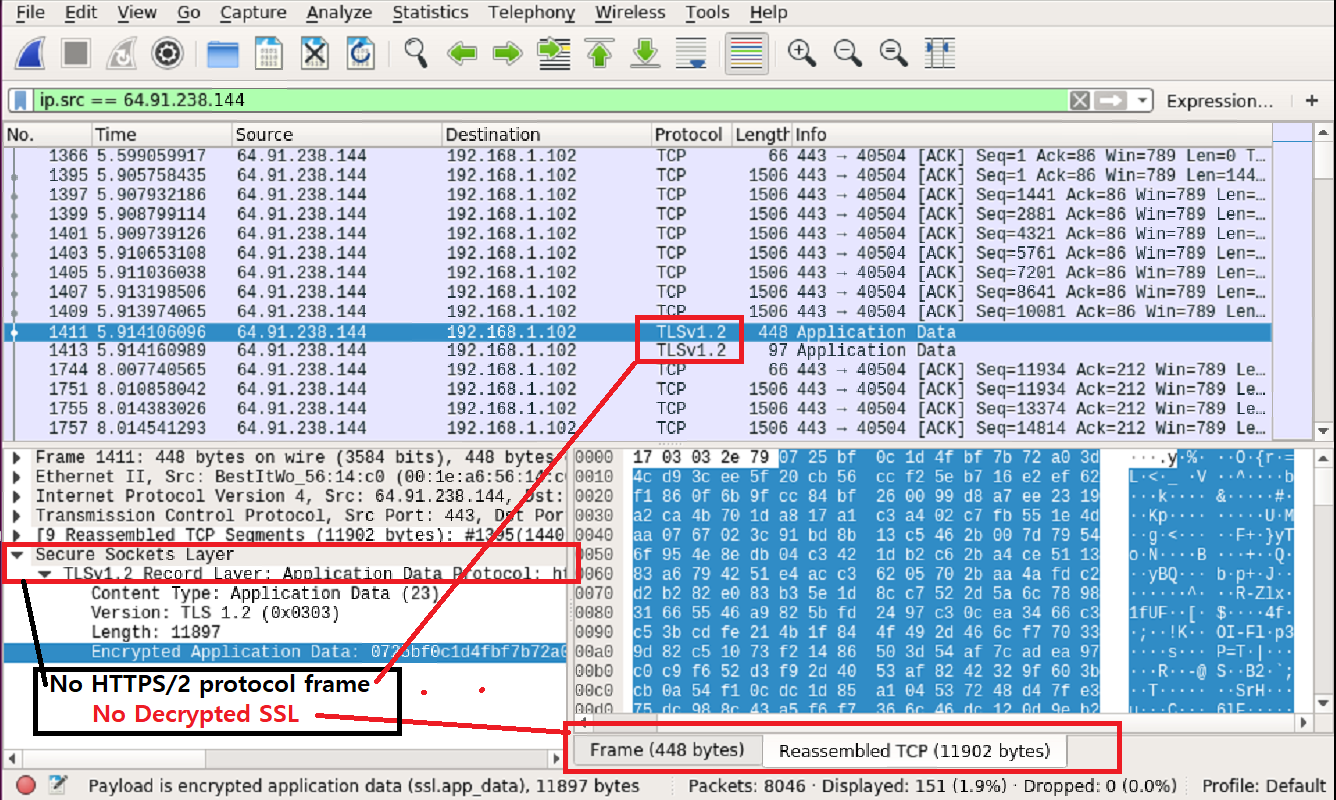

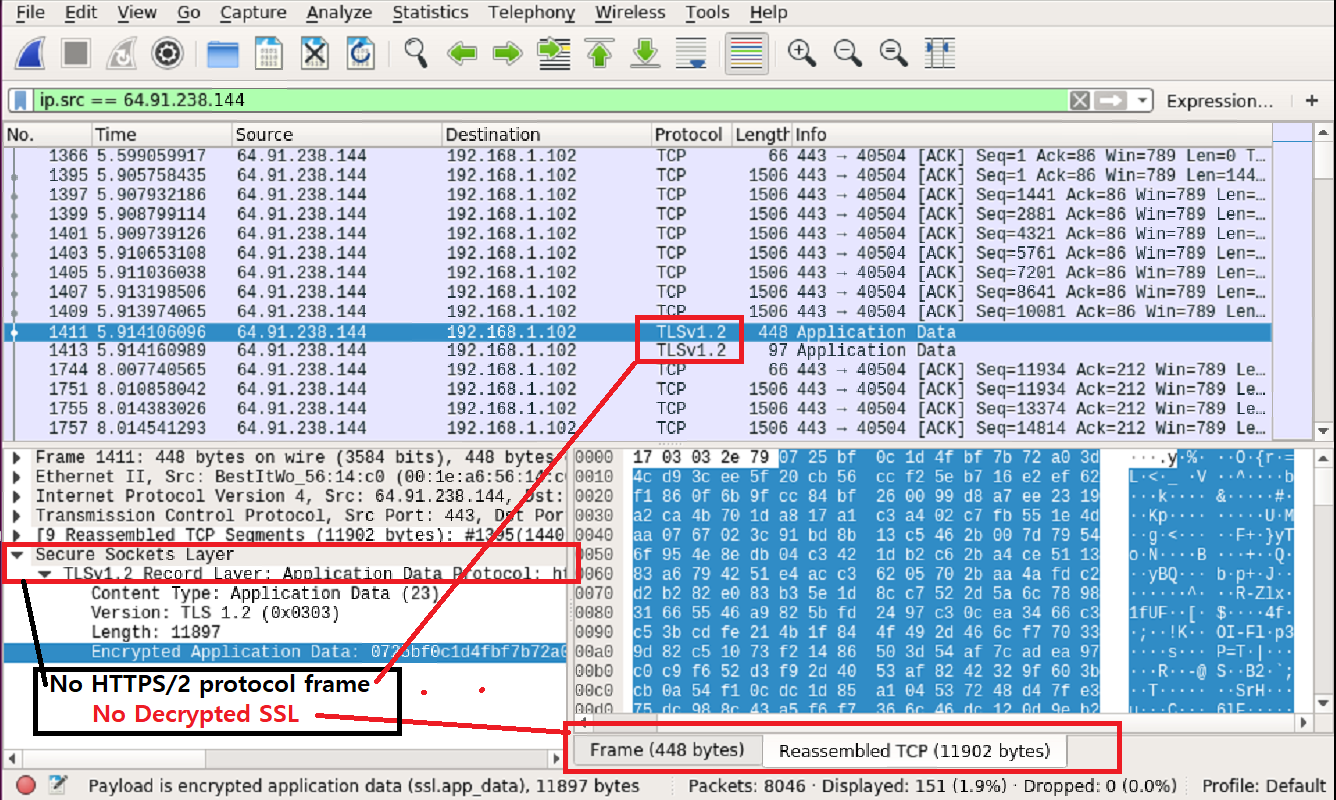

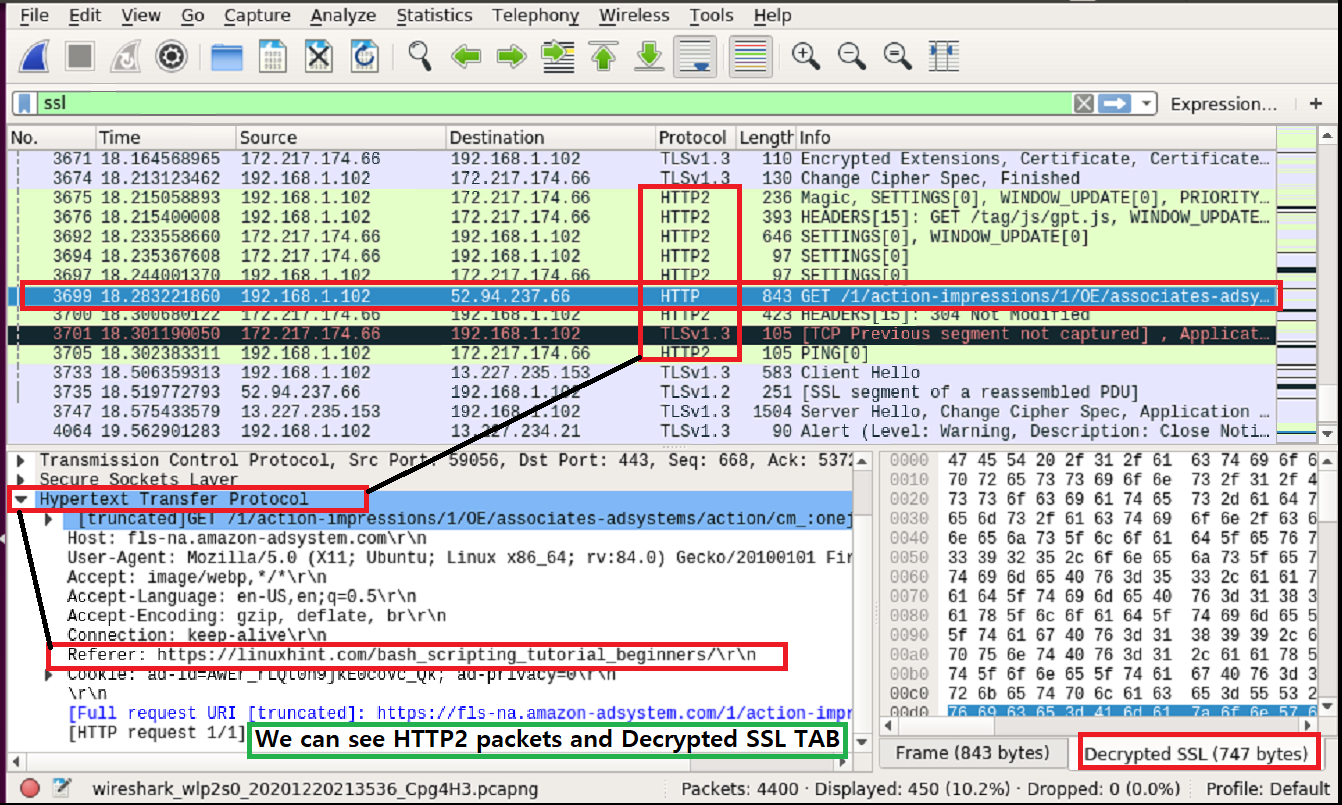

Vamos ver as diferenças entre o “Antes SSL arquivo de log habilitado” e “Depois de SSL arquivo de log habilitado” para https://linuxhint.com

Aqui está a imagem para pacotes de Linuxhint quando “SSL de log não foi habilitado”

Aqui está a imagem para pacotes de Linuxhint quando “SSL de log foi habilitado”

podemos ver as diferenças facilmente. Na segunda imagem, podemos ver claramente a URL que foi solicitada pelo Usuário.

https://linuxhint.com/bash_scripting_tutorial_beginners/\r\n

Agora, podemos tentar outros sites e observar se esses métodos funcionam ou não.

conclusão

os passos acima mostram como fazer o Linux configurar para descodificar a encriptação SSL/TLS. Podemos ver que funcionou bem, mas alguns pacotes ainda estão encriptados com SSL / TLS. Como mencionei anteriormente, pode não funcionar para todos os pacotes ou completamente. Ainda assim, é bom aprender sobre a descodificação SSL/TLS.

Leave a Reply