samouczek krok po kroku: Jak skopiować lub sklonować Karty Dostępu i Breloki

important ważna aktualizacja: prawie 80% wszystkich kart używanych w obiektach komercyjnych może być podatnych na włamania z powodu luk w protokole. 128-bitowe szyfrowane przepustki i tagi Kisi AES zostały zaprojektowane, aby chronić Twoją firmę przed takimi zagrożeniami: dowiedz się więcej tutaj.

jak skopiowaliśmy breloki i znaleźliśmy luki w kartach:

w tym poście dowiesz się:

- ile kart RFID istnieje

- najlepsze sposoby kopiowania kart dostępu do pakietu office 125KHz z instrukcjami krok po kroku w mniej niż 1 minutę (w tym potrzebne narzędzia)

- kolejny przewodnik krok po kroku, w jaki sposób można kopiować bardziej zaawansowane karty 13,56 MHz (i oczywiście, jakiego sprzętu potrzebujesz)

zasadniczo oznacza to, że nauczysz się klonować karty (NFC lub RFID cloner) przy biurku!

wpływ Kart RFID i breloków RFID

IDTechEx stwierdził, że w 2015 r.całkowity rynek RFID był wart 10,1 mld USD. Katalog nadrzędny dla NFC został oszacowany na 10,1 mld USD-z 9,5 mld USD w 2014 r.i 8,8 mld USD w 2013 r.

ta wielkość rynku obejmuje wszystkie znaczniki, czytniki i oprogramowanie zaprojektowane dla kart RFID i breloków RFID, w tym wszystkie czynniki kształtu. IDTechEx twierdzi, że szacuje się, że rynek wzrośnie do 13,2 mld USD do 2020 r. Branża zabezpieczeń przeszła gruntowny remont wraz z postępem technologicznym. Na przykład zabezpieczenia drzwi ewoluowały od prostych zamków i kluczy do kart i fobów obsługujących technologię RFID, które można przesuwać i uruchamiać, a także za pomocą zamków elektrycznych do otwierania drzwi. Chociaż ta technologia jest niesamowita, wymaga ciągłej ewolucji i adaptacji, aby chronić się przed złośliwymi użytkownikami.

każda nowa technologia, od momentu jej wprowadzenia do ogółu społeczeństwa, jest podatna na manipulacje i hakowanie przez złośliwych użytkowników. Dobrym tego przykładem są znaczniki RFID w 2013 roku. W tym czasie technologia RFID rozprzestrzeniła się jak pożar w wielu sektorach — firmy technologiczne, szpitale i inne używały kart 125 KHz, aby uzyskać dostęp do drzwi zabezpieczonych zamkami elektrycznymi. Większość z nich korzystała z karty protokołu EM4100 (Typ karty 125KHz) lub karty CMOS opartej na układzie scalonym, która miała informacje o tagu lub fob zapisywane otwarcie. Ponieważ te Układy scalone nie miały szyfrowania ani uwierzytelniania, nadawały swoje informacje, gdy tylko czytnik był w pobliżu. Stanowiło to ogromne zagrożenie dla bezpieczeństwa firm zajmujących się wrażliwymi informacjami i produktami. Zasadniczo, każdy z odpowiednim sprzętem może ukraść lub odtworzyć te karty i piloty, bez względu na to, czy były autoryzowane, czy nie.

interesuje Cię Kontrola dostępu? Pobierz nasz bezpłatny przewodnik po wprowadzeniu do kontroli dostępu!

rozpoczynasz nowy projekt?

Dowiedz się wszystkiego, czego potrzebujesz w tym przewodniku do pobrania.

rozumiem — te karty są tam, jak można je skopiować?

poprzednie posty na naszym blogu dowiedz się, w jaki sposób można zhakować karty HID i jak protokół Wiegand, używany przez czytniki HID, może być kopiowany przez klonerów kart HID. Ten post nie wchodzi w tak dużą głębię techniczną, ale raczej powinien być szybkim i łatwym sposobem na zrozumienie komponentu kopiowania kart.

jak skopiować karty 125khz-stary sposób:

czytnik, jak ten Tutaj, można łatwo skopiować identyfikator istniejącego 125KHz EM4100, lub podobny typ protokołu chip, i skopiować go do innej karty lub fob. Jedną z pierwszych osób, które zaatakowały ten standard bezpieczeństwa, w 2013 roku, był Francis Brown – partner zarządzający w firmie ochroniarskiej, Bishop Fox. Brown postanowił celowo przetestować bezpieczeństwo standardu i opracował czytnik/pisarz zasilany Arduino, który mógłby kopiować istniejące tagi i fobyki 125KHz.

minęło już pięć lat od kiedy Brown opracował swoje narzędzie do włamać się do tych systemów i wiele firm przełączyło się na bezpieczniejszy, wyższy standard częstotliwości; jednak nadal istnieje wiele firm, które nie zaktualizowały i nadal używają kart i fobów 125KHz EM4100, co czyni je bardzo podatnymi na ataki.

jak skopiować karty 125khz za pomocą kopiarki RFID—to tak proste, jak drukowanie wiadomości e-mail!

the „Handheld RFID Writer” (kupić tutaj za jedyne $11) Działa w ten sposób:

- włącz urządzenie i przytrzymaj kompatybilną kartę EM4100 lub fob na stronie skierowanej do uchwytu i kliknij przycisk „Czytaj”.

- urządzenie usłyszy sygnał dźwiękowy, jeśli się powiedzie, teraz zastąp skopiowany tag pustym tagiem i naciśnij „Write”

- informacje zapisane w oryginalnym tagu lub fob zostaną skopiowane na nowe urządzenie

gotowe! Nie wierzysz, jakie to proste? Oto film, który Ci pokaże:

tak łatwo jest skopiować lub sklonować kartę dostępu lub brelok RFID.

jak skopiować karty HID i umieścić je w telefonie

ludzie zadają pytania w stylu: „w jaki sposób NFC telefonu komórkowego może być używany jako karta zbliżeniowa HID (używana w drzwiach biura firmy)?”i” czy nadajnik NFC iPhone ’ a 6 może być używany jako bezstykowy czytnik kart?”i tak dalej.

w następnym segmencie skupimy się na typowej karcie HID, która działa poza 13.56 MHz i jest nieco bardziej zaawansowany do kopiowania:

dlaczego te karty są trudniejsze do skopiowania?

ponieważ częstotliwość jest znacznie wyższa, w porównaniu do wersji 125 KHz, ilość bitów, które mogą być wysyłane na sekundę, jest znacznie wyższa. Oznacza to, że dane na chipie, który ma być zaszyfrowany, będą większe, dzięki czemu będą bezpieczniejsze. Teraz, gdy szyfrowanie jest dostępne dla tych kart, sposób, w jaki komunikują się z urządzeniem czytnika, polega na wysłaniu sygnału, a czytnik go odczytuje. Jednak w przeciwieństwie do poprzednich, nie reklamuje już wszystkich swoich danych; zamiast tego transmituje tylko dane, które są publiczne—takie jak jego identyfikator i nazwa.

Ok, rozumiem-trudno je powielać, ale jak je skopiować?

aby uzyskać dostęp do poufnych informacji, musisz podać odpowiedni klucz dla tego sektora pamięci—w przeciwnym razie będzie on pusty. Mimo że karty te są o wiele bezpieczniejsze, gdy znasz algorytm szyfrowania, możesz je odszyfrować i uzyskać dostęp do poufnych informacji. Dzięki temu ludzie mogą również stosunkowo łatwo sklonować te karty.

ponieważ większość smartfonów z systemem Android z systemem operacyjnym Android ma NFC na nich, czytanie tych kart i, w niektórych przypadkach, klonowanie ich, jest łatwe.

—(Jeśli nie chcesz zamawiać sprzętu na Ebay, pomiń tę część i dowiedz się, jak zduplikować kartę za pomocą smartfona i aplikacji)—

- przygotuj się do skopiowania kart HID—narzędzia, których potrzebujesz: aby rozpocząć, potrzebujemy kilku tanich komponentów z Ebay—jest sprzedawany pod „czytnikiem NFC.”Możesz również sprawdzić czytnik NFC na Alibaba, jeśli potrzebujesz większych objętości. Dostałem mój czytnik/pisarz NFC na NewEgg, który wymienia go jako narzędzie do odczytu/zapisu „NFC ACR122U RFID”. Działa na systemach Windows, Mac i większości systemów Linux.

- gdy masz narzędzie do kopiowania, potrzebujesz komputera z systemem Windows. Zainstaluj sterowniki i zacznij z nich korzystać. Będziesz także potrzebował komputera do uruchomienia oprogramowania i, zgodnie z tym przewodnikiem, można włamać Mifare Classic 1k karty. Oto przewodnik BlackHat.

trzymaj się! Mam nadzieję, że nie zamówiłeś jeszcze czytnika NFC, ponieważ jeśli masz Androida, możesz to zrobić również za pomocą telefonu!

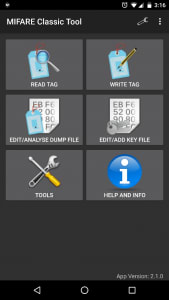

klonowanie kart Mifare NFC za pomocą telefonu komórkowego:

oto najprostszy sposób na skopiowanie kart NFC do telefonu:

chociaż Przewodnik BlackHat działa dobrze, może być nieco frustrujący w użyciu, ponieważ musisz zebrać kilka komponentów i włamać się do przewodnika na godzinę lub dwie, aby zobaczyć wyniki.

najprostszym sposobem na klonowanie kart Mifare NFC Classic 1k jest użycie smartfona z systemem Android z funkcjami NFC. To prawda, telefon komórkowy może być używany do naruszenia bezpieczeństwa firmy, jeśli używają tego typu kart (system bezpieczeństwa RFID). Wystarczy pobrać „Mifare Classic Tool” dla Androida. Pro Wskazówka: Zajęło mi trochę czasu, aby dowiedzieć się, dlaczego to nie działa, ale oczywiście trzeba włączyć NFC. Przejdź do ustawień i wyszukaj NFC, upewnij się, że je włączyłeś. Teraz możemy zacząć klonować karty, które nigdy nie zmieniły domyślnego hasła sektora.

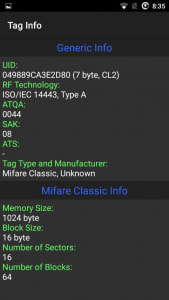

Jak aplikacja służy do kopiowania karty:

aplikacja ma domyślne klucze ustawione przez producenta kart NFC, nie uwierzyłbyś, ile osób nigdy tego nie zmienia. Tim Theeuwes ma świetny przewodnik, jak klonować karty NFC za pomocą smartfona z obsługą NFC. Poniższe zdjęcia pochodzą z jego przewodnika, który można znaleźć tutaj.

hakowanie NFC za pomocą aplikacji:

po odczytaniu klucza lub FOBA możemy zapisać wszystkie informacje w pliku. Następnie możemy wykorzystać te informacje i zapisać je z powrotem na pustej karcie, zasadniczo klonując oryginał lub fob. Rysunek 5 poniżej pokazuje część” Write Sector ” aplikacji, w której można zapisać poszczególne sektory lub zapisać je wszystkie. Ważnym sektorem, o którym należy pamiętać, jest sektor 0, ponieważ zawiera on UID i dane producenta, zasadniczo jeśli skopiujesz sektor 0 do innego FOBA, wykonasz kopię.

Kisi Reader Pro wykorzystuje karty Mifare Desfire EV1 2K NFC, są to jedne z najbezpieczniejszych kart NFC obecnie. Zapewniają one dodatkowy poziom bezpieczeństwa do już istniejących kart Mifare Desfire NFC, dzięki czemu są niezwykle bezpieczne.

Jeśli chcesz wiedzieć, w jaki sposób korzystamy z mobilnych poświadczeń i 128-bitowych kart NFC szyfrowanych AES, sprawdź ten przegląd naszego mobilnego systemu kontroli dostępu lub skontaktuj się z nami. Jeśli jesteś bardziej zainteresowany tym, jak działają systemy dostępu, pobierz nasz bezpłatny przewodnik w formacie PDF.

szukasz bezpiecznej kontroli dostępu?

poproś o wycenę na naszej stronie!

Leave a Reply