stap-voor-stap handleiding: het kopiëren of klonen van toegangskaarten en sleutelhangers

important belangrijke update: bijna 80% van alle keycards die in commerciële faciliteiten worden gebruikt, kan gevoelig zijn voor hacking als gevolg van kwetsbaarheden in het protocol. Kisi ‘ s 128bit AES versleutelde passen en tags zijn ontworpen om uw bedrijf te beschermen tegen dergelijke bedreigingen: meer informatie hier.

hoe we sleutelhangers hebben gekopieerd en kwetsbaarheden in sleutelkaarten hebben gevonden:

In dit bericht zul je leren:

- hoeveel RFID-kaarten er bestaan

- de beste manieren om uw office 125khz toegangskaarten met stap-voor-stap instructies in minder dan 1 minuut te kopiëren (inclusief de tools die u nodig hebt)

- nog een stap-voor-stap handleiding over hoe de meer geavanceerde 13.56 MHz kaarten kunnen worden gekopieerd (en, natuurlijk, welke apparatuur u nodig hebt)

bureau!

de Impact van RFID-kaarten en RFID-sleutelhangers

IDTechEx bleek dat in 2015 de totale RFID-markt 10,1 miljard dollar waard was. De ouder directory voor NFC werd geschat op $10,1 miljard – van $ 9,5 miljard in 2014, en $8,8 miljard in 2013.

deze marktomvang omvat alle tags, Lezers en software die zijn ontworpen voor RFID-kaarten en RFID-sleutelhangers, inclusief alle vormfactoren. IDTechEx stelt dat de markt wordt geschat te stijgen tot $13,2 miljard in 2020. De beveiligingsindustrie heeft een grote revisie ondergaan met vooruitgang in de technologie. Deurbeveiliging is bijvoorbeeld geëvolueerd van eenvoudige padsloten en sleutels tot RFID-kaarten en fobs die kunnen worden gestolen en geactiveerd, evenals het gebruik van elektrische sloten om deuren te openen. Hoewel deze technologie is geweldig, het vereist constante evolutie en aanpassing te verdedigen tegen kwaadaardige gebruikers.

elke nieuwe technologie, vanaf het moment dat deze bij het grote publiek wordt geïntroduceerd, is kwetsbaar voor manipulatie en hacking door kwaadwillende gebruikers. Een goed voorbeeld hiervan zijn RFID-tags in 2013. In die tijd had RFID-technologie zich als een lopend vuurtje verspreid over vele sectoren-technologiebedrijven, ziekenhuizen en meer gebruikten 125khz-kaarten om toegang te krijgen tot deuren die beveiligd waren met elektrische sloten. De meesten gebruikten de EM4100-protocolkaart (een type 125khz-kaart) of een CMOS-IC-gebaseerde kaart, waarin de informatie over de tag of fob openlijk was opgeslagen. Omdat deze ICs geen encryptie of authenticatie hadden, zouden ze hun informatie uitzenden zodra er een lezer in de buurt was. Dit vormde een enorm veiligheidsrisico voor bedrijven die omgaan met gevoelige informatie en producten. In wezen, iedereen met de juiste apparatuur kon stelen of repliceren deze kaarten en fobs, of ze waren geautoriseerd of niet.

geïnteresseerd in toegangscontrole? Download onze gratis introductie tot toegangscontrole gids!

een nieuw project starten?

leer alles wat u nodig hebt in deze downloadbare gids.

ik snap het-deze kaarten zijn er, hoe kunnen ze gekopieerd worden?

vorige berichten op onze blog verkennen hoe HID-kaarten kunnen worden gehackt en hoe het Wiegand-protocol, gebruikt door HID-lezers, kan worden gekopieerd door HID-kaartkloners. Dit bericht gaat niet in zo veel technische diepte, maar, in plaats daarvan, moet een snelle en gemakkelijke manier voor u om de kaart kopiëren component te begrijpen.

hoe 125khz kaarten te kopiëren-op de oude manier:

een lezer, zoals deze hier te zien is, kan gemakkelijk de ID van een bestaande 125khz EM4100, of een soortgelijk type protocol chip, kopiëren en kopiëren naar een andere kaart of fob. Een van de eerste mensen die deze beveiligingsstandaard aanviel, in 2013, was Francis Brown—managing partner bij het beveiligingsbedrijf, Bishop Fox. Brown ging bewust de veiligheid van de standaard testen en ontwikkelde een Arduino-aangedreven lezer / schrijver die bestaande 125KHz-tags en fobs kon kopiëren.

Het is nu sinds vijf jaar Brown ontwikkeld zijn gereedschap om hack in deze systemen en veel bedrijven zijn overgestapt op een meer veilige, hogere frequentie standaard; echter, er zijn nog veel bedrijven die niet zijn bijgewerkt en nog steeds gebruik maken van de 125khz EM4100 kaarten en fobs, waardoor ze zeer kwetsbaar zijn voor aanvallen.

hoe kopieer ik 125khz kaarten met een RFID copier—het is net zo eenvoudig als het afdrukken van een e-mail!

De ” Handheld Rfid Writer “(koop er hier een voor slechts $11) Werkt als volgt:

- zet het apparaat aan en houd een compatibele EM4100 kaart of fob aan de kant van de handgreep en klik op de” Read ” knop.

- het apparaat zal dan piepen als het lukt, vervang nu de gekopieerde tag door een lege tag en druk op”Write”

- de informatie opgeslagen op de originele tag of fob zal dan worden gekopieerd naar het nieuwe apparaat

klaar! Geloof je niet hoe makkelijk het is? Hier is een video om je te laten zien:

zo eenvoudig is het om een toegangskaart of RFID-sleutelhanger te kopiëren of te klonen.

How to copy HID cards and get them on your phone

mensen stellen vragen als: “Hoe kan een mobiele NFC worden gebruikt als een HID proximity card (gebruikt bij de deuren van een kantoor)?”en” Is de NFC-zender van de iPhone 6 geschikt voor gebruik als contactloze kaartlezer?”enzovoort.

in het volgende segment zullen we ons richten op je typische HID-kaart, die vanaf 13 Werkt.56 MHz en is wat geavanceerder om te kopiëren:

Waarom zijn deze kaarten moeilijker te kopiëren?

omdat de frequentie aanzienlijk hoger is in vergelijking met de 125 KHz-versie, is het aantal bits dat per seconde kan worden verzonden aanzienlijk hoger. Dat betekent dat de gegevens op de te versleutelen chip groter zullen zijn, waardoor het veiliger wordt. Nu dat encryptie beschikbaar is voor deze kaarten, de manier waarop ze communiceren met een lezer apparaat is het verzenden van een signaal en de lezer leest het. In tegenstelling tot voorheen, echter, het niet langer adverteert al zijn gegevens; in plaats daarvan zendt het alleen gegevens uit die openbaar zijn-zoals zijn ID en naam.

Ok, Ik snap het-ze zijn moeilijk te dupliceren, maar hoe kopiëren we ze?

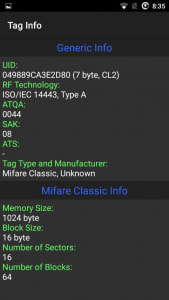

om toegang te krijgen tot gevoelige informatie, moet u die sector van het geheugen voorzien van de juiste sleutel—anders wordt het leeg weergegeven. Hoewel deze kaarten zijn een stuk veiliger, als je eenmaal weet dat de encryptie-algoritme kunt u ze decoderen en toegang tot de gevoelige informatie. Daarmee kunnen mensen deze kaarten ook relatief gemakkelijk klonen.

aangezien de meeste Android-smartphones met het Android-besturingssysteem NFC op zich hebben, lezen van deze kaarten en, in bepaalde gevallen ze klonen is makkelijk.

—(Als u geen apparatuur wilt bestellen op Ebay, sla dit deel over en leer hoe u de kaart dupliceert met behulp van een smartphone en een app)—

- bereid u voor om uw HID—kaarten te kopiëren—de tools die u nodig hebt: om te beginnen hebben we een paar goedkope componenten van Ebay nodig-het wordt verkocht onder “NFC reader.”U kunt ook de NFC-lezer op Alibaba controleren als u hogere volumes nodig hebt. Ik heb mijn NFC reader/writer op NewEgg, die het vermeldt als” NFC ACR122U RFID ” reader / writer tool. Het draait op Windows, Mac en de meeste Linux-systemen.

- zodra u het kopieergereedschap hebt, hebt u een Windows-computer nodig. Installeer de stuurprogramma ‘ s en begin met het te gebruiken. U zult ook een computer nodig om de software uit te voeren en, naar aanleiding van deze gids, kunt u hack Mifare Classic 1k Kaarten. Hier is de BlackHat gids.

wacht even! Ik hoop dat je de NFC reader nog niet hebt besteld, want als je een Android hebt kun je het ook met je telefoon doen!

klonen van Mifare NFC-kaarten met een mobiele telefoon:

Hier is de makkelijkste manier om NFC-kaarten naar de telefoon te kopiëren:

hoewel de Blackhat-gids goed werkt, kan het een beetje frustrerend zijn om te gebruiken, omdat je een aantal componenten bij elkaar moet krijgen en een gids een uur of twee moet hacken om resultaten te zien.

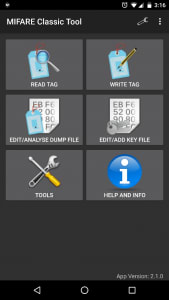

De eenvoudigste manier om Mifare NFC Classic 1k-kaarten te klonen is met behulp van een Android-smartphone met NFC-mogelijkheden. Dat klopt, uw mobiele telefoon kan worden gebruikt om de veiligheid van een bedrijf in gevaar brengen als ze dit soort kaarten gebruiken (RFID-beveiligingssysteem). Download gewoon de “Mifare Classic Tool” voor Android. Tip voor experts: het kostte me een tijdje om erachter te komen waarom het niet werkt, maar natuurlijk moet je NFC inschakelen. Ga naar uw instellingen en zoek naar NFC, zorg ervoor om het in te schakelen. Nu kunnen we beginnen met het klonen van kaarten die nooit hun standaard sector wachtwoord hebben veranderd.

hoe de app wordt gebruikt om de kaart te kopiëren:

De app wordt geleverd met de standaardsleutels die zijn ingesteld door de fabrikant van NFC-kaarten, je zou niet geloven hoeveel mensen nooit de moeite nemen om dit te veranderen. Tim Theeuwes heeft een geweldige gids over het klonen van NFC-kaarten met behulp van uw NFC-enabled smartphone. De volgende beelden zijn van zijn gids, die hier te vinden is.

Hacking NFC via een app:

zodra we de sleutel of fob hebben gelezen die we willen, kunnen we alle informatie opslaan in een bestand. We kunnen deze informatie dan gebruiken en terugschrijven op een lege kaart, in wezen het klonen van de originele of fob. Figuur 5 hieronder toont de” Write Sector ” gedeelte van de app, waarin u kunt schrijven individuele sectoren of schrijf ze allemaal. De belangrijke sector om in gedachten te houden is sector 0 omdat het is wat de UID en de gegevens van de fabrikant bevat, in principe als je sector 0 kopieert naar een andere fob dan heb je een kopie gemaakt.

De Kisi Reader Pro gebruikt de MIFARE Desfire EV1 2K NFC kaarten, dit zijn enkele van de veiligste NFC kaarten die vandaag de dag worden uitgegeven. Ze bieden een extra beveiligingsniveau aan de reeds bestaande Mifare Desfire NFC-kaarten, waardoor ze ongelooflijk veilig zijn.

Als u wilt weten hoe wij bij Kisi gebruik maken van mobiele referenties en 128bit AES-versleutelde NFC-kaarten, bekijk dan dit overzicht van ons mobiele toegangscontrolesysteem of neem contact met ons op. Als u meer geïnteresseerd bent in hoe toegangssystemen werken, download dan onze gratis PDF-gids.

bent u op zoek naar veilige Toegangscontrole?

vraag een offerte aan op onze website!

Leave a Reply