SSL/TLS-verkeer decoderen met Wireshark

in dit artikel zullen we Linux https-pakketten (Hypertext Transfer Protocol Secure) in Wireshark instellen en vastleggen. Dan zullen we proberen om de SSL (Secure Socket Layer) versleuteling te decoderen.

merk op dat: decryptie van SSL / TLS mogelijk niet goed werkt via Wireshark. Dit is slechts een beproeving om te zien wat mogelijk is en wat niet mogelijk is.

wat zijn SSL, HTTPS en TLS?

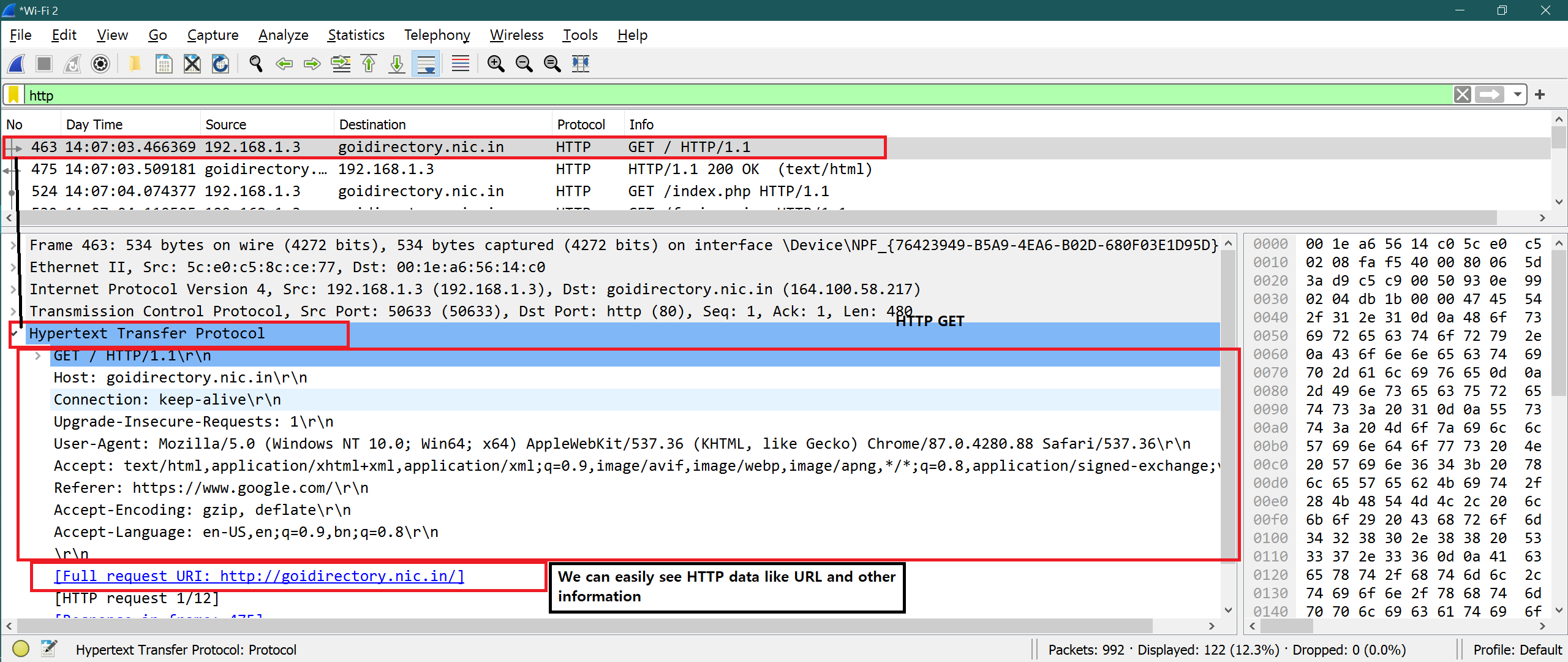

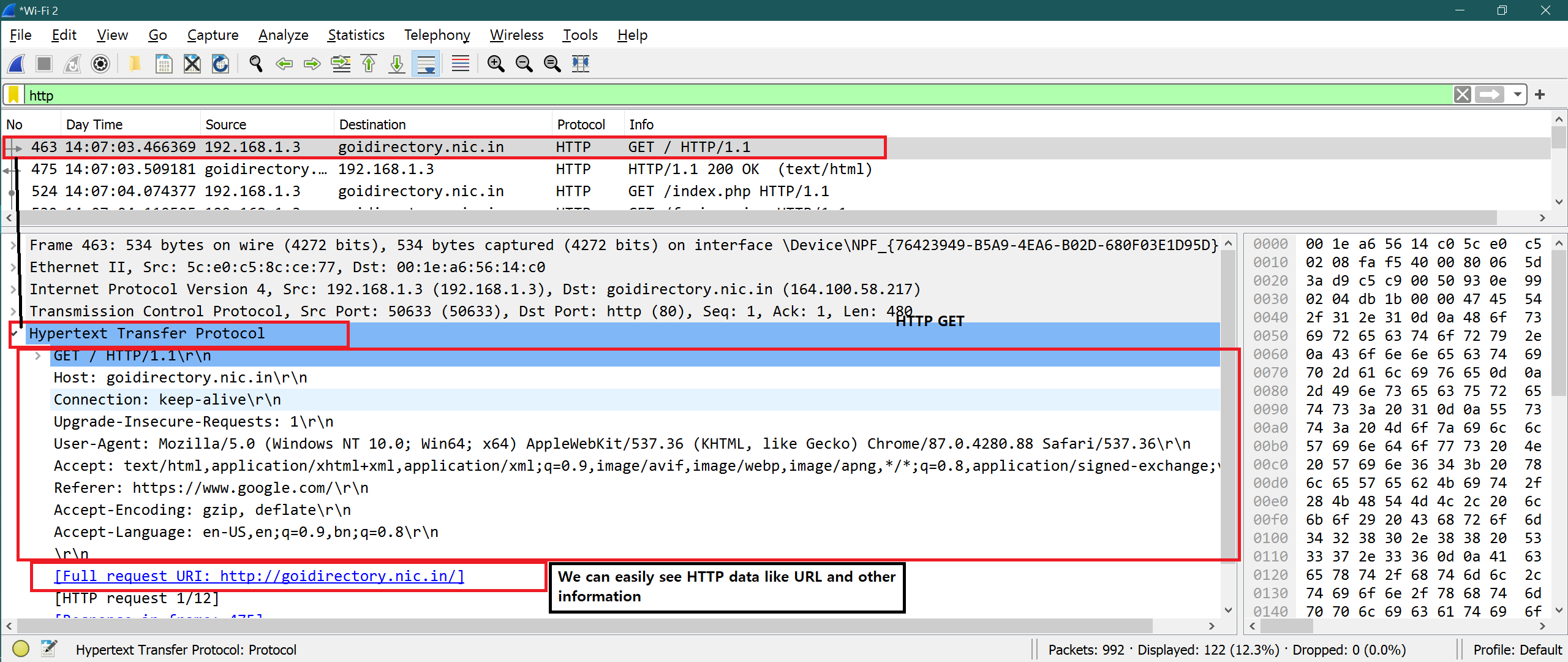

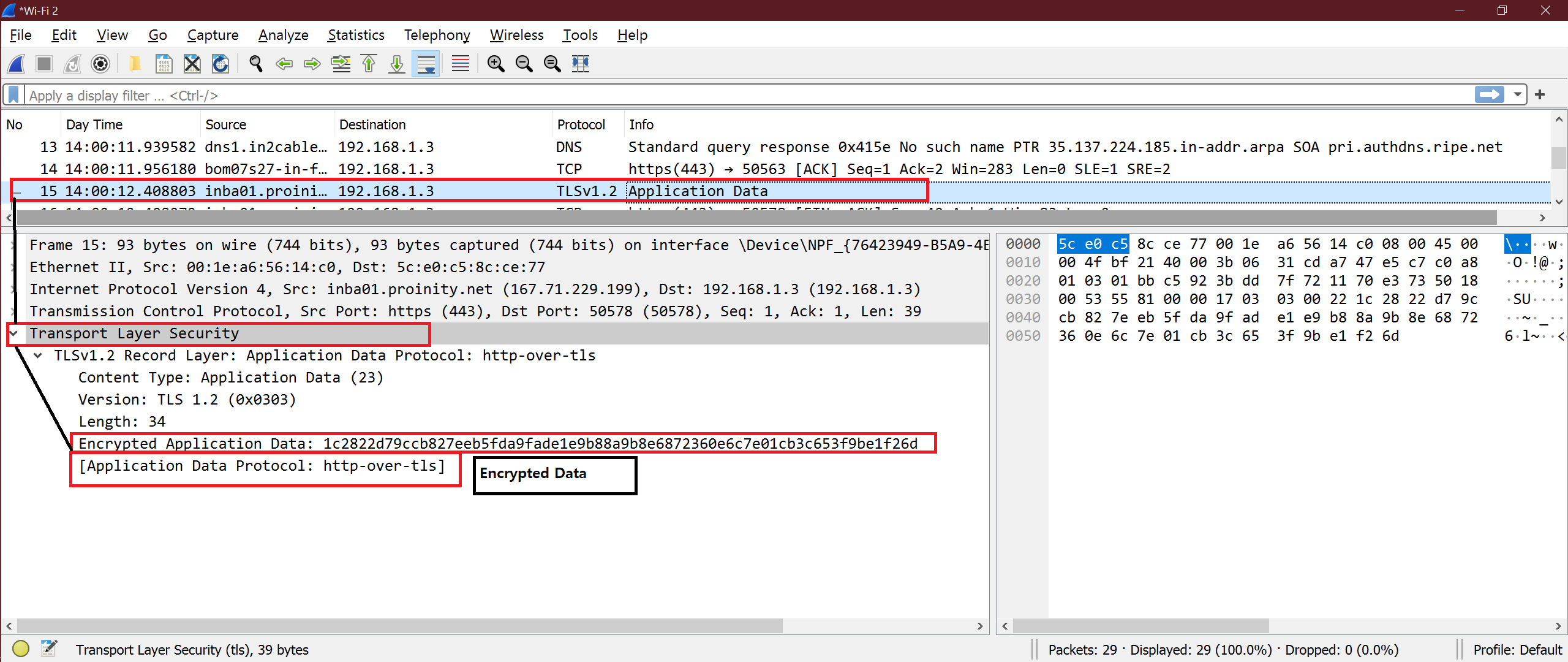

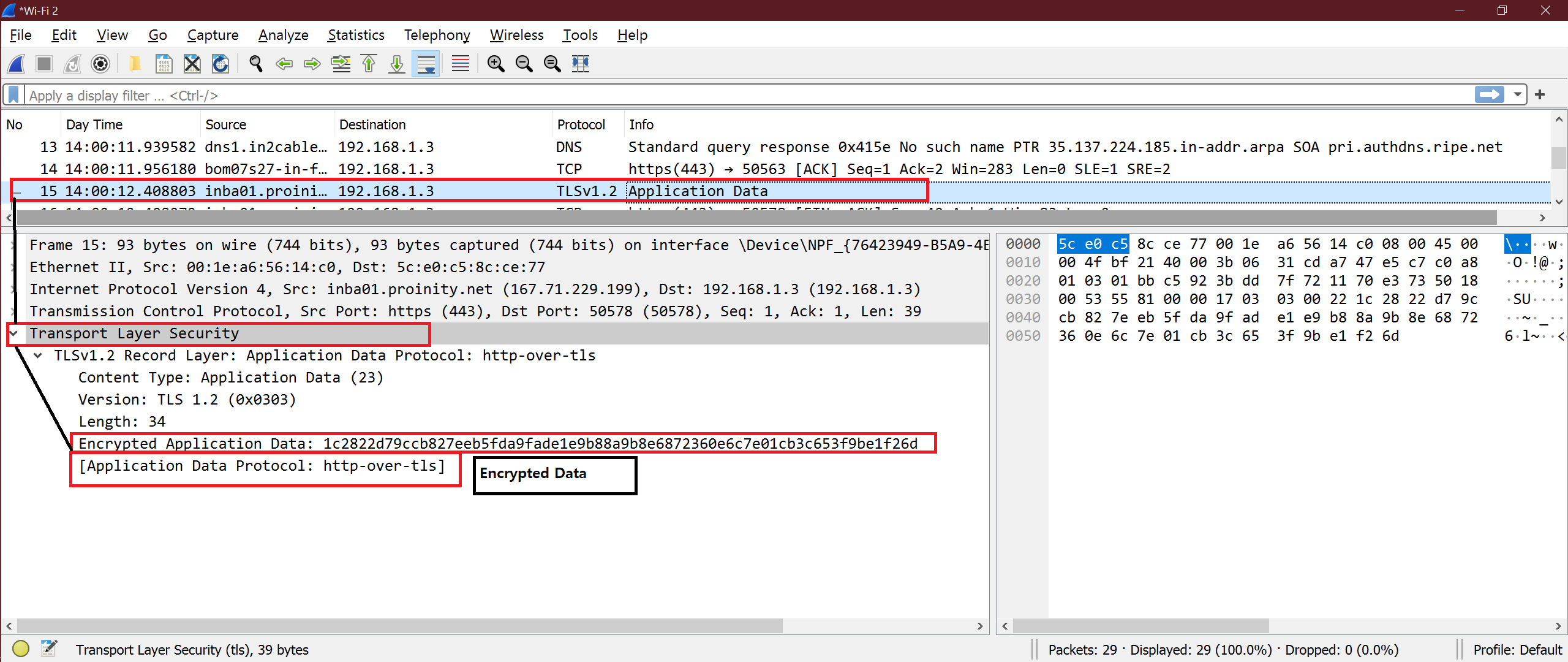

eigenlijk zijn al deze drie technische termen met elkaar verbonden. Wanneer we alleen HTTP (Hypertext Transfer Protocol) gebruiken, dan wordt er geen transport layer beveiliging gebruikt en kunnen we gemakkelijk de inhoud van elk pakket zien. Maar wanneer HTTPS wordt gebruikt dan kunnen we zien dat TLS (Transport Layer Security) wordt gebruikt om de gegevens te versleutelen.

eenvoudig kunnen we zeggen.

HTTP + (over) TLS/SSL = HTTPS

opmerking: HTTP verzendt gegevens over poort 80, maar HTTPS gebruikt poort 443.

Screenshot voor HTTP-gegevens:

Screenshot voor HTTPS-gegevens:

maak Linux ingesteld voor SSL-pakketbeschrijving

Stap 1

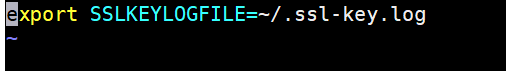

voeg onderstaande omgevingsvariabele in de .bashrc dossier. Maak open .bashrc bestand en voeg de onderstaande regel aan het einde van het bestand. Sla het bestand op en sluit het.

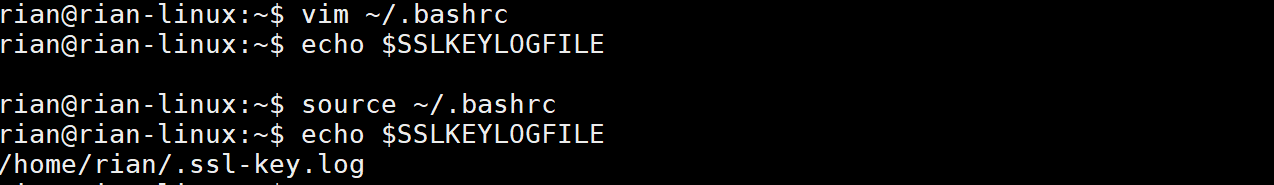

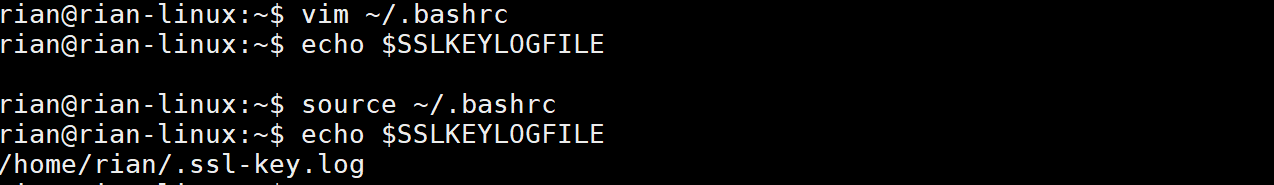

Voer nu het onderstaande commando uit om het effect ervan te krijgen.

probeer Nu de onderstaande commando om de waarde van “SSLKEYLOGFILE”

Hier is de screenshot voor alle bovenstaande stappen

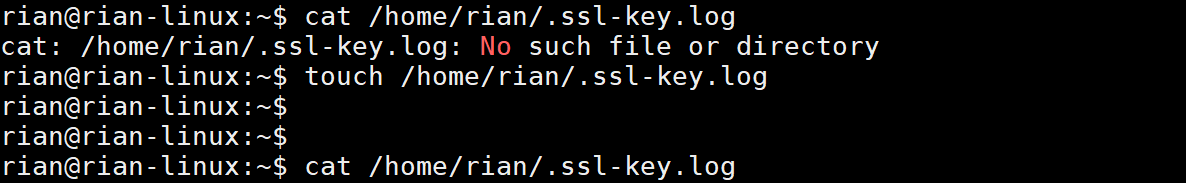

Stap 2

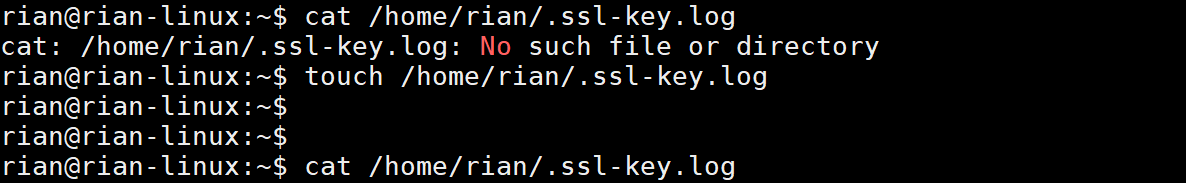

De bovenstaande log-bestand niet aanwezig is in Linux. Maak het bovenstaande logbestand aan in Linux. Gebruik het onderstaande commando om een logbestand aan te maken.

Stap 3

start standaard geïnstalleerde Firefox en open elke HTTPS-site zoals Linuxhint of Upwork.

Hier heb ik het eerste voorbeeld genomen als upwork.com.

nadat de upwork-website is geopend in Firefox, controleert u de inhoud van dat logbestand.

Commando:

als dit bestand leeg is, gebruikt Firefox dit logbestand niet. Sluit Firefox.

Volg de onderstaande commando ‘ s om Firefox te installeren.

opdrachten:

sudo apt-get update

sudo apt-get install firefox

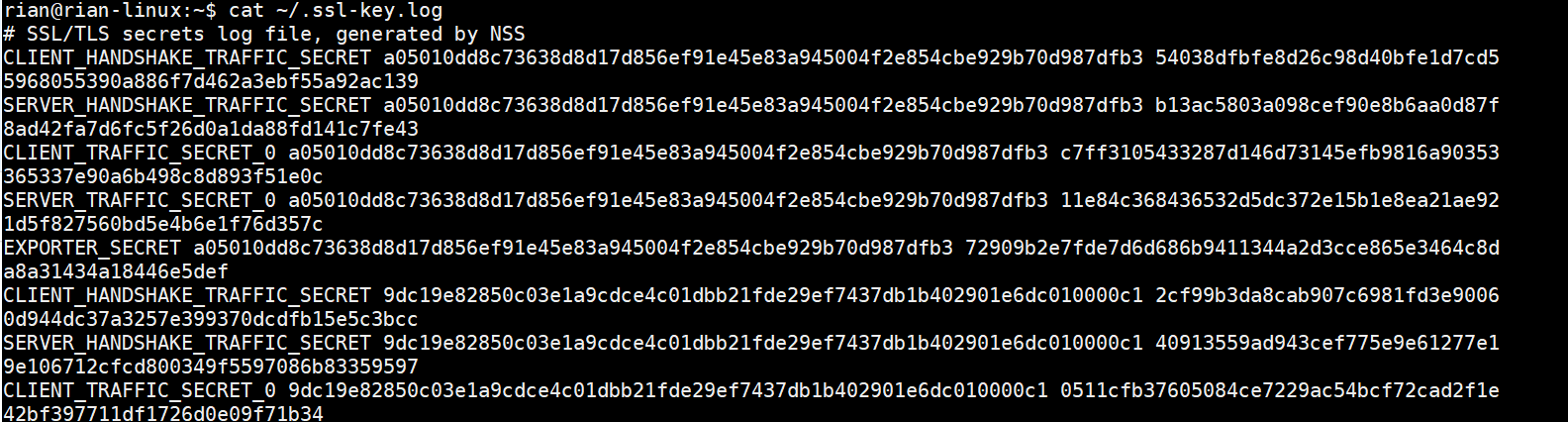

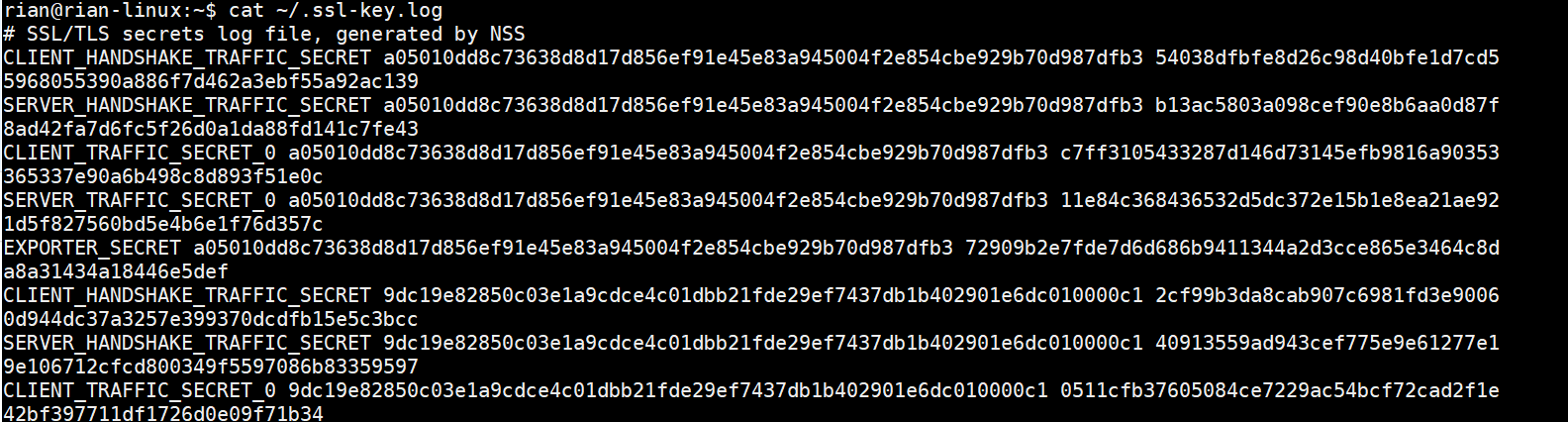

start Firefox en controleer de inhoud van dat logbestand

Commando:

nu kunnen we enorme informatie zien zoals de onderstaande schermafbeelding. We zijn klaar om te gaan.

Stap 4

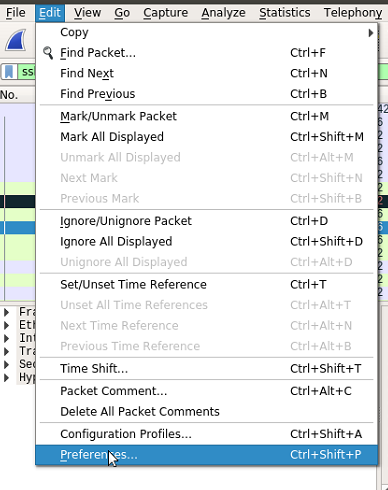

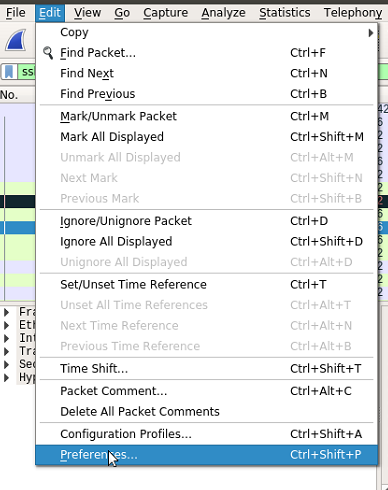

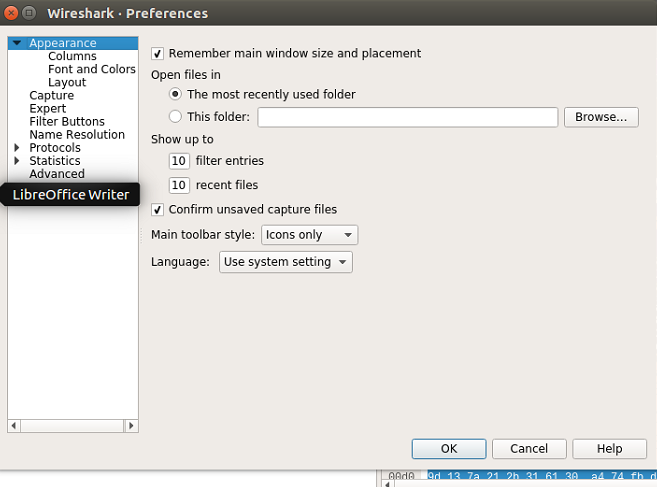

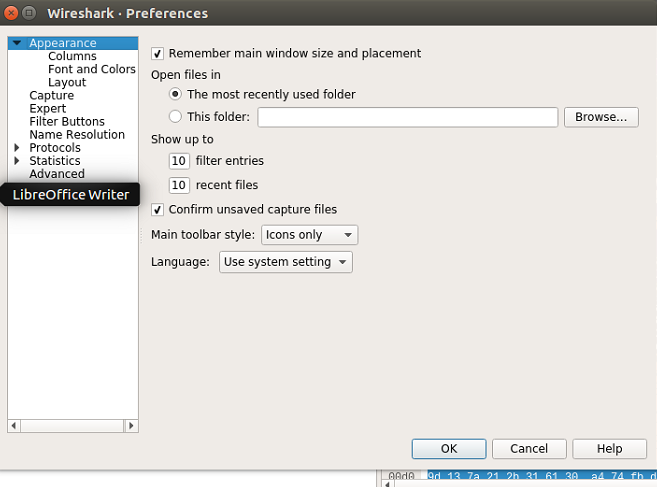

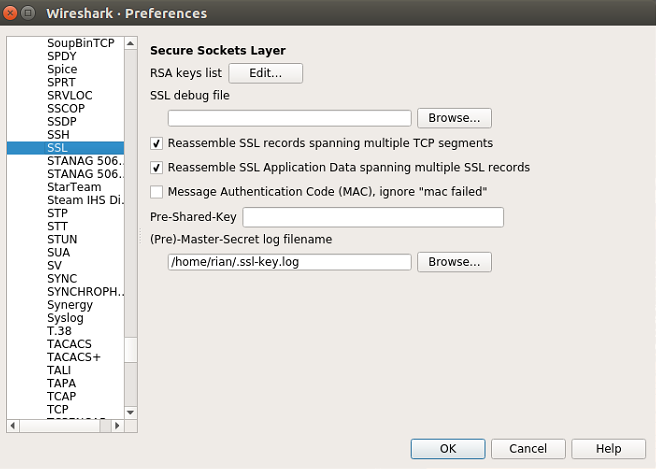

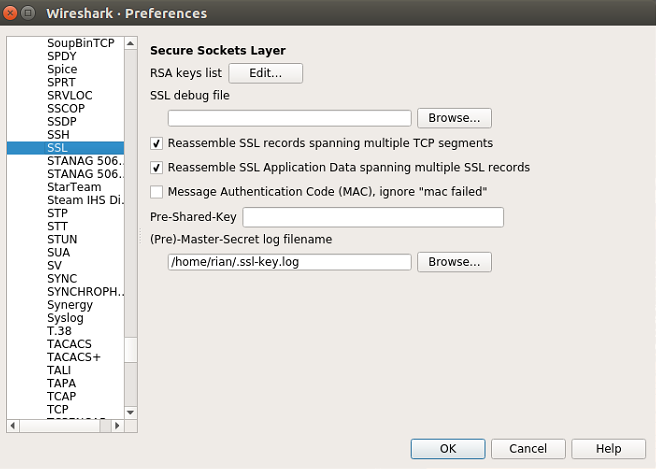

nu moeten we dit logbestand toevoegen in Wireshark. Volg het onderstaande pad:

Wireshark->Edit->Preferences->Protocol->SSL->”Here provide your master secret log file path”.

Follow the below screenshots for visual understanding.

Na het doen van al deze instellingen OK en start Wireshark op de benodigde interfaces.

nu is de instelling klaar om SSL-decryptie te verifiëren.

Wireshark analyse

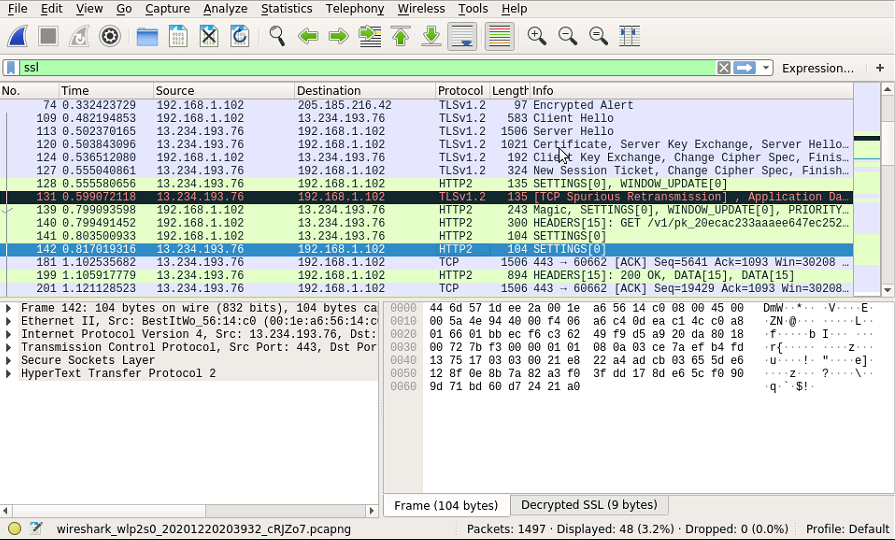

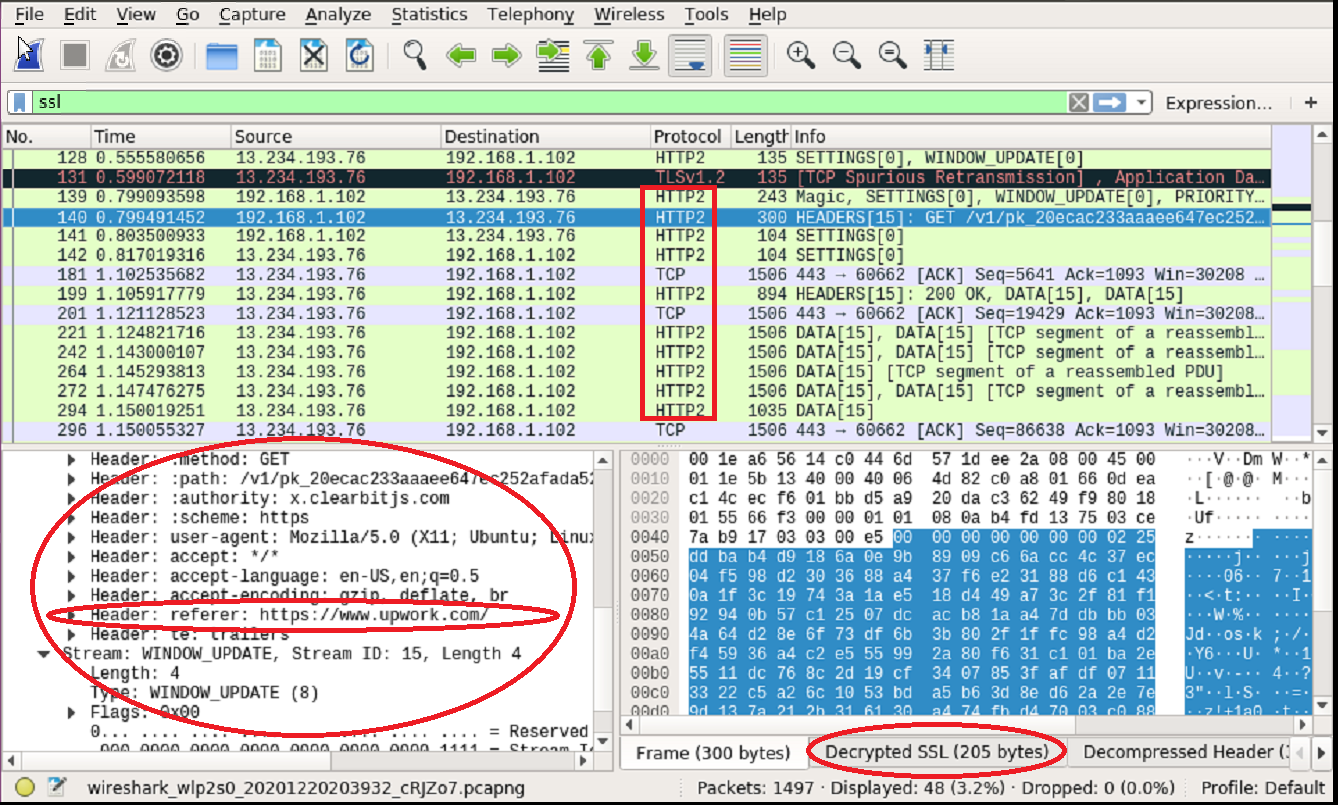

nadat Wireshark begint met het vastleggen, zet filter als “ssl” zodat alleen SSL-pakketten worden gefilterd in Wireshark.

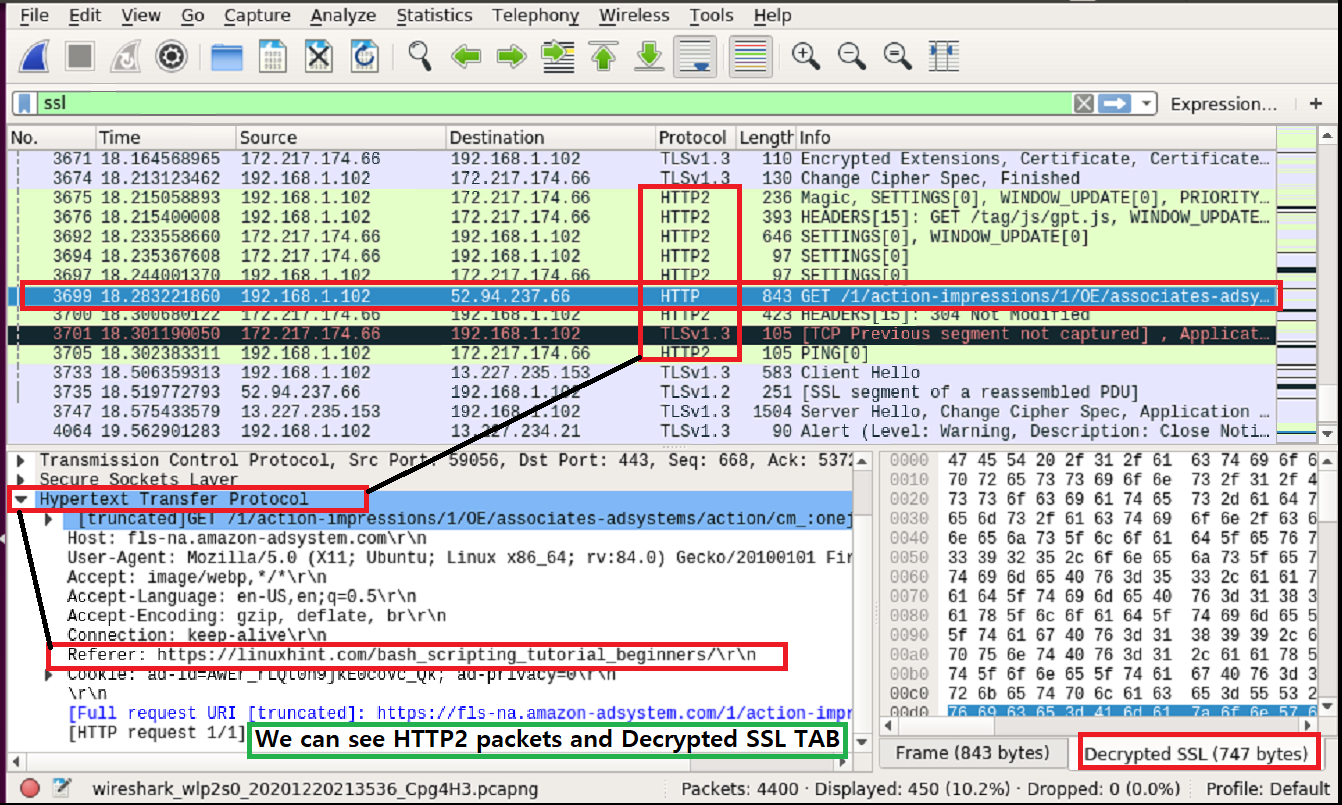

Kijk naar de onderstaande schermafbeelding, hier kunnen we zien dat HTTP2 (HTTPS) wordt geopend voor sommige pakketten die eerder SSL/TLS-versleuteling waren.

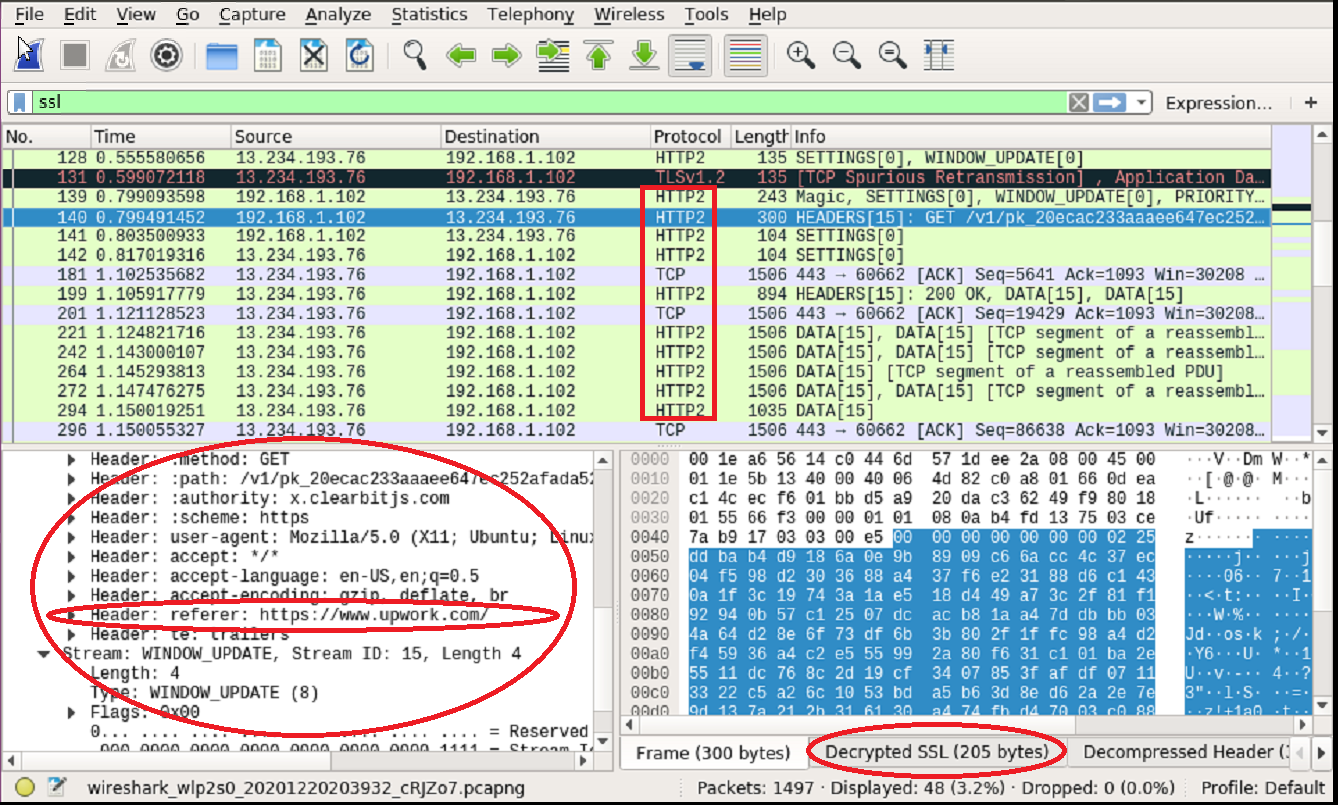

nu kunnen we het tabblad” gedecodeerde SSL ” zien in Wireshark en HTTP2 protocollen worden zichtbaar geopend. Zie de onderstaande schermafbeelding voor aanwijzers.

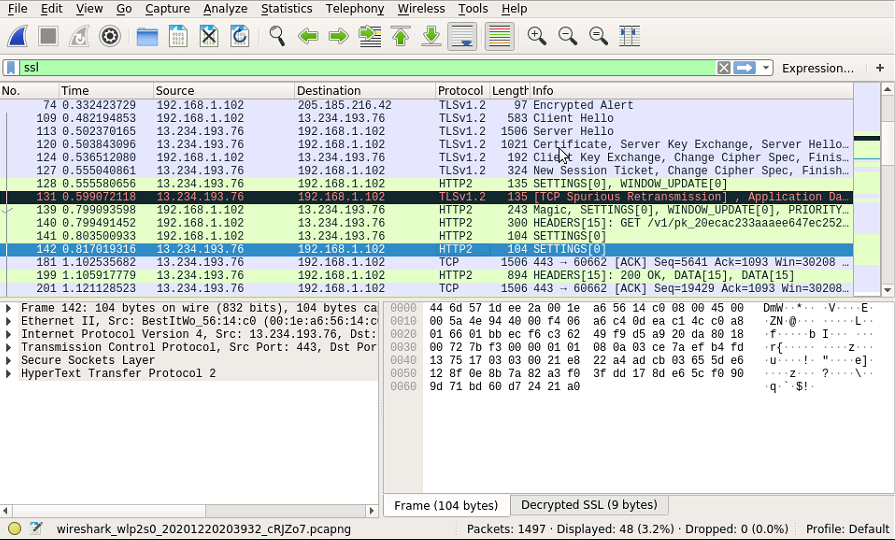

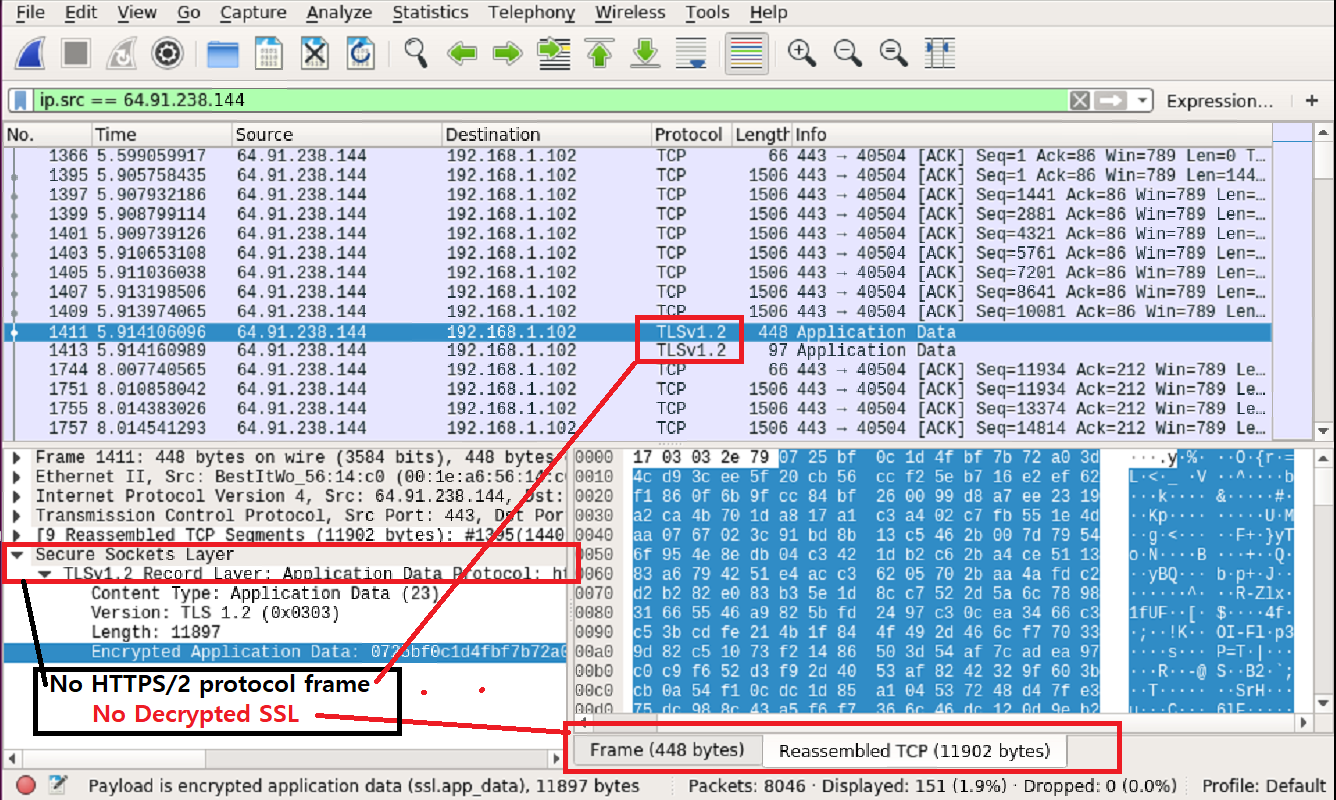

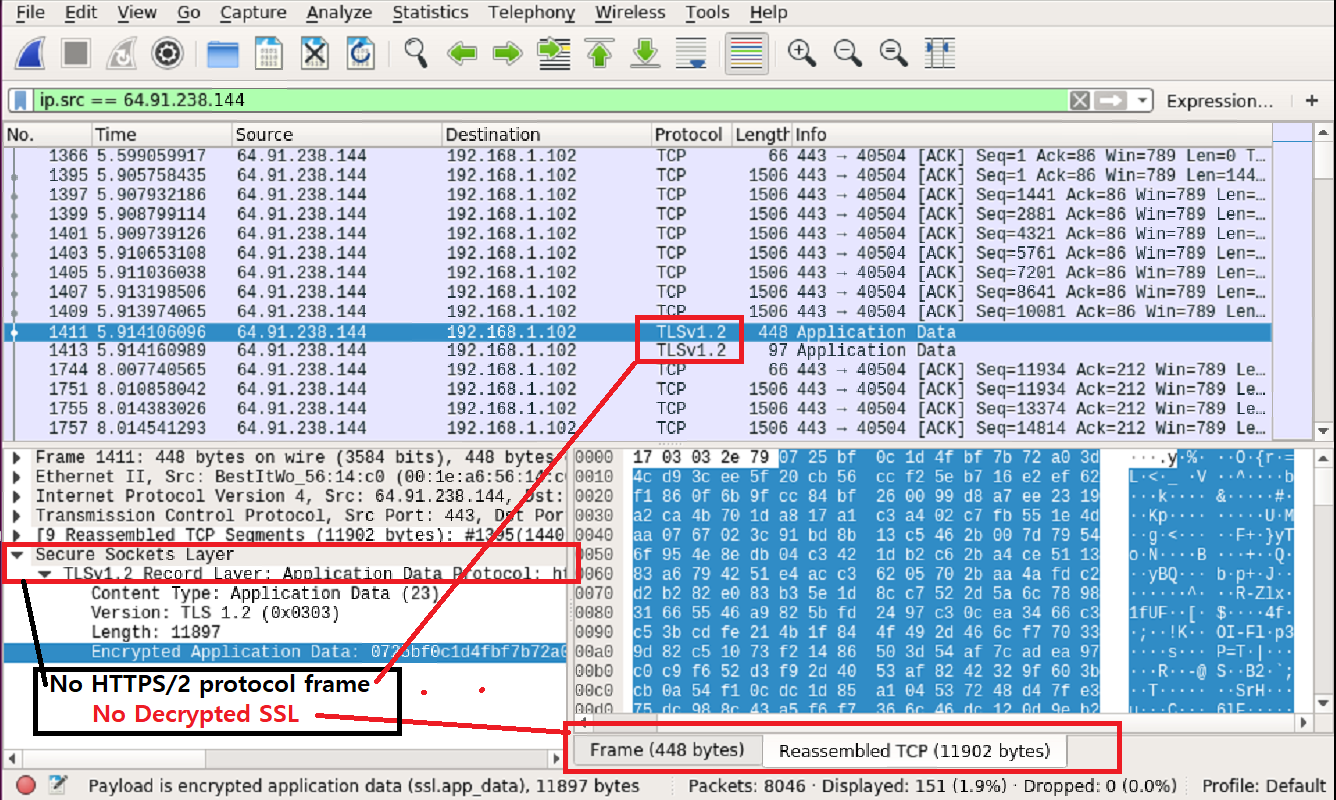

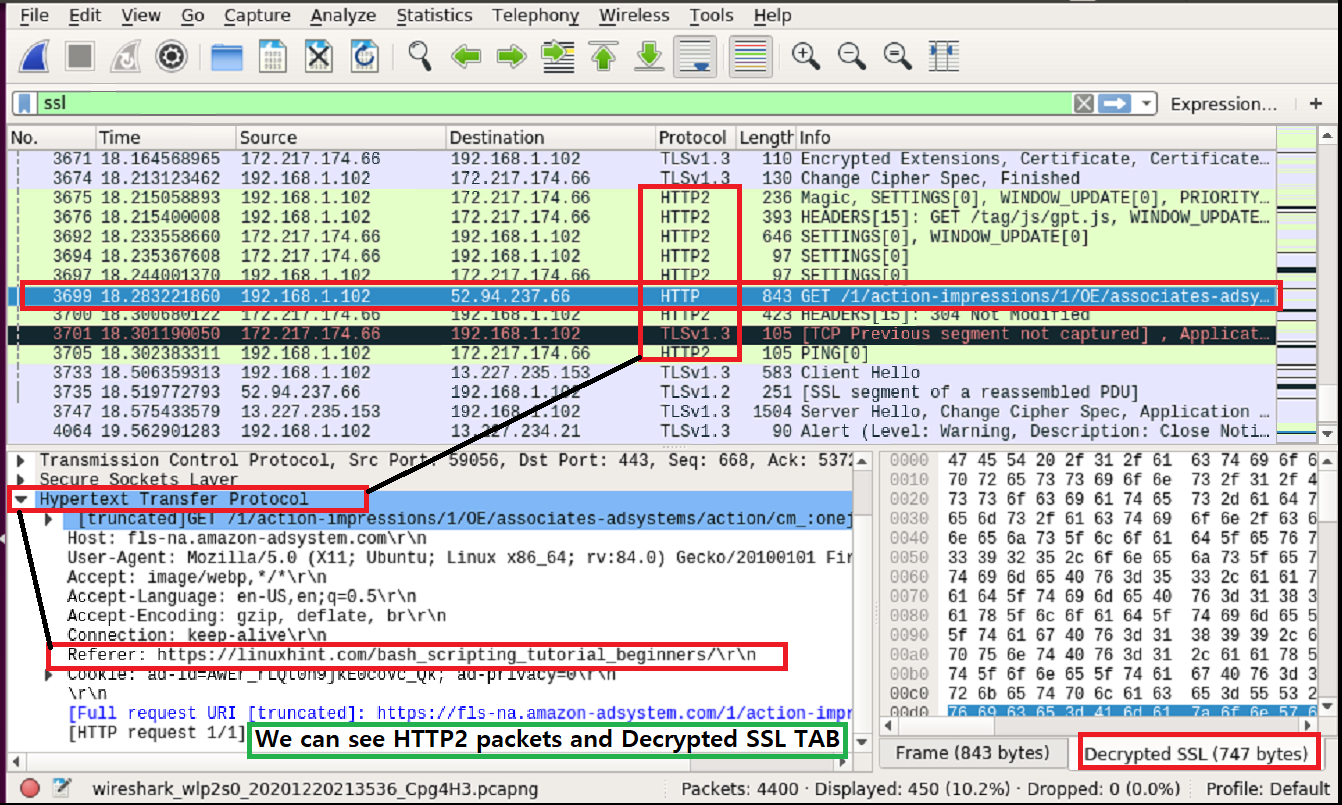

Laten we de verschillen zien tussen de “Voordat SSL logbestand is ingeschakeld” en “Na SSL log file ingeschakeld” voor https://linuxhint.com

Hier is de screenshot voor pakketten van Linuxhint als “SSL-log niet was ingeschakeld”

Hier is de screenshot voor pakketten van Linuxhint als “SSL-log was ingeschakeld”

We kunnen zien dat de verschillen gemakkelijk. In de tweede screenshot kunnen we duidelijk de URL zien die door de gebruiker werd aangevraagd.

https://linuxhint.com/bash_scripting_tutorial_beginners/\r\n

nu kunnen we andere websites proberen en observeren of deze methoden werken of niet.

conclusie

de bovenstaande stappen laten zien hoe Linux ingesteld kan worden om SSL / TLS-versleuteling te decoderen. We kunnen zien dat het goed werkte, maar sommige pakketten zijn nog steeds SSL/TLS versleuteld. Zoals ik al eerder zei het kan niet werken voor alle pakketten of volledig. Toch, het is goed leren over SSL / TLS decryptie.

Leave a Reply