Step-by-Step Tutorial: How to Copy or Clone Access Cards and Key Fobs

️ ️ Important Update: almost 80% of all keycards used within commercial facilities may be altic to hacking due to protocol vulnerability. Kisin 128-bittiset AES-salatut tunnukset ja tunnisteet on suunniteltu suojaamaan yritystäsi tällaisilta uhkilta: Lue lisää täältä.

kuinka kopioimme avainten fobit ja löysimme haavoittuvuuksia Avainkorteista:

tässä viestissä opit:

- kuinka monta RFID-korttia on olemassa

- parhaat tavat kopioida toimistosi 125KHz-kulkukortteja, joissa on vaiheittaiset ohjeet alle 1 minuutissa (mukaan lukien tarvitsemasi työkalut)

- toinen askel-askeleelta opas siitä, miten kehittyneempiä 13.56 MHz-kortteja voidaan kopioida (ja tietenkin, mitä laitteita tarvitset)

periaatteessa se tarkoittaa, että opit kloonaamaan kortteja (NFC tai RFID-kloonaaja) toimistossasi pöytä!

RFID-korttien ja RFID-avainten vaikutus

IDTechEx havaitsi, että vuonna 2015 RFID-markkinoiden kokonaisarvo oli 10,1 miljardia dollaria. NFC: n kantahakemiston arvoksi arvioitiin 10,1 miljardia dollaria — 9,5 miljardista dollarista vuonna 2014 ja 8,8 miljardia dollaria vuonna 2013.

tämä markkinoiden mitoitus sisältää kaikki RFID-korteille ja RFID-avaimille suunnitellut tunnisteet, lukijat ja ohjelmistot, mukaan lukien kaikki muototekijät. Idtechexin mukaan markkinoiden arvioidaan nousevan 13,2 miljardiin dollariin vuoteen 2020 mennessä. Turvallisuusala on kokenut suuren uudistuksen teknologian kehityksen myötä. Esimerkiksi ovien tietoturva on kehittynyt yksinkertaisista tyynylukoista ja avaimista RFID-yhteensopiviin kortteihin ja fobeihin, joita voi pyyhkäistä ja laukaista, sekä sähkölukkojen avulla avata ovia. Vaikka tämä tekniikka on hämmästyttävä, se vaatii jatkuvaa kehitystä ja sopeutumista puolustautua haitallisia käyttäjiä vastaan.

kaikki uudet teknologiat ovat siitä lähtien, kun ne esitellään suurelle yleisölle, alttiita pahantahtoisten käyttäjien manipuloinnille ja hakkeroinnille. Hyvä esimerkki tästä on RFID-tunnisteet vuonna 2013. Tuolloin RFID-teknologia oli levinnyt kulovalkean tavoin monille aloille — teknologiayritykset, sairaalat ja muut käyttivät 125KHz: n kortteja oviin, jotka oli suojattu sähkölukoilla. Useimmat käyttivät EM4100-protokollakorttia (tyyppi 125khz-kortti) tai CMOS IC-pohjaista korttia, johon tallennettiin tagin tai fob: n tiedot avoimesti. Koska näissä tietojärjestelmissä ei ollut salausta eikä todennusta, ne lähettivät tietonsa heti, kun lukija oli lähettyvillä. Tämä aiheutti valtavan turvallisuusriskin yrityksille, jotka käsittelevät arkaluonteisia tietoja ja tuotteita. Periaatteessa kuka tahansa, jolla on oikeat laitteet, voi varastaa tai kopioida nämä kortit ja fobit, oli niillä lupa tai ei.

Kiinnostaako kulunvalvonta? Lataa ilmainen Johdatus Access Control Guide!

uuden projektin aloittaminen?

Opi kaikki tarvitsemasi tästä ladattavasta oppaasta.

I get it — these cards are out there, how can they can be copy?

blogimme aiemmissa viesteissä selvitetään, miten HID-kortteja voidaan hakkeroida ja miten HID-lukijoiden käyttämä wiegand-protokolla voidaan kopioida HID-korttikloneereille. Tämä viesti ei mene niin paljon teknistä syvyyttä, vaan, pitäisi olla nopea ja helppo tapa ymmärtää kortin kopiointi komponentti.

miten kopioida 125KHz — kortteja-vanha tapa:

lukija, kuten tässä, voi helposti kopioida olemassa olevan 125KHz EM4100: n tai samantyyppisen protokollasirun tunnuksen ja kopioida sen toiselle kortille tai fob: lle. Yksi ensimmäisistä ihmisistä, jotka hyökkäsivät tähän turvallisuusstandardiin, vuonna 2013, oli Francis Brown—turvallisuusfirman toimitusjohtaja, Bishop Fox. Brown lähti tarkoituksella testata turvallisuutta standardin ja kehitti Arduino powered lukija / kirjailija, joka voisi kopioida nykyiset 125KHz tunnisteet ja fobs.

nyt on kulunut viisi vuotta siitä, kun Brown kehitti työkalunsa hakkerointiin näihin järjestelmiin ja monet yritykset ovat siirtyneet turvallisempaan, korkeamman taajuuden standardiin; on kuitenkin vielä monia yrityksiä, jotka eivät ole päivittäneet ja käyttävät edelleen 125KHz em4100-kortteja ja fobs-kortteja, mikä tekee niistä erittäin haavoittuvia hyökkäyksille.

miten kopioida 125KHz kortteja RFID—kopiokoneella-se on yhtä helppoa kuin sähköpostin Tulostaminen!

”Handheld RFID Writer” (osta sellainen täältä 11 dollarilla) toimii näin:

- kytke laite päälle ja pidä yhteensopivaa em4100-korttia tai fob kädensijaa vasten ja klikkaa ”Lue” – painiketta.

- laite piippaa sitten, jos se onnistuu, korvaa kopioitu tagi tyhjällä tagilla ja paina ”Kirjoita”

- alkuperäiselle tagille tallennetut tiedot tai fob kopioidaan sitten uudelle laitteelle

valmis! Etkö usko, miten helppoa se on? Tässä video näyttää:

näin helppoa on kopioida tai kloonata kulkukortti tai RFID-avain fob.

Kuinka kopioida HID-kortteja ja saada ne puhelimeen

ihmiset kysyvät esimerkiksi: ”miten kännykän NFC: tä voi käyttää HID-läheisyyskorttina (käytetään yrityksen toimiston ovilla)?”ja” pystyykö iPhone 6: n NFC-lähetintä käyttämään kontaktittomana kortinlukijana?”ja niin edelleen.

seuraavassa segmentissä keskitytään tyypilliseen HID-korttiisi, joka toimii pois 13.56 MHz ja on hieman kehittyneempi kopioida:

miksi näitä kortteja on vaikeampi kopioida?

koska taajuus on huomattavasti suurempi verrattuna 125 KHz: n versioon, voidaan sekunnissa lähettää huomattavasti enemmän bittejä. Se tarkoittaa, että salattavan sirun tiedot ovat suurempia, mikä tekee siitä turvallisemman. Nyt kun salaus on saatavilla näille korteille, niiden tapa kommunikoida lukulaitteen kanssa on lähettää signaali ja lukija lukee sen. Toisin kuin ennen, se ei kuitenkaan enää mainostaa kaikkia tietojaan; sen sijaan se lähettää vain tietoja, jotka ovat julkisia—kuten sen tunnus ja nimi.

OK, ymmärrän—niitä on vaikea kopioida, mutta miten kopioimme ne?

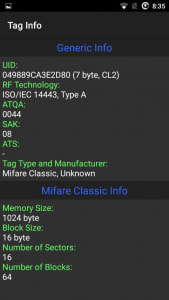

päästäkseen käsiksi arkaluonteiseen tietoon on annettava kyseiselle muistisektorille oikea avain—muuten se näkyy tyhjänä. Vaikka nämä kortit ovat paljon turvallisempia, kun tiedät salausalgoritmin, voit purkaa ne ja päästä käsiksi arkaluonteisiin tietoihin. Tämän, ihmiset voivat myös kloonata näitä kortteja suhteellisen helposti.

koska useimmissa Android-käyttöjärjestelmää käyttävissä Android-älypuhelimissa on NFC niiden kohdalla näiden korttien lukeminen ja tietyissä tapauksissa niiden kloonaaminen on helppoa.

—(Jos et halua tilata laitteita eBaysta, Ohita tämä osa ja opi kopioimaan kortti älypuhelimella ja sovelluksella)—

- valmistaudu kopioimaan HID—korttisi—työkalut joita tarvitset: aloittaaksesi tarvitsemme muutaman halvan komponentin eBaysta-sitä myydään ”NFC reader.”Voit myös tarkistaa Alibaban NFC-lukijan, jos tarvitset suurempia määriä. Sain NFC reader/writer on NewEgg, joka listaa sen ”NFC ACR122U RFID” reader / writer tool. Se toimii Windows -, Mac-ja useimmissa Linux-järjestelmissä.

- kun kopiointityökalu on käytössä, tarvitaan Windows-pohjainen tietokone. Asenna ajurit ja alkaa käyttää sitä. Tarvitset myös tietokoneen ohjelmiston suorittamiseen ja tämän oppaan mukaisesti voit hakata Mifare Classic 1k-kortteja. Tässä Mustahat-opas.

Hold on! Toivottavasti et tilannut vielä NFC-lukijaa, sillä jos sinulla on Android, voit tehdä sen myös puhelimellasi!

Mifaren NFC-korttien kloonaaminen kännykällä:

tässä on helpoin tapa kopioida NFC-kortit puhelimeen:

vaikka BlackHat-opas toimii hyvin se voi olla hieman turhauttavaa käyttää, koska sinun täytyy saada joitakin komponentteja yhteen ja hakata pois opas tunnin tai kaksi nähdä joitakin tuloksia.

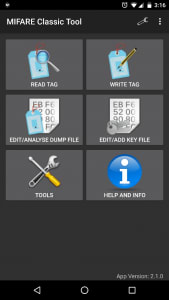

helpoin tapa kloonata Mifare NFC Classic 1k-kortteja on käyttää NFC-ominaisuuksilla varustettua Android-älypuhelinta. Aivan oikein, kännykkää voidaan käyttää vaarantamaan yrityksen turvallisuus, Jos he käyttävät tämäntyyppisiä kortteja (RFID turvajärjestelmä). Lataa vain” Mifare Classic Tool ” Androidille. Pro Vihje: kesti jonkin aikaa selvittää, miksi se ei toimi, mutta tietenkin sinun täytyy kytkeä NFC. Siirry asetuksiin ja etsi NFC, varmista, että se. Nyt voimme alkaa kloonata kortteja, jotka eivät ole koskaan vaihtaneet oletussalasanaa.

miten sovellusta käytetään kortin kopioimiseen:

sovelluksessa on NFC-korttien valmistajan asettamat oletusavaimet, ei uskoisi, kuinka moni ei koskaan vaivaudu muuttamaan tätä. Tim Theeuwes on hyvä opas siitä, miten kloonata NFC-kortteja käyttämällä NFC-yhteensopivaa älypuhelinta. Seuraavat kuvat ovat hänen oppaastaan, joka löytyy täältä.

hakkeroi NFC: n sovelluksen kautta:

kun olemme lukeneet haluamamme avaimen tai fob: n, voimme tallentaa kaikki tiedot tiedostoon. Voimme sitten käyttää näitä tietoja ja kirjoittaa ne takaisin tyhjälle kortille, lähinnä kloonaamalla alkuperäisen tai fob: n. Alla olevassa kuvassa 5 on sovelluksen” kirjoita sektori ” – osa, jossa voit kirjoittaa yksittäisiä sektoreita tai kirjoittaa ne kaikki. Tärkeä sektori pitää mielessä on sektori 0, koska se sisältää UID: n ja valmistajan tiedot, periaatteessa jos kopioit sektorin 0 toiselle fob: lle, olet tehnyt kopion.

Kisi Reader Pro käyttää Mifare Desfire EV1 2K NFC-kortteja, Nämä ovat joitakin turvallisimpia NFC-kortteja nykyään. Ne tarjoavat lisäturvan jo olemassa oleviin Mifare Desfire NFC-kortteihin, mikä tekee niistä uskomattoman turvallisia.

Jos haluat tietää, miten me Kisissä käytämme mobile credential-ja 128bit AES-salattuja NFC-kortteja, tarkista tämä yleiskatsaus mobiilikäyttöjärjestelmästämme tai ota meihin yhteyttä. Jos olet enemmän kiinnostunut siitä, miten pääsyjärjestelmät toimivat, lataa ilmainen PDF-opas.

Etsitkö turvallista kulunvalvontaa?

Pyydä tarjous verkkosivuiltamme!

Leave a Reply