Krok-za-Krokem Tutorial: Jak Kopírovat nebo Klonovat Přístupové Karty a Přívěsky

⚠️Důležité Aktualizace: Téměř 80% všech čipové karty používané v komerčních zařízení mohou být náchylné k hackování vzhledem k protokol chyb. Šifrované průchody a značky kisi 128bit AES jsou navrženy tak, aby chránily vaši firmu před takovými hrozbami: více se dozvíte zde.

jak jsme zkopírovali klíčenky a našli zranitelnosti v kartách klíčů:

v tomto příspěvku se dozvíte:

- Kolik RFID karty existují

- nejlepší způsoby, jak kopírovat své kanceláři 125khz přístupové karty s krok-za-krokem pokyny v MÉNĚ než 1 minutu (včetně nástroje, které potřebujete)

- Další krok-za-krokem návod, jak pokročilejší 13,56 MHz karty mohou být zkopírovány (a, samozřejmě, zařízení, které potřebujete)

v Podstatě to znamená, že budete učit, jak se klon karty (NFC nebo RFID cloner) na vašem pracovním stole!

dopad RFID karet a RFID klíčů

IDTechEx zjistil, že v roce 2015 byl celkový trh RFID v hodnotě 10,1 miliardy dolarů. Nadřazený adresář pro NFC byl odhadnut na 10,1 miliardy dolarů-z 9,5 miliardy dolarů v roce 2014 a 8,8 miliardy dolarů v roce 2013.

tato velikost trhu zahrnuje všechny značky, čtečky a software určený pro RFID karty a RFID klíčenky, včetně všech tvarových faktorů. IDTechEx uvádí, že se odhaduje, že trh do roku 2020 vzroste na 13, 2 miliardy USD. Bezpečnostní průmysl zažil zásadní opravu s pokrokem v technologii. Například, bezpečnostní dveře se vyvinul z jednoduché pad zámky a klíče RFID-umožnil karty a přívěsky na klíče, které mohou být udeřil a spustí, stejně jako při použití elektrické zámky otevřít dveře. I když je tato technologie úžasná, vyžaduje neustálý vývoj a adaptaci na obranu před škodlivými uživateli.

jakákoli nová technologie, od okamžiku, kdy je představena široké veřejnosti, je zranitelná vůči manipulaci a hackování škodlivými uživateli. Dobrým příkladem jsou RFID tagy v roce 2013. V té době se technologie RFID rozšířila jako požár v mnoha odvětvích — technologické společnosti, nemocnice a další používaly karty 125khz pro přístup ke dveřím zajištěným elektrickými zámky. Nejvíce byly pomocí EM4100 protokolu karty (typ 125khz karty) nebo CMOS IC-based karta, která měla informace o značce nebo fob uloženy otevřeně. Protože tyto ICs neměl žádné šifrování či ověřování pravosti, že by jejich vysílání informace, jakmile čtenář byl poblíž. To představovalo obrovské bezpečnostní riziko pro společnosti zabývající se citlivými informacemi a produkty. V podstatě, kdokoli se správným vybavením mohl ukrást nebo replikovat tyto karty a fobs, ať už byli autorizováni nebo ne.

máte zájem o řízení přístupu? Stáhněte si náš bezplatný Úvod do Průvodce řízením přístupu!

Spuštění nového projektu?

v této příručce ke stažení se dozvíte vše, co potřebujete.

jsem si to — tyto karty jsou, jak mohou být kopírovány?

předchozí příspěvky na našem blogu prozkoumejte, jak lze HID karty hacknout a jak lze protokol Wiegand, používaný čtenáři HID, kopírovat klonery HID karet. Tento příspěvek nejde do tolik technické hloubky, ale spíše by měl být rychlý a snadný způsob, jak porozumět komponentě kopírování karet.

jak kopírovat 125khz karty-Stará cesta:

čtenář, stejně jako ten, který je zde vidět, může snadno zkopírovat ID existujícího čipu 125KHz EM4100 nebo podobného typu protokolu a zkopírovat jej na jinou kartu nebo fob. Jedním z prvních lidí, kteří zaútočili na tento bezpečnostní standard, byl v roce 2013 Francis Brown-řídící partner bezpečnostní firmy Bishop Fox. Hnědé stanovené záměrně testovat zabezpečení standardní a vyvinula Arduino napájet reader/spisovatel, který by mohl kopírovat stávající tagy 125khz a vložek.

nyní je To pět let, co Brown vyvinul jeho nástroj, jak proniknout do těchto systémů a spousta firem už přešla na bezpečnější, vyšší frekvence standardu; nicméně, stále existuje mnoho firem, které nejsou aktualizovány a stále používat 125khz EM4100 karty a přívěsky na klíče, což z nich dělá velmi náchylné k útokům.

jak kopírovat 125khz karty pomocí RFID kopírky—je to stejně snadné jako tisk e-mailu!

„Ruční RFID Spisovatel“ (koupit zde pro jak malý jak $11) funguje takto:

- Zapněte zařízení a držte kompatibilní EM4100 karty nebo fob na straně směrem k rukojeti a klikněte na „Read“ tlačítko.

- přístroj pak bude pípnutí, pokud se to podaří, nyní nahradit zkopírovaný tag s prázdnou značku a stiskněte tlačítko „Write“

- informace uložené na původní značku nebo fob pak budou zkopírovány do nového zařízení

Hotovo! Nevěříte, jak je to snadné? Zde je video, které vám ukáže:

to je, jak snadné je kopírování nebo klonování přístupové karty nebo RFID klíčenky.

jak kopírovat HID karty a dostat je do telefonu

lidé kladou otázky jako: „Jak může být mobilní NFC použit jako HID proximity card (používá se u dveří firemní kanceláře)?“a“ lze vysílač NFC iPhone 6 použít jako bezkontaktní čtečku karet ?“a tak dále.

v následujícím segmentu se zaměříme na typickou kartu HID, která funguje mimo 13.56 MHz a je o něco pokročilejší kopírovat:

proč jsou tyto karty obtížnější kopírovat?

vzhledem k tomu, že frekvence je výrazně vyšší, ve srovnání s verzí 125 KHz je množství bitů, které lze odeslat za sekundu, výrazně vyšší. To znamená, že data na čipu, který má být šifrován, budou větší, čímž bude bezpečnější. Nyní, když je pro tyto karty K dispozici šifrování, způsob, jakým komunikují se čtečkou, je vyslat signál a čtenář jej přečte. Na rozdíl od dříve však již neinzeruje všechna svá data; místo toho vysílá pouze data, která jsou veřejná-například její ID a jméno.

Ok, chápu to-je obtížné je duplikovat, ale jak je zkopírujeme?

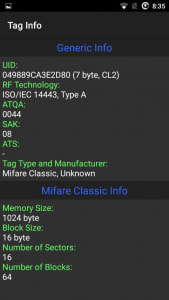

Chcete—li získat přístup k citlivým informacím, musíte tomuto sektoru paměti poskytnout správnou klávesu-jinak se zobrazí prázdná. I když jsou tyto karty mnohem bezpečnější, jakmile znáte šifrovací algoritmus, můžete je dešifrovat a získat přístup k citlivým informacím. S tím, lidé mohou také klonovat tyto karty relativně snadno.

Protože většina Android chytré telefony se systémem OS Android mají NFC na nich, čtení těchto karet a v některých případech klonování je, je snadné.

—(Pokud nechcete, aby zařízení na Ebay, přeskočit tuto část a naučit se, jak duplikovat karty pomocí smartphonu a aplikace)—

- Připravit zkopírovat HID karty—nástroje, které potřebujete: Chcete-li začít, budeme potřebovat několik levné komponenty z Ebay—to je prodáván pod „NFC reader.“Pokud potřebujete vyšší objemy, můžete také zkontrolovat čtečku NFC na Alibabě. Dostal jsem NFC reader / writer na NewEgg, který jej uvádí jako „NFC ACR122U RFID“ reader / writer tool. Běží na systémech Windows, Mac a většině systémů Linux.

- jakmile máte nástroj pro kopírování, potřebujete počítač se systémem Windows. Nainstalujte ovladače a začněte je používat. Budete také potřebovat počítač ke spuštění softwaru a podle této příručky můžete hacknout karty Mifare Classic 1K. Tady je průvodce BlackHat.

Vydrž! Doufám, že jste si ještě neobjednali čtečku NFC, protože pokud máte Android, můžete to udělat také s telefonem!

Klonování Mifare NFC karty s mobilním telefonem:

Zde je nejjednodušší způsob, jak kopírovat NFC karty k telefonu:

i když BlackHat průvodce funguje dobře, to může být trochu frustrující k použití, protože budete muset získat některé komponenty dohromady a zaseknout pryč na průvodce pro hodinu nebo dvě, aby viděl nějaké výsledky.

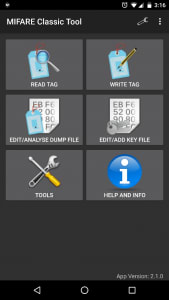

nejjednodušší způsob, jak klonovat karty Mifare NFC Classic 1K, je použití smartphonu Android s funkcemi NFC. To je pravda, váš mobilní telefon může být použit k ohrožení bezpečnosti společnosti, pokud používají tyto typy karet (bezpečnostní systém RFID). Stačí stáhnout „Mifare Classic Tool“ pro Android. Pro Tip: chvíli mi trvalo, než jsem zjistil, proč to nefunguje, ale samozřejmě musíte zapnout NFC. Přejděte do nastavení a vyhledejte NFC, nezapomeňte jej povolit. Nyní můžeme začít klonovat karty, které nikdy nezměnily své výchozí sektorové heslo.

jak se aplikace používá ke kopírování karty:

aplikace je dodávána s výchozími klíči nastavenými výrobcem karet NFC, nevěřili byste, kolik lidí se to nikdy neobtěžuje změnit. Tim Theeuwes má skvělý návod, jak klonovat karty NFC pomocí smartphonu s podporou NFC. Následující obrázky jsou z jeho průvodce, který najdete zde.

Hacking NFC pomocí aplikace:

jakmile si přečteme klíč nebo fob, který chceme, můžeme všechny informace uložit do souboru. Tyto informace pak můžeme použít a zapsat zpět na prázdnou kartu, v podstatě klonovat originál nebo fob. Obrázek 5 níže ukazuje část aplikace „Write Sector“, ve které můžete psát jednotlivé sektory nebo psát všechny. Důležitým odvětvím, které je třeba mít na paměti, je sektor 0, protože obsahuje data UID a výrobce, v podstatě pokud zkopírujete sektor 0 do jiného fob, pak jste vytvořili kopii.

Kisi Reader Pro používá MIFARE Desfire EV1 2K NFC karty, to jsou některé z nejbezpečnějších NFC karet dnes. Poskytují přidanou úroveň zabezpečení již existujícím kartám MIFARE Desfire NFC, což je činí neuvěřitelně bezpečnými.

Pokud chcete vědět, jak v Kisi používáme mobilní pověření a 128bitové karty NFC šifrované AES, podívejte se na tento přehled našeho mobilního systému řízení přístupu nebo se s námi spojte. Pokud vás více zajímá, jak fungují přístupové systémy, stáhněte si našeho bezplatného průvodce PDF.

hledáte bezpečnou kontrolu přístupu?

požádejte o cenovou nabídku na našich webových stránkách!

Leave a Reply